Tổ chức bị ảnh hưởng bởi Ransomware

2023 đánh dấu năm có số lượng tổ chức bị ảnh hưởng bởi các cuộc tấn công ransomware cao nhất. Theo Statista, hơn 72% các tổ chức trên toàn cầu đã trở thành nạn nhân của các cuộc tấn công ransomware vào năm 2023, tăng dần trong năm năm qua. Ngoài ra, mỗi năm kể từ năm 2018, hơn một nửa số người trả lời trong cùng một cuộc khảo sát báo cáo rằng tổ chức của họ phải đối mặt với các cuộc tấn công ransomware. Xét về các ngành công nghiệp trên toàn thế giới, ngành sản xuất dường như thường xuyên bị tấn công bằng phần mềm tống tiền, trong đó thông tin đăng nhập bị xâm phạm là nguyên nhân chính dẫn đến các cuộc tấn công này vào năm 2023.

Xem thêm số liệu thống kê tại Statista

Các doanh nghiệp trên toàn thế giới bị ảnh hưởng bởi phần mềm tống tiền 2018-2023

Xuất bản bởi Ani Petrosyan, ngày 28 tháng 3 năm 2024

Tính đến năm 2023, hơn 72 phần trăm doanh nghiệp trên toàn thế giới bị ảnh hưởng bởi các cuộc tấn công phần mềm tống tiền. Con số này thể hiện sự gia tăng so với năm năm trước và là con số cao nhất được báo cáo cho đến nay. Nhìn chung, kể từ năm 2018, hơn một nửa số người trả lời khảo sát mỗi năm đều tuyên bố rằng tổ chức của họ đã trở thành nạn nhân của phần mềm tống tiền.

Các ngành bị nhắm mục tiêu nhiều nhất

Vào năm 2023, ngành chăm sóc sức khỏe tại Hoa Kỳ một lần nữa lại là ngành bị nhắm mục tiêu nhiều nhất bởi các cuộc tấn công bằng phần mềm tống tiền. Ngành này cũng phải chịu nhiều vụ vi phạm dữ liệu nhất do hậu quả của các cuộc tấn công mạng. Ngành sản xuất quan trọng đứng thứ hai về số lượng các cuộc tấn công bằng phần mềm tống tiền, tiếp theo là ngành cơ sở vật chất của chính phủ.

Phần mềm tống tiền trong ngành sản xuất

Ngành sản xuất, cùng với các ngành phụ của nó, liên tục bị tấn công bằng phần mềm tống tiền, gây mất dữ liệu, gián đoạn kinh doanh và tổn hại đến danh tiếng. Thông thường, các cuộc tấn công mạng như vậy mang tính quốc tế và có mục đích chính trị. Vào năm 2023, thông tin đăng nhập bị xâm phạm là nguyên nhân hàng đầu gây ra các cuộc tấn công bằng phần mềm tống tiền trong ngành sản xuất.

Ransomware liên tục phát triển và tiến bộ theo cách thức xâm nhập vào mạng. Mặc dù có vẻ như không thể làm gì khi các công ty lớn bị xâm phạm, nhưng mọi người có thể thực hiện các biện pháp an ninh mạng phù hợp ở quy mô nhỏ hơn để đảm bảo rằng họ sẽ không trở thành nạn nhân tiếp theo của một cuộc tấn công ransomware.

Đây là phần mềm độc hại nhắm vào các máy tính chạy hệ điều hành Microsoft Windows và thường lây lan dưới dạng tệp đính kèm trong email. Phần mềm độc hại này thường được sử dụng trong các vụ lừa đảo qua mạng. Phần mềm tống tiền CryptoLocker đã được sử dụng để tấn công Hệ thống vắc-xin của Ý vào tháng 9 năm 2021.

Sangfor Engine Zero với công cụ phân tích AI nhiều giai đoạn có thể phát hiện các biến thể CryptoLocker và có sẵn trên cả hai nền tảng Tường lửa thế hệ tiếp theo (Bảo mật mạng) và Bảo mật điểm cuối. Engine Zero được sử dụng trên tường lửa Network Secure để phát hiện các tệp phần mềm độc hại CryptoLocker có thể được nhúng trong tệp đính kèm email và được sử dụng trên Endpoint Secure để phát hiện và xóa các tệp phần mềm độc hại CryptoLocker trên điểm cuối trước khi chúng có thể được kích hoạt.

Biến thể ransomware Petya được phát hiện lần đầu tiên vào năm 2016 và nhắm vào các hệ thống chạy trên Microsoft Windows. Phần mềm độc hại mã hóa bảng tệp chính của máy tính, thay thế bản ghi khởi động chính bằng ghi chú tiền chuộc và khiến máy tính không sử dụng được cho đến khi tiền chuộc được trả. Sau đó, nó phát triển để bao gồm các khả năng mã hóa tệp trực tiếp như một biện pháp an toàn và phiên bản đã sửa đổi có tên là "NotPetya". Phần mềm độc hại này nằm trong số các biến thể ransomware đầu tiên được cung cấp như một phần của hoạt động ransomware-as-a-service.

Phần mềm độc hại mới này dựa trên Conti ransomware và ban đầu được cho là có khả năng xóa dữ liệu. Theo Bleeping Computer, phần mềm tống tiền Onyx tạo điều kiện cho việc phá hủy các tệp lớn hơn 2MB thay vì mã hóa chúng - điều này ngăn chặn các tệp đó bị giải mã ngay cả khi đã trả tiền chuộc. Bản chất phá hoại của phần mềm độc hại khiến các chuyên gia an ninh mạng kiên quyết rằng nạn nhân không nên trả tiền chuộc đã gửi. Các báo cáo cho thấy Onyx đã nhắm mục tiêu vào khoảng 13 nạn nhân từ sáu quốc gia khác nhau.

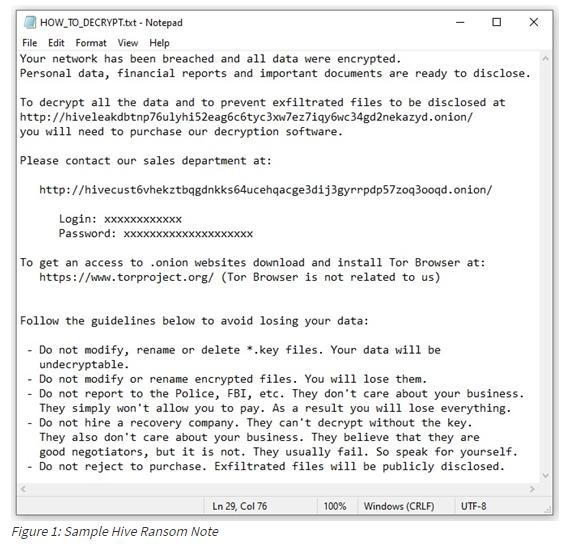

Cơ quan An ninh mạng và Cơ sở hạ tầng Hoa Kỳ đã đưa ra cảnh báo về phần mềm tống tiền Hive, nêu rằng thông tin từ FBI cho thấy phần mềm này đã tấn công hơn 1.500 công ty trên toàn thế giới và nhận được hơn 130 triệu đô la tiền chuộc cho đến khi bị gián đoạn vào năm 2023. Những kẻ tấn công Hive có thể truy cập vào mạng bằng cách phân phối email lừa đảo có tệp đính kèm độc hại hoặc sử dụng thông tin đăng nhập một yếu tố thông qua giao thức kết nối mạng từ xa.

Nguồn từ trang Cơ quan An ninh mạng và Cơ sở hạ tầng Hoa Kỳ

Theo FBI, phần mềm tống tiền Zeppelin là một phần mềm phái sinh của họ phần mềm độc hại Vega dựa trên Delphi và hoạt động như Ransomware as a Service (RaaS). Những kẻ tấn công yêu cầu thanh toán tiền chuộc bằng Bitcoin, với số tiền ban đầu dao động từ vài nghìn đô la đến hơn một triệu đô la. Phần mềm độc hại tự cài đặt trong một thư mục tạm thời có tên “.zeppelin” rồi lây lan khắp thiết bị bị nhiễm, mã hóa các tệp. Sau khi lây lan, nó bắt đầu mã hóa các tệp. Sau đó, một ghi chú sẽ xuất hiện trong sổ ghi chép thông báo cho nạn nhân rằng họ đã bị tấn công và phải trả tiền chuộc để lấy lại dữ liệu.

Cơ quan An ninh mạng và Cơ sở hạ tầng (CISA) đã ban hành một khuyến cáo khác về loại ransomware này, loại ransomware này dựa vào các lỗ hổng trong Giao thức máy tính từ xa (RDP) để truy cập vào mạng. Sau khi mã hóa dữ liệu, một ghi chú đòi tiền chuộc sẽ được để lại cùng với hướng dẫn liên lạc trong mỗi thư mục chứa tệp được mã hóa với thông tin chi tiết về các khoản thanh toán đến một địa chỉ ví Bitcoin cụ thể. Một số báo cáo trích dẫn số liệu khoảng 24 nạn nhân trên toàn thế giới đã được xác định kể từ tháng 1 năm 2023.

Giữ vững vị thế thống trị với hơn 1000 cuộc tấn công được báo cáo vào năm 2023, LockBit vẫn là mối đe dọa lớn nhất trong lịch sử phần mềm tống tiền. Chúng nổi tiếng với các chiến thuật hung hăng và nhắm mục tiêu vào nhiều tổ chức, bao gồm cả cơ sở hạ tầng quan trọng. Vào ngày 20 tháng 2 năm 2024, LockBit đã bị hạ gục bởi một hoạt động quốc tế có sự tham gia của FBI và các cơ quan thực thi pháp luật nhưng đã xuất hiện trở lại bằng cách mở một cổng rò rỉ dữ liệu mới trên mạng TOR.

Nhóm này xuất hiện vào năm 2023 và đã nhanh chóng leo lên thứ hạng cao trong lịch sử ransomware với khoảng 81 nạn nhân. Quá trình phát triển ransomware của nhóm này được theo dõi chặt chẽ vì đây là một nhóm mới tham gia và các chiến thuật cũng như mục tiêu của chúng vẫn đang được triển khai. Chúng được biết đến với việc nhắm vào các tập đoàn lớn. Cảnh báo được đưa ra để thông báo cho mọi người về loại virus ransomware internet mới nổi này.

Hoạt động từ năm 2019, Cl0p là một nhóm đã thành danh với các chiến thuật tống tiền kép. Điều này bao gồm mã hóa dữ liệu của nạn nhân bằng một mật mã mạnh (thường là AES-256) và sau đó đánh cắp một bản sao của dữ liệu trước khi mã hóa. Chúng thường đe dọa sẽ tiết lộ dữ liệu nếu tiền chuộc không được trả. Chúng thường nhắm mục tiêu vào các công ty có doanh thu vượt quá 5 triệu đô la. Theo ước tính, CL0P có thể đã xâm phạm hơn 8.000 tổ chức trên toàn cầu,

BlackCat là một nhóm đáng gờm khác đang cạnh tranh giành quyền thống trị. Nhóm này sử dụng thuật toán AES mạnh để mã hóa các tệp của nạn nhân, khiến việc giải mã mà không có khóa gần như là không thể. Danh tiếng của nhóm này thu hút các chi nhánh và chúng duy trì một kho vũ khí tấn công rộng lớn. Các cuộc tấn công của nhóm này đã gây ra thiệt hại tài chính đáng kể cho các tổ chức. BlackCat đã xâm phạm khoảng 200 tổ chức chỉ trong vài tháng kéo dài từ năm 2021 đến năm 2022.