Memasuki tahun 2025, penting untuk evaluasi kesalahan dan pencapaian dari tahun sebelumnya. Hal ini membantu kita membuka peluang untuk lebih berkembang di masa depan. Konsep ini juga berlaku dalam hal keamanan siber. Dengan melihat kembali insiden kemanan siber yang pernah terjadi, kita dapat lebih siap menghadapi masa depan. Dalam artikel ini, kita akan mengeksplorasi beberapa serangan ransomware terbesar yang terjadi pada tahun 2024 dan mencoba memahami bagaimana kita dapat meningkatkan keamanan siber di semua sektor untuk mencegah ancaman ini di tahun-tahun mendatang.

Saat ini ,Ransomware adalah metode serangan siber yang berbahaya dan populer di kalangan hacker. Dengan berkembangnya teknologi canggih seperti Artificial Intelligence (AI), mata uang kripto, dan platform Ransomware-as-a-Service, ransomware menjadi lebih mudah diakses oleh orang biasa – menjadikannya semakin berbahaya. Untuk memahami seluruh rangkuman dari serangan ransomware di tahun 2024, mari kita mulai dengan beberapa statistik dari tahun lalu.

Statistik Ransomware 2024

Tahun lalu merupakan tahun yang cukup sulit bagi keamanan siber, dengan beberapa serangan dan insiden siber dengan profil tinggi yang terjadi. Berikut adalah beberapa statistik ransomware tahun 2024 yang dapat membantu Anda memahami kondisi ancaman:

- Pada tahun 2024, sekitar 65% organisasi keuangan di seluruh dunia melaporkan mengalami serangan ransomware. (Statista )

- Terdapat peningkatan sebesar 56% dalam jumlah kelompok ransomware aktif pada bulan-bulan pertama tahun 2024. (Searchlight Cyber )

- Rata-rata biaya tahunan kejahatan siber diprediksi akan mencapai lebih dari $23 triliun pada tahun 2027. (US Department of State )

- Survei tahun 2024 terhadap profesional keamanan siber di berbagai organisasi di seluruh dunia mengungkapkan bahwa 32% organisasi mengalami serangan ransomware akibat eksploitasi keamanan siber yang rawan diserang. (Statista )

- Lebih dari 30.000 kelemahan kemanan siber baru ditemukan dalam setahun terakhir. (TechTarget )

- Rata-rata, 59% organisasi di seluruh dunia menjadi korban serangan ransomware hanya dalam periode Januari hingga Februari 2024. (Statista )

- Korban ransomware rata-rata kehilangan 43% data yang terdampak secara permanen akibat serangan. (SCWorld )

- Kompromi kredensial menjadi penyebab kedua paling umum dari serangan ransomware yang berhasil, sementara email berbahaya berada di peringkat ketiga. (Statista )

Setelah kita memahami betapa sulitnya situasi tahun lalu, mari kita fokus pada serangan ransomware utama yang terjadi pada tahun 2024.

Daftar Serangan Ransomware Teratas di Tahun 2024

Memasuki tahun 2025 memungkinkan kita untuk melihat kembali di mana kita telah melakukan kesalahan. Sekarang, kita akan membahas beberapa serangan ransomware terbesar di tahun 2024 untuk melihat pelajaran apa yang dapat kita ambil dari kejadian tersebut.

Serangan Ransomware di Lurie Children's Hospital

Serangan Randomware terjadi pada Januari 2024, Lurie Children's Hospital di Chicago. Perusahaan terpaksa mematikan sistemnya dan menunda perawatan pasien setelah mengalami serangan ransomware. Rhysida, sebuah grup Ransomware-as-a-Service yang terkenal, menuntut tebusan sebesar US$ 3,7 juta sebagai imbalan atas 600GB data yang dicuri. Setelah Lurie menolak membayar tebusan, data tersebut bocor secara online. Pelanggaran data akibat serangan ransomware ini berdampak pada sekitar 791.000 orang.

Serangan Ransomware di Change Healthcare

Pada Februari 2024, Change Healthcare terkena serangan ransomware yang memaksanya untuk tutup selama beberapa minggu. Perusahaan tersebut mengaktifkan protokol keamanannya dan mematikan seluruh jaringannya untuk mengisolasi intrusi dalam sistem. ALPHV/BlackCat, kelompok hacker yang bertanggung jawab atas serangan ini, mengklaim telah mencuri jutaan data sensitif pasien dan informasi kesehatan warga Amerika. Perusahaan akhirnya membayar tebusan sebesar US$ 22 juta.

Andrew Witty, CEO UnitedHealth Group (UHG) – perusahaan induk Change Healthcare – kemudian mengakui bahwa hacker berhasil masuk ke sistem melalui satu set kata sandi pada akun pengguna yang tidak dilindungi dengan autentikasi multi-faktor. Setelah lebih banyak detail tentang hacker ini terungkap, negara bagian Nebraska mengajukan gugatan hukum terhadap Change Healthcare pada bulan Desember, menuduh teknologi kesehatan tersebut gagal menjaga keamanan data, yang menyebabkan kebocoran data besar-besaran dari setidaknya 100 juta orang di Amerika.

Serangan Ransomware VNDirect Securities

Perusahaan sekuritas siber terbesar ketiga di Vietnam, VNDirect Securities , juga menjadi korban serangan ransomware di bulan Maret 2024. Nguyen Vu Long, CEO VNDirect, menyatakan bahwa perusahaannya diserang oleh sekelompok hacker profesional yang mengenkripsi data perusahaan. Beberapa pelanggan mengeluhkan kesulitan dalam mengakses sistem perdagangan perusahaan, melakukan pengecekan akun, dan menempatkan pesanan. VNDirect kemudian berhasil mendekripsi data yang terkunci dan mulai memulihkan sistemnya.

Keesokan harinya, Bursa Efek Hanoi (HNX) mengumumkan bahwa mereka akan sementara memutus akses perdagangan jarak jauh dan perdagangan online untuk transaksi sekuritas derivatif, instrumen utang, serta obligasi korporasi individu milik VNDirect Securities hingga masalah tersebut terselesaikan. Pada 1 April – seminggu setelah serangan – bursa saham Ho Chi Minh dan Hanoi mengizinkan perusahaan untuk kembali beroperasi. Namun, VNDirect mengalami penurunan laba bersih sebesar 18% secara tahunan, yang sebagian besar disebabkan oleh dampak dari serangan ransomware tersebut.

Serangan Ransomware Ascension Health

Serangan ransomware terhadap Ascension Healthcare mengguncang sektor kesehatan pada tahun 2024. Pada 8 Mei, organisasi layanan kesehatan non-profit yang berbasis di AS ini terkena serangan siber yang mengganggu operasi di 120 rumah sakitnya.

Serangan yang kemudian dikonfirmasi sebagai ransomware ini mengenkripsi ribuan sistem komputer, menyebabkan rekam medis elektronik tidak dapat diakses dan mengganggu layanan diagnostik utama seperti MRI dan CT scan. Para perawat dan dokter terpaksa mengandalkan hasil cetak pemindaian selama operasi. Sumber-sumber mengonfirmasi bahwa ransomware yang digunakan dalam serangan ini adalah Black Basta.

Ascension menghabiskan sekitar US$ 130 juta untuk menangani serangan tersebut dan mengalami kerugian bersih sekitar US$ 1,1 miliar dalam pendapatan operasional pada akhir tahun fiskal 2024.

Serangan Ransomware terhadap Pusat Data Nasional Indonesia

Juni tahun lalu, Pusat Data Nasional Indonesia terkena serangan ransomware yang mengganggu layanan pemerintahan sepanjang akhir pekan. Serangan ini terdeteksi setelah muncul notifikasi mengenai upaya mematikan Windows Defender – perangkat lunak keamanan siber bawaan yang berfungsi untuk mendeteksi virus, spyware, dan malware lainnya.

Akibat serangan ini, beberapa bandara dan layanan feri terdampak, serta sistem paspor sempat terhenti. Gangguan juga terjadi di 210 lembaga negara di seluruh Indonesia. Beruntung, pusat data di Surabaya yang menjadi target serangan hanya merupakan fasilitas sementara yang digunakan selama pembangunan pusat data baru untuk mengintegrasikan data dari berbagai instansi pemerintah di tingkat pusat dan daerah.

Pelaku serangan diduga merupakan afiliasi dari kelompok ransomware LockBit yang meminta tebusan sebesar US$ 8 juta. Namun, Menteri Komunikasi dan Informatika, Budi Arie Setiadi, menegaskan bahwa pemerintah Indonesia tidak akan pernah membayar tebusan tersebut. Ransomware yang digunakan dalam serangan ini diyakini adalah Brain Cipher.

Serangan Ransomware terhadap CDK Global

Serangan ransomware besar menimpa CDK Global pada Juni 2024 – perusahaan software yang menyediakan sistem bagi dealer mobil di seluruh Amerika Utara dan Kanada. Gangguan pada CDK Global menyebabkan disrupsi besar di berbagai sistem dealer otomotif, termasuk pelacakan dan pemesanan suku cadang, penjualan mobil baru, serta pembiayaan kendaraan. Perusahaan memilih untuk mematikan sistemnya secara proaktif, memaksa karyawan mencatat transaksi secara manual di atas kertas. Kelompok ransomware BlackSuit mengklaim bertanggung jawab atas serangan ini dan meminta tebusan sebesar 387 Bitcoin (sekitar US$ 25 juta).

Data pihak ketiga dan informasi pribadi (PII) yang dicuri dalam serangan ini kemudian digunakan oleh hacker untuk melancarkan kampanye serangan sekunder terhadap pelanggan CDK. Pada 21 Juni, SC Media melaporkan bahwa CDK mengunggah pesan suara yang memperingatkan bahwa pelaku ancaman menghubungi pelanggan dan partner bisnis CDK dengan menyamar sebagai anggota atau afiliasi perusahaan.

Serangan Ransomware NHS England

Kembali terjadi serangan Ransomware di bulan Juni 2024, National Health Service (NHS) Inggris juga mengonfirmasi bahwa data pasien yang dikelola oleh organisasi pengujian patologi, Synnovis, telah dicuri dalam serangan ransomware. Lebih dari 3.000 sesi janji pasien bersama dokter umum terdampak akibat serangan yang dilakukan oleh kelompok hackers Rusia, Qilin. Kelompok ini kemudian membagikan hampir 400GB data rahasia di situs darknet mereka setelah mengancam Synnovis dalam serangan ransomware tersebut. Data yang bocor mencakup permintaan janji temu serta hasil tes patologi dan histologi.

Synnovis berhasil mendapatkan perintah sementara dari Pengadilan Tinggi Inggris yang melarang kelompok peretas tersebut untuk mengakses sistem TI milik Synnovis. Meskipun tampak tidak berdampak langsung, keputusan ini memaksa platform seperti Telegram serta penyedia layanan internet (ISP) untuk menghapus data yang telah diretas. Setelah perintah ini dikeluarkan, saluran Telegram yang digunakan oleh Qilin untuk menyebarkan data tersebut tidak lagi aktif.

Serangan Ransomware OneBlood

Pada Juli 2024, sektor layanan kesehatan kembali terkena musibah ketika OneBlood , sebuah layanan donor darah nirlaba, menjadi korban serangan ransomware yang mempengaruhi sistem software kritis mereka. Insiden ini berdampak pada kemampuan perusahaan untuk mengirimkan produk ke rumah sakit di Florida, sehingga OneBlood terpaksa beralih menjadi perusahaan yang berproduksi secara manual. Organisasi tersebut juga harus meminta lebih dari 250 rumah sakit yang berada di bawah layanannya untuk mengaktifkan protokol kekurangan darah kritis dan tetap dalam status tersebut selama diperlukan.

Serangan Ransomware Casio

Pada Oktober 2024, Casio mengalami serangan ransomware yang mengakibatkan hampir 8.500 orang mengalami kebocoran data. Perusahaan elektronik asal Jepang ini kehilangan lebih dari 200 gigabyte data yang dicuri oleh kelompok ransomware Underground. Setelah dilakukan investigasi, Casio mengungkapkan bahwa pelanggaran tersebut berdampak pada data hampir 6.500 karyawan, termasuk informasi seperti nama, nomor karyawan, alamat email, jenis kelamin, tanggal lahir, data kartu identitas, data keluarga, dan nomor identitas wajib pajak.

Serangan ini juga mengkompromikan data pribadi lebih dari 1.900 partner bisnis Casio serta 91 pelanggan. Perusahaan kemudian mengungkapkan bahwa para hacker berhasil masuk dengan menggunakan teknik phishing, akibat adanya “beberapa kekurangan dalam langkah-langkah perusahaan terhadap email phishing.”

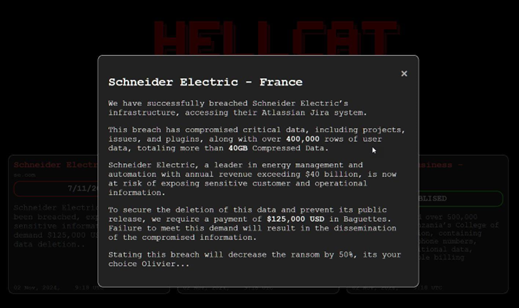

Serangan Ransomware Schneider Electric

Perusahaan multinasional Prancis, Schneider Electric , menjadi korban serangan ransomware di bulan November lalu. Kelompok ransomware Hellcat mengklaim bertanggung jawab atas serangan tersebut dan mengejek perusahaan secara online dengan meminta tebusan sebesar US$ 125.000 dalam bentuk "Baguette" untuk mencegah kebocoran data.

Sumber: BleepingComputer

Kelompok tersebut mengklaim telah mencuri 40GB data terkompresi. Namun, ternyata ditemukan bahwa mereka sebenarnya menginginkan US$ 125.000 dalam bentuk cryptocurrency Monero dan melebih-lebihkan aspek baguette untuk menarik perhatian media.

Serangan Ransomware Deloitte Inggris

Pada Desember 2024, kelompok ransomware bernama Brain Cipher mengklaim telah menyerang Deloitte UK . Kelompok tersebut menyatakan bahwa mereka berhasil menembus sistem organisasi dan mencuri 1 terabyte (TB) data terkompresi. Mereka memberikan tenggat waktu bagi Deloitte untuk merespons dan mengancam akan mengungkap bagaimana poin-poin dasar keamanan informasi tidak dipatuhi oleh perusahaan tersebut. Selain itu, Brain Cipher juga mengkritik perusahaan besar karena dianggap tidak cukup mengamankan sistem mereka—menyiratkan bahwa praktik keamanan siber Deloitte tidak memadai.

Deloitte menanggapi dengan mengeluarkan pernyataan yang membantah bahwa pelanggaran tersebut berdampak pada sistem mereka. Perusahaan menyatakan bahwa tuduhan tersebut terkait dengan sistem milik satu klien yang berada di luar jaringan Deloitte.

Kasus ini hanyalah salah satu dari serangan ransomware terbesar yang menjadi sorotan pada tahun lalu. Sekarang, mari kita lihat beberapa kelompok ransomware paling terkenal di tahun 2024.

Kelompok Ransomware yang Berkembang Pesat di Tahun 2024

Group ransomware sering kali semakin berani karena anonimitas; namun, banyak juga yang berkembang karena popularitas. Hal ini terutama berlaku untuk Group Ransomware-as-a-Service yang menggunakan popularitas mereka untuk menarik pelanggan. Berikut adalah beberapa ransomware utama yang menjadi sorotan pada tahun 2024:

Akira

Grup ransomware ini muncul pada tahun 2023, group ini merupakan pecahan dari group Conti Ransomware – kemungkinan besar memiliki lebih banyak keterkaitan dengan infrastruktur Conti dibandingkan grup pecahan lainnya. Menurut advisory dari CISA, hingga 1 Januari 2024, grup ransomware ini telah berdampak pada lebih dari 250 organisasi dan mengklaim sekitar US$ 42 juta dari hasil ransomware. Statista menunjukkan bahwa pada kuartal ketiga tahun 2024, ransomware Akira menyumbang 13% dari keseluruhan pasar serangan ransomware, menjadikannya varian yang paling umum di Amerika Serikat.

Play or PlayCrypt

Play Ransomware muncul pada tahun 2022 dan berfokus pada eksploitasi kerentanan dalam software keamanan siber yang digunakan oleh organisasi ternama, seperti Fortinet, Citrix, dan VMWare’s ESXi. Laporan dari Trend Micro pada Juli 2024 mengungkap adanya keterkaitan antara Play dan Prolific Puma – kelompok ransomware lain yang dikenal karena menghasilkan domain menggunakan algoritma acak serta menyediakan layanan shortening link bagi pelaku kejahatan siber untuk menghindari deteksi. Pada tahun 2024, Play Ransomware telah menargetkan 362 korban.

LockBit

Meskipun operasi penegakan hukum global berhasil menumbangkan infrastruktur utama LockBit pada Februari 2024, kelompok ransomware ini tampaknya masih bertahan. LockBit 3.0 bangkit kembali dengan kekuatan yang lebih besar, menjadi group ransomware paling dominan pada Mei 2024. Dalam bulan itu saja, kelompok ini meluncurkan 176 serangan ransomware, mencakup 37% dari total serangan bulan tersebut. Angka ini mencerminkan peningkatan luar biasa sebesar 665% dari bulan sebelumnya untuk kelompok ransomware-as-a-service (RaaS) ini.

RansomHub

Pada Februari 2024, RansomHub muncul sebagai kelompok Ransomware-as-a-Service (RaaS) dan menjadi populer saat melakukan penyerangan terhadap Change Healthcare. Meskipun kelompok ini tidak terlibat langsung dalam serangan tersebut, mereka diduga memperoleh data yang dicuri dan mengajukan tuntutan ransomware kepada Change Healthcare untuk mencegah data tersebut dipublikasikan. Sejak Februari 2024, RansomHub telah melakukan setidaknya 210 serangan. Kelompok ini diduga berada di balik serangan terhadap Rite Aid, American Clinical Solutions, Neurological Spine Institute of Savannah, dan Departemen Kesehatan Florida. Pada bulan Agustus, CISA dan FBIbersama-sama mengeluarkan peringatan keamanan siber tentang kelompok ransomware RansomHub.

Black Basta

Muncul pada tahun 2022, kelompok Ransomware-as-a-Service Black Basta dengan cepat mendapatkan perhatian dengan menargetkan 19 perusahaan ternama dan memiliki lebih dari 100 korban yang dikonfirmasi dalam beberapa bulan pertama operasinya. Black Basta menggunakan taktik pemerasan ganda—mengenkripsi data korban dan kemudian mengancam untuk membocorkan informasi sensitif di situs kebocoran publiknya di Tor, Basta News. Kelompok ini telah menyerang organisasi di Amerika Serikat, Jepang, Kanada, Inggris, Australia, dan Selandia Baru dengan serangan yang sangat terarah. Pada tahun 2024, Black Basta mengklaim bertanggung jawab atas serangan terhadap Ascension Healthcare.

Brain Cipher

Brain Cipher adalah ransomware yang relatif baru, pertama kali diidentifikasi pada pertengahan tahun 2024 dan mulai dikenal setelah serangan besar terhadap Pusat Data Nasional Indonesia pada bulan Juni. Serangan ini mengganggu layanan publik serta proses imigrasi. Kelompok ini menggunakan strategi multi-pronged extortion serta situs kebocoran data berbasis TOR untuk menekan korban agar mematuhi tuntutan mereka. Brain Cipher juga mengklaim bertanggung jawab atas serangan ransomware terhadap Deloitte UK pada tahun 2024.

DarkVault

Meskipun pertama kali muncul pada tahun 2023, DarkVault baru menjadi ancaman bahaya pada tahun 2024. Kelompok ransomware baru ini memiliki kemiripan yang kuat dengan ransomware LockBit, sehingga banyak yang menduga bahwa mereka adalah sekelompok copycat. DarkVault mengkhususkan diri dalam serangan ransomware, ancaman bom, swatting, doxing, perusakan situs web, pembuatan malware, penipuan, spam, dan berbagai bentuk kejahatan siber lainnya. Aktivitas terbaru DarkVault termasuk publikasi data dari 19 korban di situs kebocoran mereka pada bulan April. Beberapa korban terkenalnya antara Yayasan sosial berbasis di Inggris, Tommy Club, serta kebocoran data di Sandip University, Nashik, India.

Kelompok ransomware seperti ini terus bermunculan dari waktu ke waktu untuk menciptakan kekacauan serta memperluas potensi serangan terhadap berbagai organisasi. Namun, jika kita dapat belajar dari pengalaman masa lalu dan berinvestasi dalam teknologi serta praktik keamanan siber yang esensial, kita dapat memastikan masa depan yang lebih aman dan terlindungi.

Cara Tetap Siap dan Terlindungi dari Ransomware di Tahun 2025

Untuk memastikan perlindungan ransomware yang efektif di tahun 2025, perusahaan dapat mengikuti beberapa cara terbaik berikut:

- Secara rutin memperbarui software, sistem operasi, dan firmware untuk memastikan fitur serta patch keamanan terbaru telah diterapkan.

- Menggunakan kata sandi yang kuat, diperbarui secara berkala, dan dikelola dengan baik.

- Meningkatkan kesadaran keamanan siber di seluruh tenaga kerja melalui kampanye, acara, dan edukasi secara rutin.

- Menerapkan Multi-Factor Authentication (MFA) pada semua akun pengguna untuk mencegah serangan phishing.

- Mengadopsi kebijakan zero-trust di seluruh organisasi untuk memastikan kontrol akses yang ketat dan aman.

- Berinvestasi dalam produk Endpoint Security yang dapat diandalkan untuk memantau aktivitas mencurigakan pada endpoint

Solusi Anti-Ransomware dari Sangfor secara otomatis mengidentifikasi dan mencegah seluruh aspek dari ransomware kill chain, sehingga memberikan organisasi Anda platform yang aman dan dapat diandalkan untuk mengurangi risiko serangan ransomware di masa mendatang. Sangfor Technologies juga menyediakan infrastruktur keamanan siber cloud computing yang unggul, fleksibel, serta terintegrasi untuk memastikan perlindungan terhadap ransomware.

Saat kita mengingat kembali serangan ransomware terbesar yang terjadi sepanjang tahun 2024, penting bagi kita untuk belajar dari insiden tersebut dan berinvestasi dalam teknologi serta infrastruktur guna mencegah serangan serupa di masa depan. Solusi keamanan siber yang proaktif, inovatif, dan ditingkatkan secara berkelanjutan menjadi kunci dalam memerangi penyebaran ransomware di tahun 2025.

Hubungi Sangfor hari atau kunjungi www.sangfor.com untuk informasi lebih lanjut.