2025년이 시작된 지금, 지난 한 해를 돌아보며 실수와 성과를 되짚어보는 일이 중요합니다. 그래야만 우리는 지난 경험에서 교훈을 얻고, 더 나은 미래를 만들어갈 수 있기 때문이죠. 사이버 보안 역시 마찬가지입니다. 지난해 발생한 주요 사이버 공격을 돌아보며, 앞으로의 위협에 더욱 철저히 대비할 수 있는 방안을 고민해야 합니다. 이번 블로그 기사에서는 2024년에 발생한 주요 랜섬웨어 공격 사례를 살펴보고, 향후 이러한 위협을 방지하기 위해 모든 산업 분야에서 사이버 보안을 어떻게 강화할 수 있을지에 대해 논의해 보겠습니다. 랜섬웨어는 오늘날 해커들에게 가장 은밀하면서도 수익성이 높은 공격 방식 중 하나입니다. 인공지능(AI), 암호화폐, 그리고 서비스형 랜섬웨어(Ransomware-as-a-Service) 플랫폼과 같은 첨단 기술이 점점 더 보편화되면서, 랜섬웨어는 이제 일반인에게도 접근 가능해졌으며, 그만큼 더욱 위험한 위협이 되고 있습니다. 2024년 랜섬웨어 공격의 전체적인 범위를 이해하기 위해, 먼저 지난해의 주요 통계를 살펴보겠습니다.

2024년 랜섬웨어 통계

지난해는 사이버 보안에 있어 매우 중요한 한 해였습니다. 여러 대형 사이버 공격과 사건이 발생했으며, 이를 통해 랜섬웨어 위협이 더욱 심각해지고 있음을 확인할 수 있었습니다. 다음은 2024년 랜섬웨어 관련 주요 통계 자료 입니다 :

- 2024년 전 세계 금융 기관의 약 65%가 랜섬웨어 공격을 경험했다고 보고했습니다. (Statista)

- 2024년 상반기 동안 활동 중인 랜섬웨어 그룹의 수가 56% 증가했습니다. (Searchlight Cyber)

- 사이버 범죄로 인한 연평균 피해 비용은 2027년까지 23조 달러를 초과할 것으로 예상됩니다. (미국 국무부)

- 전 세계 조직의 사이버 보안 전문가를 대상으로 한 조사에서 32%의 기업이 취약점이 악용되어 랜섬웨어 공격을 당했다고 응답했습니다. (Statista)

- 지난해 새롭게 발견된 보안 취약점이 30,000건을 넘어섰습니다. (TechTarget)

- 2024년 1월과 2월 사이, 전 세계 조직의 59%가 랜섬웨어 공격을 경험했습니다. (Statista)

- 랜섬웨어 피해자의 평균 43%는 공격으로 인해 손상된 데이터를 영구적으로 복구하지 못했습니다. (SCWorld)

- 자격 증명 탈취는 랜섬웨어 공격의 두 번째 주요 원인이었으며, 악성 이메일이 그 뒤를 이었습니다. (Statista)

이처럼 지난해 랜섬웨어 위협이 얼마나 심각했는지 살펴본 후, 이제 2024년에 발생한 주요 랜섬웨어 공격 사례를 살펴보겠습니다.

2024년 주요 랜섬웨어 공격 사례

2025년을 맞이하며, 지난 한 해 동안 발생한 보안 사고들을 되돌아보는 것은 향후 보안 강화를 위해 필수적입니다. 다음은 2024년에 발생한 대표적인 랜섬웨어 공격 사례입니다.

루리 어린이병원(Lurie Children’s Hospital) 랜섬웨어 공격

2024년 1월, 미국 시카고의 루리 어린이병원 (Lurie Children‘s Hospital) 이 랜섬웨어 공격을 받아 시스템을 오프라인 상태로 전환했으며, 이로 인해 환자 치료 일정이 지연되었습니다. 공격을 주도한 Rhysida라는 랜섬웨어 그룹은 600GB에 달하는 데이터를 탈취한 후, 370만 달러의 몸값을 요구했습니다. 병원 측이 협상에 응하지 않자, 공격자는 탈취한 데이터를 온라인에 유출했습니다. 이 공격으로 인해 약 79만 1,000명의 개인 정보가 유출된 것으로 확인되었습니다.

체인지 헬스케어(Change Healthcare) 랜섬웨어 공격

2024년 2월, 미국의 체인지 헬스케어 (Change Healthcare) 가 랜섬웨어 공격을 받아 몇 주 동안 운영이 중단되었습니다. 해커들은 내부 시스템에 침입하자, 조직은 보안 프로토콜을 발동하여 네트워크를 차단했습니다. 이 공격은 ALPHV/BlackCat 해킹 조직이 주도했으며, 수백만 명의 환자 정보를 탈취했다고 주장했습니다. 결국 2,200만 달러의 몸값이 해커들에게 지급되었습니다.

이후, 모기업인 UnitedHealth Group(UHG)의 CEO인 Andrew Witty는 해커들이 단일 계정 비밀번호를 이용해 시스템에 침입했으며, 해당 계정에는 다중 인증(MFA)이 설정되지 않았다는 사실을 인정했습니다. 공격의 여파로 미국 네브래스카 주 정부는 12월에 체인지 헬스케어 를 상대로 보안 관리 소홀에 대한 소송을 제기했습니다. 이 소송에서는 미국 내 최소 1억 명의 개인 정보가 유출되었다는 점이 강조되었습니다.

VN 다이렉트 증권 랜섬웨어 공격

2024년 3월, 베트남에서 세 번째로 큰 증권사인 VN다이렉트증권 이 랜섬웨어 공격을 받았습니다. VN 다이렉트 의 CEO 응우옌 부 롱(Nguyen Vu Long)은 전문 해커 그룹이 회사 데이터를 암호화했다고 밝혔습니다. 공격 이후 여러 고객이 거래 시스템 접속 장애, 계좌 조회 문제, 주문 실행 오류 등의 불편을 겪었습니다. 다행히도 VN 다이렉트 는 데이터를 성공적으로 복호화하고 시스템을 복구하는 데 성공했습니다.

그러나 하노이 증권거래소(HNX)는 보안 문제가 해결될 때까지 VN 다이렉트 의 원격 및 온라인 파생상품 거래, 채권 거래, 기업 채권 거래를 일시적으로 중단한다고 발표했습니다. 4월 1일, 공격 발생 1주일 후 호찌민 및 하노이 증권거래소는 VN 다이렉트 의 거래 재개를 허용했습니다. 하지만 이 공격의 여파로 VN 다이렉트 의 연간 순이익은 전년 대비 18% 감소하는 타격을 입었습니다.

어센션 헬스(Ascension Health) 랜섬웨어 공격

2024년 5월 8일, 미국의 비영리 의료 기관인 어센션 헬스 (Ascension Health) 가 사이버 공격을 받아 120개 병원의 운영이 심각하게 마비되었습니다. 이번 사건은 랜섬웨어 공격으로 확인되었으며, 수천 대의 컴퓨터 시스템이 암호화되면서 전자 의료 기록(EHR)에 접근할 수 없게 되었고, MRI 및 CT 스캔을 포함한 주요 진단 서비스가 중단되었습니다. 의료진은 환자의 스캔 자료를 종이로 출력해 수술을 진행해야 했습니다.

이 공격에는 블랙 바스타 (Black Basta) 랜섬웨어가 사용된 것으로 밝혀졌으며, 어센션 은 130억 달러(약 1.1조 원)를 공격 대응에 투입해야 했고, 2024년 회계연도 기준 약 1.1억 달러의 운영 손실을 기록했습니다.

인도네시아 국가 데이터 센터(Indonesia National Data Center) 랜섬웨어 공격

2024년 6월, 인도네시아 국가 데이터 센터 (Indonesia National Data Center) 가 랜섬웨어 공격을 받아 주말 동안 정부 서비스가 마비되는 사태가 발생했습니다. 보안 담당자들은 시스템에서 보안 소프트웨 어 (Windows Defender)를 비활성화하려는 시도가 감지된 후 공격을 발견했습니다. 이 공격으로 인해 여러 공항 및 여객선 운항이 차질을 빚었으며, 여권 시스템도 중단되었습니다. 또한 전국 210개 공공기관의 업무에 심각한 영향을 미쳤습니다. 다행히도 공격을 받은 수라바야 데이터 센터는 정부 기관의 데이터를 중앙 및 지역 수준에서 통합하기 위해 임시로 운영되던 시설이었습니다. 공격을 주도한 해커들은 락빗 (LockBit) 랜섬웨어 그룹의 연계 조직으로 추정되며, 800만 달러(약 107억 원)의 몸값을 요구했습니다. 그러나 부디 아리 세티아디(Budi Arie Setiadi) 인도네시아 통신정보부 장관은 정부가 결코 몸값을 지불하지 않을 것이라고 단호히 밝혔습니다. 이번 공격에 사용된 랜섬웨어는 Brain Cipher로 추정됩니다.

CDK 글로벌(CDK Global) 랜섬웨어 공격

2024년 6월, 북미 및 캐나다의 자동차 딜러십 소프트웨어 회사인 CDK 글로벌 (CDK Global) 이 대규모 랜섬웨어 공격을 받았습니다. CDK 글로벌 의 시스템이 다운되면서 자동차 부품 주문 및 추적, 신차 판매, 금융 거래 등이 모두 중단되었습니다. 회사는 추가 피해를 막기 위해 시스템을 자발적으로 차단했으며, 직원들은 모든 거래를 수기로 기록하는 방식으로 업무를 이어갔습니다.

BlackSuit 랜섬웨어 그룹이 이번 공격의 배후를 자처했으며, 387 비트코인(약 2,500만 달러, 334억 원)의 몸값을 요구했습니다. 해커들은 CDK 글로벌 의 고객 및 비즈니스 파트너의 데이터를 탈취한 후, 이를 이용해 2차 공격 캠페인을 감행했습니다. 6월 21일, SC 미디어 는 CDK 글로벌 이 “해커들이 CDK 고객 및 비즈니스 파트너들에게 CDK 관계자로 위장한 피싱 공격을 시도하고 있다”는 내용의 음성 메시지를 배포했다고 보도했습니다.

NHS( 영국 국가 보건 서비스 ) 랜섬웨어 공격

2024년 6월, 영국 국가 보건 서비스 (NHS)는 병리 테스트 기관인 시노비스 (Synnovis) 가 랜섬웨어 공격을 받아 환자 데이터를 도난당했다고 확인했습니다. 이번 공격은 러시아 해킹 그룹인 Qilin에 의해 발생했으며, 3000건 이상의 병원 및 GP 예약이 영향을 받았습니다. Qilin 그룹은 시노비스 (Synnovis) 를 위협한 후 400GB에 달하는 기밀 데이터를 다크넷 사이트에 공개했습니다. 이 데이터에는 예약 요청과 병리 및 조직학적 검사 정보가 포함되어 있었습니다. 시노비스 (Synnovis) 는 영국 고등법원에서 잠정적 금지 명령을 얻어 랜섬웨어 그룹이 시노비스 (Synnovis) 의 IT 시스템에 접근하지 못하도록 했습니다. 비록 이 명령이 의미가 없어 보일 수도 있지만, 텔레그램 과 같은 플랫폼 및 인터넷 서비스 제공업체(ISP)가 해킹된 데이터를 제거하도록 강제하는 효과를 가져왔습니다. 이 금지 명령 이후 Qilin이 데이터를 배포하던 텔레그램 채널은 더 이상 활동하지 않는 것으로 보입니다.

원블러드 (OneBlood) 랜섬웨어 공격

2024년 7월, 의료 분야는 또 한 번 큰 타격을 받았습니다. 비영리 혈액 기부 서비스인 원블러드 (OneBlood) 가 랜섬웨어 공격을 받아 주요 소프트웨어 시스템에 영향을 받았습니다. 이 사건으로 인해 원블러드 (OneBlood) 는 플로리다의 병원에 혈액 제품을 배송하는 데 어려움을 겪었고, 혈액 제품에 수동으로 라벨을 붙여야 했습니다. 또한, 원블러드 (OneBlood) 는 250개 이상의 병원에 긴급 혈액 부족 프로토콜을 활성화하라고 요청했으며, 이 상태를 필요한 만큼 유지해야 했습니다.

카시오 (Casio) 랜섬웨어 공격

2024년 10월, 카시오 (Casio) 는 랜섬웨어 공격을 받아 거의 8,500명의 개인 정보가 유출되었습니다. 일본의 대형 전자회사인 카시오는 언더그라운드 랜섬웨어 그룹에 의해 200GB 이상의 데이터가 도난당했습니다. 조사 결과, 이 보안 침해는 약 6,500명의 직원 데이터에 영향을 미쳤으며, 유출된 정보에는 이름, 직원 번호, 이메일 주소, 성별 정보, 생년월일, 신분증 데이터, 가족 정보, 세금 ID 번호 등이 포함되었습니다. 또한, 카시오의 1,900명 이상의 비즈니스 파트너와 91명의 고객의 개인 정보도 유출되었습니다. 회사는 이후 공격자가 피싱 이메일을 통해 침입했음을 밝혔으며, 이는 “회사의 피싱 이메일에 대한 대응책에 일부 결함이 있었기 때문”이라고 설명했습니다.

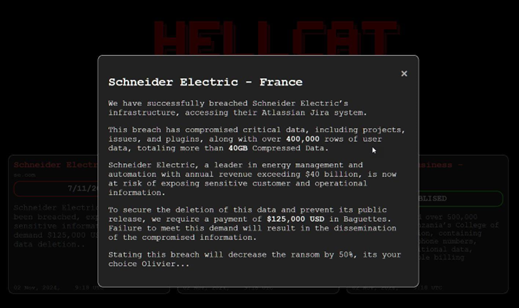

슈나이더 일렉트릭 (Schneider Electric) 랜섬웨어 공격

2024년 11월, 프랑스의 다국적 기업인 슈나이더 일렉트릭 (Schneider Electric) 은 랜섬웨어 공격을 받았습니다. 헬캣 랜섬웨어 그룹은 이 공격의 책임을 인정하며, 데이터를 유출하지 않게 하기 위해 125,000달러를 “바게트”로 요구한다고 온라인에서 조롱했습니다.

출처 : BleepingComputer

해당 그룹은 40GB의 압축된 데이터를 훔쳤다고 주장했으며, 나중에 밝혀진 바에 따르면 실제로는 125,000달러를 모네로 암호화폐로 요구했고, 바게트 이야기는 언론의 관심을 끌기 위해 과장된 것이었습니다.

딜로이트 (Deloitte) UK 랜섬웨어 공격

2024년 12월, 브레인 사이퍼라는 랜섬웨어 그룹이 딜로이트 UK (Deloitte UK) 를 공격했다고 주장했습니다. 이 그룹은 조직의 시스템을 침해하고 1TB의 압축된 데이터를 훔쳤다고 밝혔습니다. 그들은 딜로이트가 응답할 수 있는 기한을 정하고, “정보 보안의 기본적인 요소들이 준수되지 않고 있다”고 공개하겠다고 위협했습니다. 또한, 대기업들이 시스템을 적절히 보호하지 않으며, 딜로이트의 사이버 보안 관행이 충분하지 않다고 비판했습니다. 딜로이트는 이 공격이 자사의 시스템에 영향을 미치지 않았다고 부인하며, “이 의혹은 딜로이트 네트워크 외부에 있는 단일 클라이언트 시스템과 관련이 있다”고 밝혔습니다.

이들은 지난해 주요 랜섬웨어 공격 사건 중 일부에 불과합니다. 이제 2024년의 주요 랜섬웨어 그룹들에 대해 살펴보겠습니다.

2024년 주요 랜섬웨어 그룹

랜섬웨어 그룹들은 익명성에 힘입어 더욱 대담해지며, 그 중 일부는 인기와 명성을 활용해 고객을 끌어들이는 경우가 많습니다. 특히 랜섬웨어-서비스(Ransomware-as-a-Service, RaaS) 그룹들은 이런 명성을 이용해 많은 공격을 자행합니다. 2024년에 주목을 받은 주요 랜섬웨어 그룹은 다음과 같습니다:

아키라 (Akira)

아키라 랜섬웨어 그룹 (Akira) 은 2023년에 컨티(Conti) 랜섬웨어에서 분리되어 나타났으며, 다른 그룹들보다 컨티의 인프라와 더 많은 연관이 있는 것으로 보입니다. CISA의 발표 에 따르면, 2024년 1월 1일 기준으로 아키라는 250개 이상의 조직을 공격하고 약 4200만 달러의 랜섬을 요구했다고 합니다. Statista 에 따르면 2024년 3분기 동안 아키라는 랜섬웨어 공 격은 13%의 시장 점유율을 차지하며 미국에서 가장 많이 발생한 변종으로 나타났습니다.

플레이(Play) 또는 플레이크립트(PlayCrypt)

플레이 랜섬웨어 (Play Ransomware) 는 2022년에 등장하여 Fortinet, Citrix, VMware ESXi와 같은 인기 있는 조직에서 사용하는 보안 소프트웨어의 공급망 취약점을 악용하는 데 집중했습니다. Trend Micro의 2024년 7월 보고서는 플레이 랜섬웨어와 프로리픽 퓨마(Prolific Puma) 랜섬웨어 그룹 사이의 연관성을 밝혔습니다. 2024년, 플레이 랜섬웨어는 362명의 피해자를 발생시켰습니다.

락빗 (LockBit)

2024년 2월, 글로벌 수사기관의 협력으로 주요 락빗(LockBit) 인프라가 붕괴되었지만, 락빗 랜섬웨어 그룹은 여전히 활동을 이어갔습니다. 2024년 5월, 락빗 3.0(LockBit 3.0) 은 복귀하면서 가장 활발한 랜섬웨어 그룹으로 떠올랐고, 그 달에만 176건의 공격을 감행하며 전체 공격의 37%를 차지했습니다. 이는 이전 달에 비해 665% 증가한 수치입니다.

랜섬허브 (RansomHub)

2024년 2월, 랜섬허브 (RansomHub) 는 랜섬웨어-서비스(RaaS) 그룹으로 등장했으며, Change Healthcare 공격에서 명성을 얻었습니다. 이 그룹은 공격에 직접적으로 관여하지 않았지만, 도난당한 데이터를 입수하고 이를 공개하지 않도록 Change Healthcare에 랜섬웨어 요구를 했다고 전해집니다. 2024년 2월 이후, 랜섬허브 (RansomHub) 는 최소 210건의 공격을 감행했습니다. 이 그룹은 Rite Aid, American Clinical Solutions, Neurological Spine Institute of Savannah, Florida Department of Health 등에 대한 공격에 연루된 것으로 알려져 있습니다. CISA와 FBI는 8월에 랜섬허브 (RansomHub) 랜섬웨어 그룹에 대한 공동 사이버 보안 경고 를 발표했습니다.

블랙 바스타 (Black Basta)

2022년에 등장한 블랙 바스타 랜섬웨어-서비스(RaaS) 그룹은 빠르게 주목을 받으며 19개의 주요 기업을 목표로 공격을 시작했고, 운영 초기 몇 달 만에 100명 이상의 확인된 피해자를 냈습니다. 블랙 바스타 (Black Basta) 는 더블 익스톨션(이중 강탈) 전술을 사용하여 피해자의 데이터를 암호화한 후, Tor의 공개 유출 사이트인 바스타 뉴스 (Basta News) 에 민감한 정보를 유출하겠다고 위협합니다. 이 그룹은 미국, 일본, 캐나다, 영국, 호주, 뉴질랜드 등에서 매우 구체적인 공격을 통해 여러 조직을 타겟으로 했습니다. 2024년, 블랙 바스타 (Black Basta) 는 어센션 헬스케어 (Ascension Healthcare) 에 대한 공격을 자랑했습니다.

브레인 사이퍼 (Brain Cipher)

상대적으로 새로운 랜섬웨어인 브레인 사이퍼 (Brain Cipher) 는 2024년 중반에 처음 식별되었으며, 6월에 인도네시아의 국가 데이터 센터를 공격한 사건으로 주목을 받았습니다. 이 공격은 필수 공공 서비스와 이민 절차를 방해했습니다. 이 그룹은 다각적인 강탈 전략과 TOR 기반의 데이터 유출 사이트를 사용하여 피해자들에게 압박을 가하고, 복종을 강요합니다. 브레인 사이퍼 (Brain Cipher) 는 또한 2024년에 딜로이트 UK(Deloitte UK) 에 대한 랜섬웨어 공격에 대한 책임을 지기도 했습니다.

DarkVault

DarkVault 는 2023년에 등장했지만 2024년에 제대로 위협을 미치기 시작한 새로운 랜섬웨어 그룹입니다. 이 그룹은 락빗 (LockBit) 랜섬웨어와 매우 유사한 특성을 가지고 있어 많은 이들이 이를 복제한 그룹으로 보고 있습니다. DarkVault는 랜섬웨어 공격, 폭탄 협박, 스와팅, 독싱, 웹사이트 훼손, 악성 소프트웨어 제작, 사기, 스팸 및 다양한 형태의 사기 활동을 전문으로 합니다. DarkVault의 최근 활동 중 하나는 4월에 19명의 피해자 데이터를 유출 사이트에 게시한 것입니다. 주요 피해자로는 영국 기반의 자선 단체인 Tommy Club과 인도 나시크의 Sandip University에서 발생한 데이터 유출이 있습니다.

이러한 랜섬웨어 그룹들은 시간이 지나면서 등장하고, 재출현하면서 조직에 더 넓은 공격 표면을 열어 놓습니다. 그러나 과거의 교훈을 통해 필수적인 사이버 보안 기술과 관행에 투자하면, 더 나은 안전한 미래를 보장할 수 있을 것입니다.

2025년 랜섬웨어 공격 에 대한 대비와 방어 방법

2025년에 랜섬웨어로부터 효과적으로 대비 하려면 조직에서 다음과 같은 최선의 방안을 따라야 합니다:

- 소프트웨어, 운영 체제, 펌웨어를 정기적으로 업데이트하여 최신 기능과 패치를 적용합니다.

- 강력한 비밀번호를 사용하고, 이를 정기적으로 변경하며, 효율적으로 관리합니다.

- 직원들의 사이버 보안 인식을 높이기 위해 캠페인, 이벤트, 정기적인 교육 워크숍을 운영합니다.

- 모든 사용자 계정에 대해 다단계 인증(MFA)을 적용하여 피싱 공격을 방지합니다.

- 제로 트러스트 정책을 채택하여 조직 내 접근 통제를 철저히 합니다.

- 의심스러운 활동을 모니터링할 수 있는 강력한 엔드포인트 보안 제품에 투자합니다.

Sangfor의 Anti-Ransomware 솔루션은 랜섬웨어 킬 체인의 모든 단계를 원활하게 식별하고 차단하여, 조직이 랜섬웨어 위험을 예방하고 안전한 플랫폼을 제공할 수 있도록 합니다. Sangfor Technologies는 랜섬웨어 보호를 보장하는 다양한 사이버 보안 및 클라우드 컴퓨팅 인프라도 제공합니다. 2024년의 주요 랜섬웨어 공격을 돌아보며, 이를 예방하기 위한 기술과 인프라에 투자하는 것이 중요합니다. 적극적이고 혁신적인 사이버 보안 솔루션이 2025년 랜섬웨어 확산을 막는 데 필수적입니다. Sangfor에 문의하거나 더 많은 정보를 원하시면 www.sangfor.com 을 방문하 세요 .