상포 봇넷 탐지

배경

능숙한 해커는 잡히기를 원하지 않는 한 개인 IP 주소에서 공격을 시작하지 않습니다. 공격의 효과와 지속성을 극대화하기 위해 해커는 봇넷 군대에 명령하여 DDoS, 랜섬웨어 감염 또는 네트워크 스캐닝과 같은 악의적인 활동을 수행하여 귀중한 자산과 취약점을 탐지합니다.

명령 및 제어는 이러한 봇넷을 제어하는 데 사용되는 기본 통신 수단입니다. 이러한 C&C 네트워크는 한때 고정 IP 주소로 운영되었지만 최근 해커들은 도메인 생성 알고리즘(DGA)을 C&C 서버로 변환하여 점점 더 정교해지는 보안 발전에 대응했습니다. 봇넷은 해커에게만 알려진 알고리즘에 의해 사전 정의된 동적 도메인 이름을 전송하여 C&C 서버와 통신합니다. 이러한 DNS 요청은 빠르고 자주 변경되며 기존 방화벽과 위협 인텔리전스를 사용하여 탐지하기가 매우 어렵습니다.

* 상단 사진 출처는 virustotal.com (2018년 3월)

봇넷 탐지 혁신 개요

상포는 네트워크에서 봇넷을 어떻게 검색하고 감지합니까? 상포의 Neural-X는 고급 딥 러닝, 시각적 계산 및 흐름 분석 기술 세트를 사용하여 보다 효과적인 봇넷 탐지 및 스캐닝을 가능하게 합니다.

딥러닝:

딥 러닝은 인간 두뇌의 뉴런을 상호 연결하는 기능에서 영감을 받은 머신 러닝의 복잡한 요소입니다. 머신러닝의 진화이자 AI의 한 요소로, 방대한 양의 데이터를 관찰, 처리, 분석하여 보다 정확하고 빠른 예측을 할 수 있도록 스스로 학습합니다.

상포는 딥러닝을 사용하여 암호화된 도메인 이름을 벡터로 분해합니다. 양성 또는 악성 악성 코드를 판단하는 데 주로 초점을 맞춘 다른 자연어 처리 기술과 달리 상포의 딥 러닝 모델은 악성 코드 계열을 고려합니다. 벡터 연관 과정을 통해 유사한 악성코드군이 사용하는 도메인 이름을 탐지할 수 있습니다. 시간이 지남에 따라 딥 러닝은 실행될 때마다 스스로 학습하여 이전에 감지되지 않은 많은 악성 도메인 이름을 식별합니다.

시각적 계산:

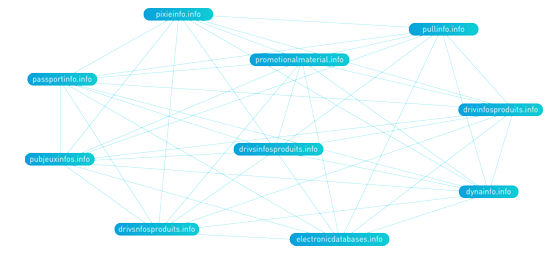

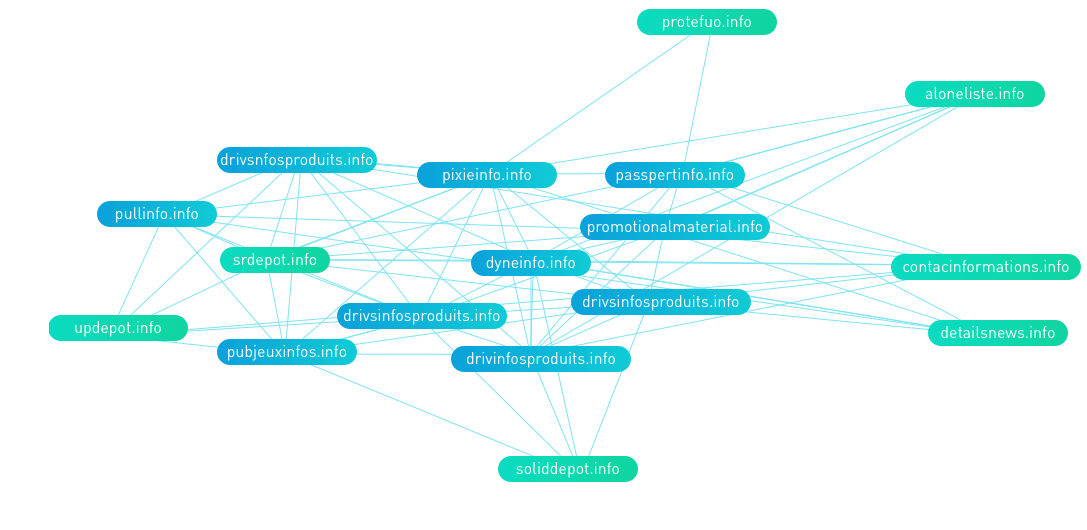

맬웨어 계열은 C&C 통신을 위해 원래 계열 또는 상대 도메인 이름으로 돌아갑니다. 도메인 이름의 연관 맵을 생성함으로써 상포는 악성 코드군이 사용하는 유사한 도메인 이름을 탐지할 수 있습니다.

흐름 분석:

악성코드는 일반적으로 C&C 서버와 통신할 때 비정상적인 데이터 트래픽을 생성합니다. 상포의 ZSand는 이러한 활동을 분석, 관찰 및 캡처하여 시스템이 통제된 봇넷의 공격을 받고 있는지 판단합니다. 이는 인간 사용자와 매우 다른 행동을 나타냅니다. 수집된 증거는 플로우 분석 엔진에 의해 처리되어 악의적인 행동 패턴을 발견합니다. IP, URL 및 DNS의 IOC에 대한 확인된 증거는 모든 고객의 이익을 위해 상포Threat Intelligence 시스템을 통해 공유됩니다.

봇넷 탐지 결과

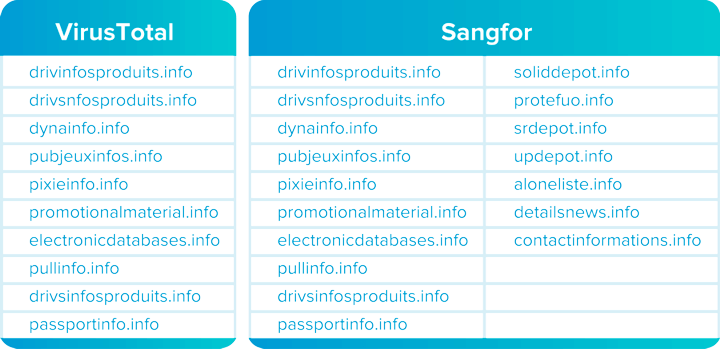

위의 기술을 결합하면 다른 인기 있는 봇넷 검색 서비스에 비해 훨씬 더 많은 악성 도메인 이름을 찾아낼 수 있습니다. 상포의 봇넷 탐지 도구는 상포와 VirusTotal이 발견한 악성 도메인 이름을 비교한 아래 그림과 같이 이미 몇 가지 새로운 악성 도메인 이름을 발견했습니다.

우리의 장점

Neural-X 봇넷 탐지는 매일 추가로 발견되는 백만 개 이상의 악성 도메인 이름을 발견했습니다.