Mientras arrancamos el año 2025, es importante recordar los errores y los logros que marcaron el año anterior. Esto nos ayuda a allanar el camino a un futuro mejor donde aprendemos de estos errores y elegimos activamente mejorar. Este concepto también aplica a la conciencia sobre ciberseguridad. Al repasar los incidentes cibernéticos más importantes, podemos prepararnos mejor para el futuro. En este artículo de blog, exploraremos algunos de los principales ataques de ransomware que ocurrieron en 2024 y trataremos de entender cómo podemos mejorar la ciberseguridad en todos los sectores para prevenir estas amenazas en los próximos años.

El ransomware es un método de ataque elusivo, lucrativo y popular para la mayoría de los hackers de hoy. Con tecnologías avanzadas como la Inteligencia Artificial (IA), las criptomonedas y las plataformas de Ransomware como Servicio haciéndose más comunes, el ransomware se ha vuelto más accesible para el ciudadano común – haciéndolo aún más peligroso. Para comprender completamente el alcance de los ataques de ransomware de 2024, primero profundicemos en algunas estadísticas del año pasado.

Estadísticas de Ransomware en 2024

El año pasado fue un año importante para la ciberseguridad, con varios ciberataques de alto perfil e incidentes. Estas son algunas de las estadísticas de ransomware de 2024 para ayudarte a comprender el panorama:

- En 2024, aproximadamente el 65% de las organizaciones financieras en todo el mundo reportaron haber experimentado un ataque de ransomware. (Statista)

- Hubo un aumento del 56% en grupos activos de ransomware en la primera mitad de 2024. (Searchlight Cyber)

- Se prevé que el costo anual promedio del cibercrimen supere los $23 billones en 2027. (US Department of State)

- Una encuesta de 2024 a profesionales de ciberseguridad de organizaciones en todo el mundo reveló que el 32% de las organizaciones sufrieron ataques de ransomware por vulnerabilidades explotadas. (Statista)

- Se divulgaron más de 30,000 nuevas vulnerabilidades en el último año. (TechTarget)

- En promedio, el 59% de las organizaciones en todo el mundo fueron víctimas de un ataque de ransomware solamente entre Enero y Febrero de 2024. (Statista)

- En promedio, las víctimas de ransomware pierden permanentemente el 43% de los datos afectados por un ataque. (SCWorld)

- El compromiso de credenciales fue la segunda causa más común de ataques de ransomware exitosos, mientras que el correo electrónico malicioso ocupó el tercer lugar. (Statista)

Ahora que tenemos una idea de lo grave que ha sido la situación el año pasado, centrémonos en los principales ataques de ransomware de 2024.

Lista de los Principales Ataques de Ransomware en 2024

Empezando el 2025 tenemos la oportunidad de mirar hacia atrás para ver dónde fallamos en el camino. Entonces, repasemos algunos de los principales ataques de ransomware de 2024 para ver qué podemos aprender de ellos.

Ataque de Ransomware al Hospital Infantil Lurie

En enero de 2024, el Lurie Children's Hospital de Chicago apagó sus sistemas en línea y retrasó la atención a pacientes después de un ataque de ransomware. Rhysida, un popular grupo de Ransomware como Servicio, exigió un rescate de US$ 3.7 millones a cambio de 600GB de datos robados. Después de que Lurie se negara a pagar el precio, los datos fueron filtrados en internet. La vulneración causada por este ataque de ransomware impactó a unas 791,000 personas.

Ataque de Ransomware a Change Healthcare

En febrero de 2024, Change Healthcare fue impactado por un ataque de ransomware – obligándolos a cerrar durante varias semanas. La organización invocó sus protocolos de seguridad y apagó toda su red para aislar una intrusión en su sistema. El grupo ALPHV/BlackCat se adjudicó el ataque, afirmando haber robado información de salud sensible de millones de estadounidenses. La compañía pagó un rescate de US$ 22 millones. Andrew Witty, el director ejecutivo de UnitedHealth Group (UHG) – quien posee Change Healthcare - admitió más tarde que los hackers entraron en sus sistemas usando una contraseña única establecida en una cuenta de usuario no protegida con autenticación multifactorial. Después de que surgieran más detalles sobre el hackeo, el estado de Nebraska presentó una demanda contra Change Healthcare en diciembre en la que acusa a la gigante de tecnología de la salud de fallos de seguridad que llevaron a la masiva violación de datos de al menos 100 millones de personas en América.

Ataque de Ransomware a VNDirect Securities

En marzo de 2024, VNDirect Securities, el tercer mayor corredor de bolsa de Vietnam por base de capital, también se convirtió en víctima de un ataque de ransomware. Nguyen Vu Long, el CEO de VNDirect, declaró que la empresa fue atacada por un grupo de hackers profesionales que cifraron los datos de la compañía. Varios reclamos de clientes indicaron que tenían dificultades para acceder a los sistemas de trading de la empresa, hacer consultas de la cuenta y colocar órdenes. VNDirect luego desencriptó con éxito los datos bloqueados y comenzó a restaurar el sistema. Al día siguiente, la Bolsa de Valores de Hanoi (HNX) anunció que desconectaría temporalmente el comercio remoto y en línea de transacciones de valores derivados, transacciones de instrumentos de deuda y de bonos corporativos individuales de VNDirect Securities hasta que se resolviera el problema. El 1 de abril – una semana después del ataque - las bolsas de valores de Ho Chi Minh y Hanoi permitieron a la empresa reanudar el comercio. Sin embargo, la compañía sufrió una disminución del 18% en las ganancias netas en comparación con el año anterior principalmente por las repercusiones del ataque de ransomware.

Ataque de Ransomware a Ascension Health

El ataque de ransomware a Ascension Healthcare sacudió el sector de salud en 2024. El 8 de mayo, la organización sin fines de lucro de atención médica con sede en EEUU fue golpeada por un ciberataque que interrumpió gravemente las operaciones en sus 120 hospitales. Confirmado más tarde como un ataque de ransomware, el incidente cifró miles de sistemas informáticos – haciendo inaccesibles los registros electrónicos de salud y afectando servicios de diagnóstico clave, incluidas resonancias magnéticas y tomografías computarizadas. Enfermeras y doctores se vieron obligados a depender de escaneos impresos durante cirugías. Fuentes confirmaron que Black Basta fue el ransomware utilizado en el ataque. Ascension gastó unos US$ 130 millones en su respuesta al ataque – perdiendo aproximadamente US$ 1.1 mil millones en ingresos operativos netos para el final del año fiscal 2024.

Ataque de Ransomware al Centro Nacional de Datos de Indonesia

En junio del año pasado, el Indonesia National Data Center cayó víctima de un ataque de ransomware – interrumpiendo servicios gubernamentales durante todo el fin de semana. La empresa descubrió el ataque después de recibir una notificación sobre “intentos de apagar Windows Defender” – el software de seguridad preinstalado que identifica virus, spyware y otros malwares. Varios aeropuertos y ferris se vieron afectados y los sistemas de pasaportes se detuvieron. El ataque además interrumpió servicios en 210 instituciones estatales en todo el país. Afortunadamente, el centro de datos de Surabaya que fue atacado en el incidente era solo una instalación temporal utilizada mientras se construían nuevos centros de datos para integrar datos de organismos gubernamentales a nivel central y regional. Los actores detrás del ataque parecen ser afiliados del grupo de ransomware LockBit y exigieron un rescate de US$ 8 millones. Sin embargo, el ministro de Comunicaciones e Informática, Budi Arie Setiadi, aseguró que el gobierno indonesio nunca pagaría el rescate. Se cree que el ransomware Brain Cipher fue utilizado en el ataque.

Ataque de Ransomware a CDK Global

En junio de 2024 hubo otro masivo ataque de ransomware a CDK Global – una empresa de software que ofrece sistemas para concesionarias de automóviles en Norteamérica y Canadá. La interrupción de CDK Global llevó a amplias interrupciones en múltiples sistemas de concesionarias de automóviles – incluyendo el seguimiento y pedido de piezas de automóvil, la realización de nuevas ventas y la financiación. La empresa eligió apagar sus sistemas proactivamente – forzando a los empleados a registrar manualmente las transacciones en papel. El grupo de ransomware BlackSuit se adjudicó el ataque y exigió 387 Bitcoin – aproximadamente US$ 25 millones – como rescate. La información de terceros y la información personal identificable (PII) robada por el grupo les permitió luego orquestar una campaña de ataque secundaria a los clientes de CDK. El 21 de junio, SC Media reportó que CDK "publicó un mensaje de voz avisando que hay agentes de amenazas contactando a clientes y socios comerciales de CDK haciéndose pasar por miembros o afiliados de CDK."

Ataque de Ransomware al NHS de Inglaterra

También en junio de 2024, el UK's National Health Service (NHS) confirmó que los datos de pacientes manejados por la organización de pruebas patológicas Synnovis fueron robados en un ataque de ransomware. Más de 3000 citas hospitalarias y de médicos de cabecera se vieron afectadas por el ataque orquestado por el grupo de piratas informáticos ruso Qilin. El grupo continuó compartiendo casi 400GB de datos confidenciales en su sitio de la darknet después de amenazar a Synnovis con su ataque de ransomware. Los datos incluían pedidos de citas y pruebas de patología e histología. Synnovis obtuvo una orden judicial preliminar del Tribunal Superior de Inglaterra contra el grupo de ransomware ordenándoles no acceder a los sistemas de IT de Synnovis. Si bien puede parecer inútil hacerlo, obliga a plataformas como Telegram y a ISPs a exigir la eliminación de los datos pirateados. Tras esta orden judicial, el canal de Telegram utilizado por Qilin para distribuir los datos ya no parecía estar activo.

Ataque de Ransomware a OneBlood

En julio de 2024, el sector de la salud recibió otro golpe cuando OneBlood, un servicio sin fines de lucro de donación de sangre, se convirtió en víctima de un ataque de ransomware que afectó sus sistemas de software críticos. El incidente afectó la capacidad de la empresa para enviar productos sanguíneos a hospitales en Florida y OneBlood tuvo que recurrir a etiquetarlos manualmente. La organización también tuvo que pedir a más de 250 hospitales a su servicio que activaran sus protocolos de escasez crítica de sangre y permanecieran en ese estado tanto tiempo como fuera necesario.

Ataque de Ransomware a Casio

En octubre de 2024, Casio sufrió un ataque de ransomware que comprometió los datos personales de casi 8,500 personas. La enorme empresa japonesa de electrónica sufrió más de 200 gigabytes de datos robados por el grupo de ransomware Underground. Después de investigar, Casio reveló que la vulneración había impactado los datos de casi 6,500 empleados – revelando información como nombres, números de empleados, direcciones de correo electrónico, información de género, fechas de nacimiento, datos de tarjetas de identidad, datos familiares y números de identificación fiscales. El ataque también comprometió la información personal de más de 1,900 socios comerciales de Casio y 91 clientes. La empresa reveló más tarde que los atacantes utilizaron técnicas de phishing para entrar, debido a "algunas deficiencias en las medidas de la empresa contra correos de phishing.”

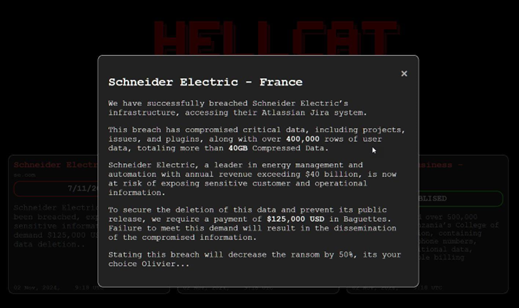

Ataque de Ransomware a Schneider Electric

En noviembre, la empresa multinacional francesa Schneider Electric se convirtió en víctima de un ataque de ransomware. El grupo de ransomware Hellcat se adjudicó el ataque y burló a la empresa en internet pidiendo un absurdo rescate de US$ 125,000 en "Baguettes" para evitar que los datos fueran filtrados.

Fuente: BleepingComputer

El grupo afirmó haber robado 40GB de datos comprimidos. Más tarde se encontró que en realidad querían US$ 125,000 en la criptomoneda Monero y jugaron con la idea de las baguettes para generar atención en las noticias.

Ataque de Ransomware a Deloitte UK

En diciembre de 2024, un grupo de ransomware llamado Brain Cipher afirmó haber impactado a Deloitte UK con un ataque de ransomware. El grupo declaró que habían violado los sistemas de la organización y robado 1 terabyte (TB) de datos comprimidos. Dieron un plazo para que Deloitte respondiera y amenazaron con revelar cómo la empresa "no cumple con los 'puntos elementales' de la seguridad de la información". El grupo criticó además a las grandes corporaciones por no asegurar adecuadamente sus sistemas - insinuando que las prácticas de ciberseguridad de Deloitte eran insuficientes. Deloitte emitió un comunicado negando que la violación haya impactado alguno de sus sistemas – declarando que “las acusaciones se refieren a un sistema de un solo cliente que está fuera de la red de Deloitte.”

Estos son solo algunos de los principales ataques de ransomware que se hicieron noticia el año pasado. Ahora, echemos un vistazo a algunos de los grupos de ransomware más populares en 2024.

Grupos de Ransomware que Causaron Impacto en 2024

A los grupos de ransomware a menudo los envalentona el anonimato; sin embargo, muchos otros también prosperan en la popularidad. Esto es especialmente cierto para los grupos de Ransomware como Servicio que usan su notoriedad para atraer clientes. Estos son algunos de los principales grupos de ransomware que destacaron en 2024:

Akira

El grupo de ransomware emergió en 2023 como una división de Ransomware Conti – muy probablemente una que tiene más vínculos con la infraestructura de Conti que cualquier otra. Según un advisory de CISA, desde el 1 de enero de 2024, el grupo de ransomware ha impactado a más de 250 organizaciones y reclamado aproximadamente US$ 42 millones en ganancias por ransomware. Statista mostró que en el tercer trimestre de 2024, el Akira ransomware representó el 13% del porcentaje de mercado de ataques de ransomware, convirtiéndolo en la variante más prevalente en los Estados Unidos.

Play o PlayCrypt

El Play Ransomware surgió en 2022 y se centró en explotar vulnerabilidades de la cadena de suministro en software de seguridad común utilizado por organizaciones populares, como Fortinet, Citrix y VMWare’s ESXi. Un informe de julio de 2024 de Trend Micro reveló una conexión entre Play y Prolific Puma – otro grupo de ransomware conocido por generar dominios usando algoritmos aleatorios y ofrecer servicios de acortamiento de enlaces a ciberdelincuentes para evadir la detección. En 2024, el ransomware Play afectó a 362 víctimas.

LockBit

A pesar de que una operación policial global desmontó la infraestructura clave de LockBit en febrero de 2024, el gigantesco grupo de ransomware parece seguir activo. El resurgimiento de LockBit 3.0 volvió con venganza - convirtiéndose en el actor de ransomware más prominente en mayo de 2024. Solamente en mayo, el grupo lanzó 176 ataques de ransomware, el 37% del total del mes. Esto representa un enorme aumento mensual del 665% para la banda de Ransomware como Servicio (RaaS).

RansomHub

En febrero de 2024, RansomHub emergió como un grupo de Ransomware como Servicio (RaaS) y ganó notoriedad durante el ataque a Change Healthcare. Aunque el grupo no estuvo directamente involucrado en el ataque, supuestamente adquirió los datos robados y emitió una demanda de rescate a Change Healthcare para amenazar con la filtración. Desde febrero de 2024, RansomHub ha realizado al menos 210 ataques. El grupo supuestamente está detrás de ataques a Rite Aid, American Clinical Solutions, el Neurological Spine Institute de Savannah y el Departamento de Salud de Florida. CISA y el FBI emitieron una advisory conjunta de ciberseguridad sobre el grupo de ransomware RansomHub en agosto.

Black Basta

Surgiendo en 2022, el grupo de Ransomware como Servicio Black Basta ganó rápidamente tracción al atacar a 19 empresas prominentes y tener más de 100 víctimas confirmadas en sus primeros meses de operación. Black Basta utiliza tácticas de doble extorsión - cifrando los datos de las víctimas y luego amenazando con filtrar información sensible en su sitio público de filtraciones en Tor, Basta News. El grupo ha atacado organizaciones en EEUU, Japón, Canadá, Reino Unido, Australia y Nueva Zelanda en ataques altamente específicos. En 2024, Black Basta se adjudicó el ataque a Ascension Healthcare.

Brain Cipher

Un ransomware relativamente nuevo, Brain Cipher fue identificado por primera vez a mediados de 2024 y ganó reconocimiento luego de un ataque de alto perfil al Centro Nacional de Datos de Indonesia en junio - interrumpiendo servicios públicos esenciales y procesos de inmigración. El grupo utiliza estrategias de extorsión con enfoques múltiples y un sitio de filtración de datos basado en TOR para presionar a las víctimas a cumplir. Brain Cipher también asumió la responsabilidad del ataque de ransomware a Deloitte UK en 2024.

DarkVault

Aunque emergió en 2023, DarkVault solo se volvió una amenaza real en 2024. El nuevo grupo de ransomware surgió con fuertes similitudes con el ransomware LockBit – llevando a muchos a creer que era un imitador. El grupo se especializa en ataques de ransomware, amenazas de bomba, swatting, doxing, vandalismo de sitios web, creación de malware, estafas, spam y varias formas de fraude. La actividad más reciente de DarkVault incluye la publicación de datos de 19 víctimas en su sitio de filtraciones en abril, mientras que sus víctimas notables incluyen al club de caridad con sede en el Reino Unido Tommy Club y una violación de datos de Sandip University en Nashik, India.

Estos grupos de ransomware emergen – y luego reaparecen – a lo largo de los años para causar caos y abrir una superficie de ataque más amplia en las organizaciones. Sin embargo, si podemos aprender del pasado e invertir en tecnologías y prácticas esenciales de ciberseguridad, podemos asegurar que el futuro sea mejor y más seguro.

Cómo Mantenerse Preparado y Protegido Contra Ransomware en 2025

Para garantizar una ransomware protection en 2025, las organizaciones pueden seguir estas breves mejores prácticas:

- Actualizar regularmente el software, sistemas operativos y firmware para asegurar las últimas características y parches.

- Usar contraseñas fuertes que se cambien regularmente y se gestionen eficientemente.

- Elevar la conciencia sobre ciberseguridad en toda la fuerza laboral con campañas, eventos y talleres educativos regulares.

- Usar Autenticación Multifactor (MFA) para todas las cuentas de usuario para prevenir el phishing.

- Adoptar una política de confianza-cero en toda la organización para asegurar un control de acceso hermético.

- Invertir en productos robustos de Endpoint Security que monitoreen los puntos finales para detectar actividades sospechosas.

La solución Anti-Ransomware de Sangfor identifica y previene sin problemas todos los aspectos de la cadena de ciberataque del ransomware para darle a su organización una plataforma segura y confiable que mitigue el riesgo de ransomware en el futuro. Sangfor Technologies también brinda infraestructura superior versátil e integrada de ciberseguridad y computación en la nube que asegura la protección contra ransomware.

Al mirar en retrospectiva los principales ataques de ransomware de 2024, salta a la vista la necesidad de aprender de estas noticias e invertir en las tecnologías e infraestructuras necesarias para prevenir estos ataques. Es esencial contar con soluciones de ciberseguridad proactivas, innovadoras y mejoradas para combatir la propagación del ransomware en 2025. Contáctenos hoy o visite www.sangfor.com para obtener más información al respecto.