Sangfor Botnet Detection

Contexto

Ningún hacker experto ataca desde su dirección IP personal a menos que quiera ser descubierto. Para maximizar el efecto y la longevidad de los ataques, los hackers disponen de un ejército de botnets para llevar a cabo actividades maliciosas como DDoS, infección de ransomware o escaneo de redes para detectar activos valiosos y vulnerabilidades.

El Comando y Control es el principal vehículo de comunicación usado para controlar estas redes de bots. Si bien estas redes de C&C operaban antes desde direcciones IP estáticas, los hackers han respondido a los avances de seguridad transformando los Algoritmos Generadores de Dominios (DGA) en servidores de C&C. Las botnets se comunican con los servidores C&C enviando un nombre de dominio dinámico, predefinido por un algoritmo que sólo conocen los hackers. Estas solicitudes DNS cambian con rapidez y frecuencia y son extremadamente difíciles de detectar utilizando cortafuegos e inteligencia de amenazas tradicionales.

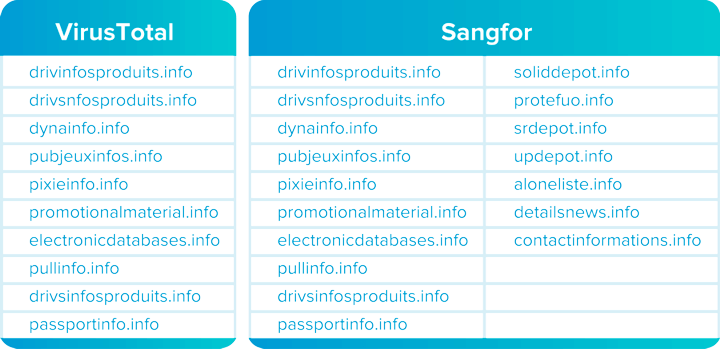

* La imagen superior proviene de virustotal.com (Marzo 2018)

Descripción de la Innovación en Detección de Botnets

¿Cómo escanea y detecta Sangfor Botnets en su red? Neural-X de Sangfor utiliza un conjunto de tecnologías avanzadas de deep learning, cálculo visual y análisis de flujo para ofrecer una Detección y escaneo de Botnets más eficaz.

Deep Learning:

El "aprendizaje profundo" es un elemento complejo del machine learning inspirado en la función de interconexión de las neuronas del cerebro humano. Evolución del Aprendizaje Automático y un elemento de la IA, se enseña a sí mismo a hacer predicciones más precisas y rápidas observando, procesando y analizando cantidades masivas de datos.

Sangfor emplea el Deep Learning para desglosar los nombres de dominio crípticos en vectores. A diferencia de otras técnicas de procesamiento de lenguaje natural que se centran ante todo en determinar malware benigno o malicioso, los modelos de Deep Learning de Sangfor tienen en cuenta la familia de malware. Por medio de un proceso de asociación de vectores, somos capaces de detectar nombres de dominio utilizados por familias de malware similares. Con el tiempo, el Deep Learning se enseña a sí mismo cada vez que se ejecuta, resultando en la identificación de muchos nombres de dominio maliciosos no detectados.

Cálculo Visual:

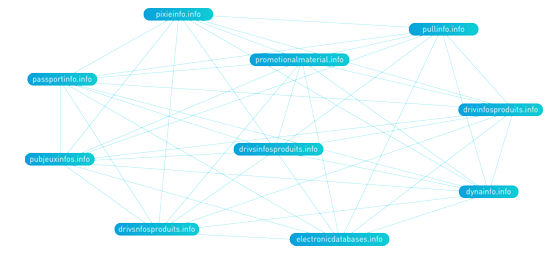

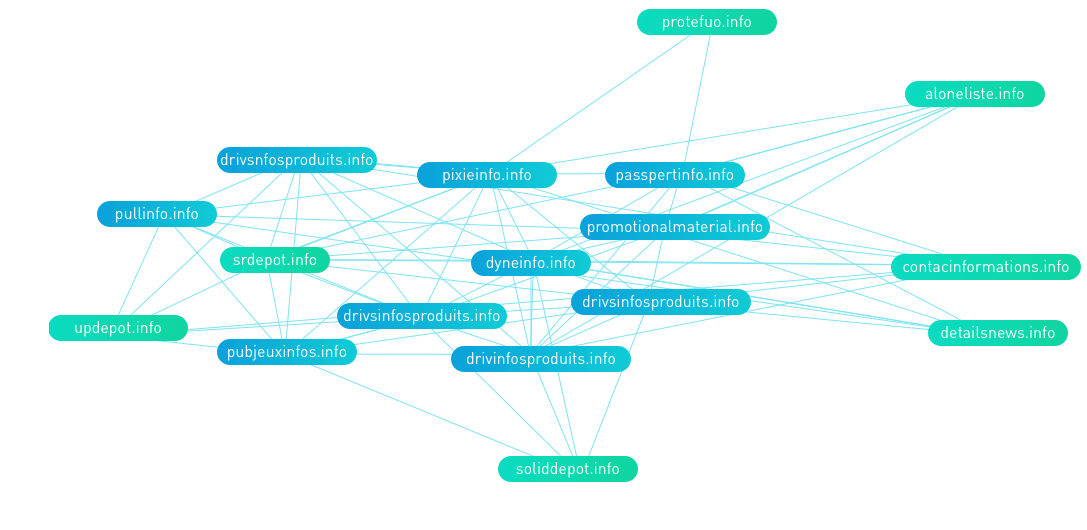

Las familias de malware retornan a sus familias originales o nombres de dominio relativos para las comunicaciones C&C. Al crear un mapa de asociación de los nombres de dominio, Sangfor es capaz de detectar nombres de dominio similares utilizados por las familias de malware.

Análisis de Flujo:

El malware suele generar un tráfico de datos anormal cuando se comunica con los servidores de C&C. ZSand de Sangfor analiza, observa y captura estas actividades para determinar si un sistema está siendo atacado desde una botnet controlada, lo que presentaría un comportamiento muy diferente al de un usuario humano. Luego, las pruebas recopiladas son procesadas por el motor de análisis de flujos para descubrir patrones de comportamiento malicioso. Las pruebas confirmadas de IOC de IP, URL y DNS se comparten entonces a través del sistema Sangfor Threat Intelligence en beneficio de todos los clientes.

Resultados de la Detección de Botnets

Una combinación de las técnicas anteriores revela significativamente más nombres de dominio maliciosos que otros servicios populares de detección de botnets. La herramienta de Detección de Botnets de Sangfor ya ha descubierto varios nombres de dominio maliciosos nuevos, como se ilustra a continuación en una comparación entre los dominios maliciosos descubiertos por Sangfor y VirusTotal.

Nuestras Ventajas

Neural-X Botnet Detection ha descubierto más de 1 millón de nombres de dominio maliciosos, y cada día descubre más.