Cybersecurity หรือความปลอดภัยทางไซเบอร์ เป็นเรื่องที่องค์กรต่างต้องให้ความสำคัญ เพราะการโจมตีทางไซเบอร์ (Cyber Attack) มีจำนวนมากขึ้นและมาในหลากหลายรูปแบบ เช่น ไวรัส สปายแวร์ แรนซัมแวร์ (Ransomware) หรือฟิชชิ่ง (Phishing) โดยหากขาดมาตรการรักษาความปลอดภัย องค์กรอาจไม่สามารถตรวจจับได้ทันเวลา ทำให้เสี่ยงต่อการรั่วไหลของข้อมูล รวมถึงเกิดความเสียหายต่อทรัพย์สินและชื่อเสียง อีกทั้งผู้โจมตีอาจซ่อนตัวอยู่ในเครือข่ายขององค์กร บางทีถึงขั้นเป็นหลักเดือนกว่าจะสามารถตรวจจับได้ ดังนั้น เครื่องมือตรวจจับภัยทางไซเบอร์ (Threat-Hunting Tools) จึงได้กลายมาเป็นส่วนสำคัญของการรักษาความปลอดภัย

อย่างไรก็ตาม หลายองค์กรอาจมีงบประมาณไม่มากพอสำหรับการติดตั้งเครื่องมือตรวจจับภัยคุกคามทางไซเบอร์ ยิ่งไปกว่านั้นบางองค์กรอาจไม่รู้เลยว่าจะเริ่มต้นด้วยวิธีไหน แต่เครื่องมือ Cybersecurity สมัยใหม่ ทำให้การต่อกรกับภัยคุกคามทางไซเบอร์ในปี 2025 เป็นเรื่องที่ง่ายดายมากขึ้น

การตรวจจับภัยคุกคามทางไซเบอร์ (Cyber Threat Hunting) คืออะไร

การตรวจจับหรือการล่าภัยทางไซเบอร์ (Cyber Threat Hunting) คือ กระบวนการที่จับตามองและวิเคราะห์เครือข่ายขององค์กรอย่างเชิงรุก เพื่อหาภัยคุกคามที่ซ่อนตัวอยู่ในเครือข่ายและทำการกำจัดภัยคุกคามนั้น

เครื่องมือที่ใช้สำหรับการตรวจจับภัยคุกคามทางไซเบอร์ จะใช้ข้อมูลที่รวบรวมไว้โดยนักวิเคราะห์ความปลอดภัยทางไซเบอร์ (Security Analysts) ร่วมกับข้อมูลจากข่าวกรองภัยคุกคาม เพื่อสร้างเทคนิคในการตรวจจับภัยคุกคามหลากหลายอัน โดยเครื่องมือตรวจจับภัยคุกคามเหล่านี้ยังสามารถนำมาใช้วิเคราะห์พฤติกรรมของผู้ใช้งานและตัวตนของผู้ใช้งานได้อีกด้วย รวมไปถึงการตรวจจับและการโต้ตอบจากอุปกรณ์ปลายทาง (EDR) เพื่อเป็นการติดตามและป้องกันเครือข่ายและระบบปฏิบัติการ โดยใช้กลยุทธ์ เทคนิค และขั้นตอน (TTPs) ที่อาชญากรทางไซเบอร์ใช้ในการหลบเลี่ยงการตรวจจับ

โดยกระบวนการในการค้นหาภัยคุกคามแบบเชิงรุกประกอบไปด้วย 3 ขั้นตอน ได้แก่

1. Trigger Phase

เป็นขั้นตอนเริ่มต้นที่ Threat Hunter จะทำการรวบรวมข้อมูลและตั้งสมมุติฐานเกี่ยวกับการโจมตีทางไซเบอร์ที่เป็นไปได้ จากนั้นก็จะส่งสัญญาณที่บ่งบอกว่าการโจมตีกำลังเกิดขึ้น

2. Investigation Phase

เมื่อมีสัญญาณเกิดขึ้น ผู้ตรวจสอบสัญญาณภัยทางไซเบอร์ จะตรวจสอบความผิดปกติต่างๆ เพื่อที่จะยืนยันหรือปฏิเสธสมมุติฐานเกี่ยวกับภัยคุกคามนั้น

3. Resolution Phase

เมื่อผู้ตรวจสอบสัญญาณภัยทางไซเบอร์ ได้ข้อมูลเกี่ยวกับภัยคุกคามที่เพียงพอแล้วก็จะส่งข้อมูลให้กับทางทีม Cybersecurity รวมทั้งส่งต่อข้อมูลไปยังเครื่องมือตรวจจับภัยคุกคามไซเบอร์อื่นๆ เพื่อประเมินความสำคัญ วิเคราะห์ และจัดเก็บข้อมูลต่อไป

Threat Hunting Tool คืออะไร

Threat Hunting Tool หรือ “เครื่องมือตรวจจับภัยคุกคามทางไซเบอร์” คือ เครื่องมือที่ช่วยให้ทีม Cybersecurity สามารถค้นหา วิเคราะห์ และตอบสนองต่อภัยคุกคามไซเบอร์ภายในเครือข่าย ซึ่งอาจไม่ถูกตรวจพบโดยระบบป้องกันทั่วไปอย่างไฟร์วอลล์ (Firewall), Next-Generation Firewall หรือซอฟต์แวร์ป้องกันไวรัส

เครื่องมือเหล่านี้มีฟังก์ชันที่หลากหลาย ตั้งแต่การรวบรวมข้อมูลเชิงวิเคราะห์ การเฝ้าระวังความปลอดภัย การผสานรวมข้อมูลด้านความปลอดภัย ไปจนถึงระบบ Automation, Response System และ MDR เพื่อช่วยยกระดับความปลอดภัยขององค์กรด้วยการปรับปรุงกระบวนการระบุภัยคุกคามให้มีประสิทธิภาพมากขึ้น

ทั้งนี้ การค้นหาภัยคุกคามแบบเชิงรุกในอดีตมักใช้เวลาดำเนินการนาน เนื่องจากต้องจัดการข้อมูล การข่าวกรอง บันทึกการทำงาน ประวัติ และการวิจัยด้วยมือ แต่ปัจจุบันเครื่องมือค้นหาภัยคุกคามแบบเชิงรุกช่วยให้ Threat Hunter สามารถค้นหาภัยคุกคามได้อย่างรวดเร็วและมีประสิทธิภาพ ทำให้กระบวนการล่าภัยคุกคามทั้งหมดราบรื่นยิ่งขึ้น

ประเภทของ Threat Hunting Tool และ Platform

แพลตฟอร์มตรวจล่าภัยคุกคามไซเบอร์จะใช้เครื่องมือหลายตัว เพื่อให้การวิเคราะห์และตรวจจับภัยคุกคามมีประสิทธิภาพมากที่สุด ซึ่งโดยทั่วไปแล้วแบ่งออก 6 ประเภทหลักดังต่อไปนี้

1. เครื่องมือ SIEM แบบไม่คิดค่าใช้จ่าย

เครื่องมือด้าน Security Information and Event Management (SIEM) ทั่วไปที่สามารถวิเคราะห์ภัยคุกคามทางไซเบอร์ได้แบบเรียลไทม์ และสามารถจัดการข้อมูลความปลอดภัยได้ โดยจะช่วยตรวจสอบความผิดปกติ วิเคราะห์สาเหตุ และตอบสนองต่อภัยคุกคามอย่างรวดเร็ว ซึ่งจำเป็นอย่างมากสำหรับศูนย์ปฏิบัติการด้านความปลอดภัย (SOCs) ยิ่งไปกว่านั้น เครื่องมือ SIEM ในปัจจุบันยังมีการเพิ่มประสิทธิภาพในการตรวจจับภัยคุกคามและตอบสนองต่อเหตุการณ์ด้วยเทคโนโลยี AI และ Machine Learning (ML)

2. เครื่องมือเฝ้าระวังความปลอดภัย (Security Monitoring Tool)

เครื่องมือที่รวบรวมและตรวจสอบภัยคุกคามต่อเครือข่ายขององค์กรผ่านซอฟต์แวร์ป้องกันไวรัส ไฟร์วอลล์ (Firewall) และ EDR ซึ่งทำงานโดยการรวบรวมและวิเคราะห์ข้อมูลความปลอดภัยจากหลากหลายแหล่งข้อมูล เครื่องมือเฝ้าระวังรักษาความปลอดภัยให้กับอุปกรณ์ปลายทางจะช่วยให้มองเห็นความปลอดภัยในระดับโฮสต์ได้อย่างชัดเจน อีกทั้ง เครื่องมือนี้จะช่วยตรวจจับและตอบสนองต่อภัยคุกคามได้อย่างทันท่วงที ด้วยการเฝ้าระวังเหตุการณ์และกิจกรรมต่างๆ อย่างต่อเนื่องแบบเรียลไทม์

3. เครื่องมือวิเคราะห์ (Analytical Tool)

เครื่องมือวิเคราะห์นั้นอาศัยใช้ข้อมูลทางสถิติการ วิเคราะห์พฤติกรรม และ Machine Learning ส่งผลให้เครื่องมือเหล่านี้สามารถสร้างรูปแบบ (แพตเทิร์น) ที่ชัดเจนและแม่นยำจากการใช้งานเครือข่ายผ่านการนับคะแนน (Score) แผนภูมิ (Chart) หรือรายงาน (Report) เพื่อช่วยให้เจ้าหน้าที่ด้านความปลอดภัยทางไซเบอร์สามารถจัดการภัยคุกคามที่อาจเกิดขึ้นได้

4. ระบบ SOAR

SOAR หรือ Security Orchestration, Automation, and Response สามารถช่วยเพิ่มระดับการป้องกันผ่านการจัดการอัตโนมัติและ ค้นหาภัยคุกคามที่มีประสิทธิภาพ

5. ระบบ MDR

ระบบ Managed Detection and Response (MDR) เป็นบริการด้านความปลอดภัยในรูปแบบ Third-Party ที่ถือเป็นเลเยอร์ความปลอดภัยอีกชั้นหนึ่ง ซึ่งคอยตรวจสอบเครือข่ายองค์กรอย่างต่อเนื่อง โดยจะใช้เทคโนโลยีการวิเคราะห์ขั้นสูงพร้อมกับให้ข้อมูลสำคัญ เพื่อให้การตรวจจับภัยคุกคามที่แม่นยำและสามารถแก้ไขจุดอุปกรณ์ปลายทางที่ถูกโจมตีได้อย่างรวดเร็ว

6. AI-Driven Analytics

เครื่องมือหลายชนิดมีการนำเทคโนโลยี AI มาใช้ในการวิเคราะห์ เพื่อเพิ่มประสิทธิภาพในการตรวจจับรูปแบบและความผิดปกติ ซึ่งทำให้เครื่องมือตรวจจับภัยคุกคามสามารถเรียนรู้จากเหตุการณ์ที่เกิดขึ้นในอดีต และปรับเปลี่ยนกลยุทธ์เพื่อรับมือกับภัยคุกคามใหม่ๆ ที่เปลี่ยนแปลงอยู่เสมอได้

เครื่องมือในการตรวจจับภัยคุกคามทางไซเบอร์เหล่านี้ สามารถปรับปรุงและเพิ่มประสิทธิภาพด้วยเทคโนโลยี Machine Learning และ AI เพื่อให้การป้องกันภัยเป็นไปแบบอัตโนมัติและมีการพัฒนาล้ำหน้ายิ่งขึ้นไปอีก อีกทั้งเครื่องมือเหล่านี้ยังควรที่จะมีการเชื่อมต่อกัน เพื่อสร้างเกาะป้องกันต่อภัยคุกคามที่มั่นคงและแข็งแกร่งขึ้น

ยิ่งในยุคปัจจุบันที่มีข้อมูลปริมาณมากเกิดขึ้นในองค์กรในแต่ละวัน ยิ่งทำให้การทำงานแบบอัตโนมัติเป็นสิ่งที่สำคัญอย่างยิ่ง สำหรับกระบวนการ Cybersecurity ที่ธุรกิจไม่ว่าขนาดเล็กหรือใหญ่ก็ควรจะลงทุนใน Threat Hunting Tool ที่มีการจัดการที่ดี และควรลงทุนในแพลตฟอร์มการตรวจจับภัยคุกคามแบบอัตโนมัติที่ได้รับการออกแบบมาเพื่อทำหน้าที่ที่จำเป็นทั้งหมดเหล่านี้

ทำไมองค์กรถึงต้องใช้เครื่องมือตรวจจับภัยคุกคาม

ความจำเป็นในการใช้เครื่องมือ Threat Hunting Tool เกิดจากข้อจำกัดของมาตรการรักษาความปลอดภัยทางไซเบอร์แบบดั้งเดิม ที่ผู้โจมตีสามารถขโมยข้อมูลได้หากพวกสามารถเข้าสู่เครือข่ายโดยไม่ถูกตรวจจับ ดังนั้น การค้นหาภัยคุกคามแบบเชิงรุก (Proactive Threat Hunting) จากเครื่องมือเหล่านี้จะช่วยระบุและแก้ไขช่องโหว่ ช่วยจำกัดระยะเวลาและความเสียหายจากการโจมตี

นอกจากนี้ เครื่องมือที่ทำการล่าภัยคุกคามเชิงรุก จะคอยระบุและแก้ไขช่องโหว่ ช่วยลดจำนวนการถูกเจาะระบบ อีกทั้งยังสามารถวิเคราะห์ข้อมูลทั้งหมดที่สร้างขึ้นจากแอปพลิเคชัน ระบบ อุปกรณ์ และผู้ใช้อย่างละเอียด เพื่อระบุความผิดปกติ ช่วยจำกัดระยะเวลาและความเสียหายจากการโจมตี ยิ่งไปกว่านั้น เทคนิคการค้นหาภัยคุกคามทางไซเบอร์ที่มีประสิทธิภาพ เกิดจากการผสานรวมการเฝ้าระวังความปลอดภัย (Security Monitoring) การตรวจจับ (Detection) และการตอบสนอง (Response) ผ่านแพลตฟอร์มศูนย์กลาง ซึ่งช่วยให้มองเห็นภาพรวมได้ดีขึ้นและเพิ่มประสิทธิภาพในการทำงาน

ข้อดีของ Threat Hunting Tool

องค์กรที่ใช้เครื่องมือการล่าภัยคุกคามจะได้รับประโยชน์ในหลากหลายด้าน ดังนี้

- การตรวจจับช่องโหว่เชิงรุก

เครื่องมือการค้นหาภัยคุกคาม (Threat Hunting Tools) ให้ความสำคัญกับมาตรการรักษาความปลอดภัยเชิงรุก เช่น การสแกนเครือข่ายเพื่อหาซอฟต์แวร์ที่ยังไม่ได้รับการแก้ไข การตั้งค่าที่ไม่ถูกต้อง และจุดเข้าถึงที่อาจถูกใช้โดยอาชญากรไซเบอร์ เพื่อป้องกันไม่ให้ผู้โจมตีใช้ประโยชน์จากจุดอ่อนในระบบ วิธีการป้องกันเชิงรุกนี้สามารถช่วยเสริมความแข็งแกร่งให้กับการป้องกันภัยคุกคามทางไซเบอร์ขององค์กร

- เพิ่มประสิทธิภาพในการตอบสนองต่อภัยคุกคาม

ด้วยการทำงานแบบอัตโนมัติในการรักษาความปลอดภัย เครื่องมือเหล่านี้ช่วยให้องค์กรสามารถดำเนินกลยุทธ์การตอบสนองได้เร็วและมีประสิทธิภาพมากขึ้น เครื่องมือที่ผสานรวมกับโซลูชัน SIEM (Security Information and Event Management) สามารถวิเคราะห์ภัยคุกคามแบบเรียลไทม์และตรวจจับภัยคุกคามได้อย่างรวดเร็ว ยกระดับประสิทธิภาพด้านความปลอดภัยทางไซเบอร์ไปอีกขั้น

- มุมมองแบบองค์รวมในการดำเนินงานด้าน Cybersecurity

แน่นอนว่าองค์กรต้องการภาพรวมที่ครอบคลุมของความปลอดภัยเครือข่าย ซึ่งเครื่องมือเหล่านี้สามารถรวบรวมและเชื่อมโยงข้อมูลจากแหล่งต่างๆ เช่น บันทึก (Logs) อุปกรณ์เครือข่าย (Network Devices) และอุปกรณ์ปลายทาง (Endpoints) เพื่อสร้างมุมมองที่ครอบคลุมของสภาพแวดล้อมด้านความปลอดภัยของเครือข่าย

- ลดผลกระทบจากการถูกแฮ็ก

เครื่องมือการล่าภัยคุกคามช่วยจำกัดระยะเวลาที่ผู้โจมตีสามารถดำเนินการในเครือข่ายโดยไม่ถูกตรวจจับ พร้อมลดขอบเขตความเสียหาย และปกป้องข้อมูลที่มีความอ่อนไหว ทำให้องค์กรสามารถดำเนินการได้อย่างต่อเนื่อง

ข้อจำกัดของ Threat Hunting Tool

แม้ว่าเครื่องมือการล่าภัยคุกคามจะมีข้อดีมากมาย แต่ก็มีความท้าทายที่องค์กรอาจต้องพบเจอเมื่อนำมาใช้งาน เช่น

- ความต้องการบุคลากรเฉพาะทาง

การใช้เครื่องมือการค้นหาภัยคุกคามแบบเชิงรุกอย่างมีประสิทธิภาพต้องมีบุคลากรที่ผ่านการฝึกอบรมเฉพาะด้านความปลอดภัยเครือข่ายและการเฝ้าระวังระบบ นอกจากนี้ บุคลากรดังกล่าวต้องมีความรู้ในการระบุรูปแบบและกลยุทธ์พฤติกรรมของผู้โจมตี รวมถึงต้องการผู้เชี่ยวชาญที่มีทักษะในการกำหนดค่าและดูแลรักษาเครื่องมือ และวิเคราะห์ข้อมูลที่รวบรวมได้

- โอกาสเกิดการแจ้งเตือนเท็จ (False Positive)

เครื่องมือการค้นหาภัยคุกคามแบบเชิงรุกส่วนใหญ่อาศัยอัลกอริธึมที่ซับซ้อนและการวิเคราะห์พฤติกรรมในการตรวจจับภัยคุกคามที่อาจเกิดขึ้น แม้ว่าเครื่องมือเหล่านี้จะมีเป้าหมายเพื่อลดการแจ้งเตือนเท็จ (False Positive) แต่ก็ยังคงมีโอกาสที่จะเกิดการแจ้งเตือนที่ผิดพลาดได้เช่นกัน ดังนั้น องค์กรจำเป็นต้องลงทุนทั้งเวลาและความพยายามในการปรับแต่งเทคโนโลยีเพื่อจำกัดจำนวนการแจ้งเตือนที่เป็นเท็จ

- การบำรุงรักษาและอัปเดตที่ใช้เวลานาน

ทีมงานด้านความปลอดภัยทางไซเบอร์จำเป็นต้องใช้เวลาอย่างมากในการอัปเดตและบำรุงรักษาเครื่องมือ เพื่อให้ยังคงมีประสิทธิภาพในการต่อกรกับภัยคุกคามที่พัฒนาอยู่ตลอดเวลา ซึ่งการบำรุงรักษาโดยทั่วไป นั้นได้แก่ การอัปเดตซอฟต์แวร์ การแก้ไขช่องโหว่ และการติดตามข้อมูลข่าวกรองภัยคุกคามล่าสุด แต่หากละเลยการอัปเดตและดูแล Threat Hunting Tool อาจมีประสิทธิภาพงานทำงานที่ลดลง และเกิดช่องโหว่ในระบบได้

- ความต้องการทรัพยากรสูง

การใช้งานเทคโนโลยีการล่าภัยคุกคามต้องการทรัพยากรจำนวนมาก เนื่องจากเครื่องมือเหล่านี้สร้างข้อมูลปริมาณมหาศาลที่ต้องนำมาจัดเก็บ รวบรวม และวิเคราะห์ ดังนั้นองค์กรต้องมั่นใจว่ามีกำลังประมวลผลและพื้นที่จัดเก็บเพียงพอ นอกจากนี้ เครื่องมือยังอาจต้องการโครงสร้างพื้นฐานด้านซอฟต์แวร์หรือฮาร์ดแวร์เฉพาะทาง ซึ่งเพิ่มค่าใช้จ่ายให้กับองค์กร

ปัจจัยควรพิจารณาในการเลือก Threat Hunting Tool

เมื่อถึงขั้นตอนที่องค์กรต้องตัดสินใจเลือกเครื่องมือสำหรับค้นหาภัยคุกคามแบบเชิงรุกสำหรับธุรกิจหรือองค์กรของคุณ สิ่งสำคัญอันดับแรก คือต้องพิจารณาเครื่องมือที่มีคุณสมบัติเหมาะสมกับความต้องการ โดยมีปัจจัยสำคัญที่ทุกองค์กรควรพิจารณาก่อนการเลือก ดังนี้

- ความยืดหยุ่นและความสามารถในการขยาย (Flexibility and Scalability)

ควรพิจารณาเครื่องมือล่าภัยคุกคามที่มีความยืดหยุ่น และสามารถปรับขยายตามความต้องการขององค์กร มองหาเครื่องมือที่รองรับสถาปัตยกรรม ฮาร์ดแวร์ แอปพลิเคชัน และสถานที่ที่หลากหลาย เพื่อให้มั่นใจว่าสามารถปรับขนาดการดำเนินงานขึ้นหรือลงได้ตามความจำเป็น

- การตรวจสอบแหล่งข้อมูล (Data Source Monitoring)

เครื่องมือล่าภัยคุกคามควรมีคุณสมบัติในการตรวจสอบแหล่งข้อมูลหลายๆ แหล่ง ทั้งระบบภายในและข้อมูลจาก Third-Party ซึ่งจะช่วยให้ทีมหรือบุคลากรด้านความปลอดภัยทางไซเบอร์มีข้อมูลที่ครอบคลุมเกี่ยวกับสถานะเครือข่ายและภาพรวมของภัยคุกคามที่อาจเกิดขึ้น

- อินเทอร์เฟซที่ใช้งานง่าย (User-Friendly Interface)

อินเทอร์เฟซที่ใช้งานง่ายช่วยลดระยะเวลาในการเรียนรู้และช่วยให้ทีม Cybersecurity สามารถเริ่มใช้งานเครื่องมือได้อย่างรวดเร็วโดยไม่พลาดส่วนสำคัญ สิ่งนี้มีความสำคัญแม้กระทั่งสำหรับทีมที่มีทักษะและผ่านการฝึกอบรมมาแล้ว

- การรายงานที่นำไปปฏิบัติได้จริง (Actionable Reporting)

แนะนำให้ตรวจสอบให้แน่ใจว่าเครื่องมือสามารถรายงานผลในแบบที่เข้าใจง่าย ได้รับข้อมูลที่ชัดเจน และกระชับเกี่ยวกับการดำเนินการที่จำเป็นและขั้นตอนที่ต้องทำ ซึ่งจะช่วยให้การตัดสินใจและการตอบสนองต่อภัยคุกคามมีประสิทธิภาพมากขึ้น

- การผสานรวมที่ราบรื่น (Seamless Integrations)

เครื่องมือที่เหมาะสมควรสามารถผสานรวมกับแหล่งข้อมูลและโซลูชันต่างๆ ได้ ช่วยให้สามารถปรับแต่งและเพิ่มประสิทธิภาพของ Ecosystem ในการล่าภัยคุกคาม โดยเชื่อมต่อกับระบบภายในและภายนอกได้อย่างมีประสิทธิภาพ

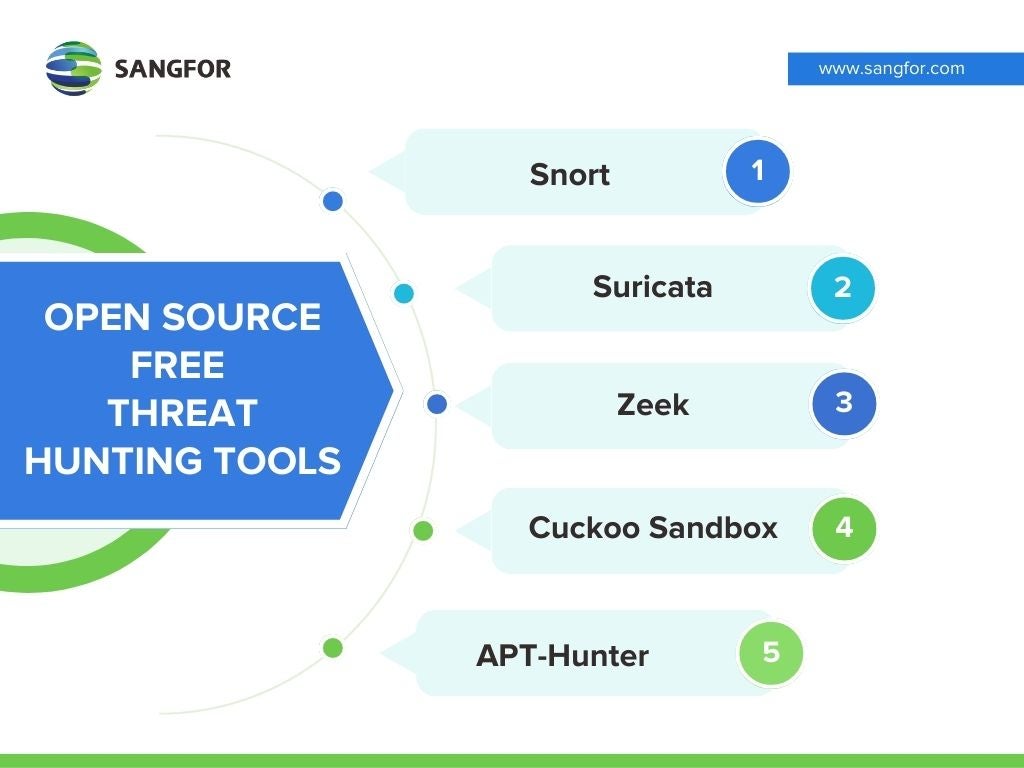

แนะนำ 5 Threat Hunting Tool แบบ Open-Source ไม่มีค่าใช้จ่าย

เชื่อว่าบริษัทขนาดเล็กส่วนใหญ่มักใช้งานซอฟต์แวร์การค้นหาภัยคุกคามแบบ Open-Source เนื่องจากมีราคาที่เข้าถึงง่ายสำหรับธุรกิจที่มีงบประมาณจำกัด แม้ว่าโซลูชันล่าภัยคุกคามเหล่านี้มักจะเปิดให้ใช้ฟรี แต่การเลือกเครื่องมือที่เหมาะสมอาจเป็นเรื่องที่ค่อนข้างยุ่งยากในบางครั้ง

ดังนั้น Sangfor จึงได้รวบรวมเครื่องมือล่าภัยคุกคามที่ดีที่สุดมาให้พิจารณา ได้แก่

1. Snort

Snort เป็นระบบป้องกันการบุกรุก Intrusion Prevention System (IPS) แบบ Open-Source ที่สามารถระบุการเคลื่อนไหวที่เป็นอันตรายและแจ้งเตือนให้ผู้ใช้เมื่อมีกิจกรรมที่ผิดปกติหรือน่าสงสัย โดย Snort มีประสิทธิภาพในด้านการแก้ไขข้อบกพร่องของทราฟฟิกเครือข่ายและป้องกันภัยคุกคามแบบเต็มรูปแบบ ซึ่งเครื่องมือตัวนี้เปิดให้ดาวน์โหลดสำหรับการใช้งานส่วนบุคคลและธุรกิจ

2. Suricata

เครื่องมือ Open-Source ตัวต่อมาคือ Suricata จากมูลนิธิความปลอดภัยข้อมูลแบบเปิด (Open Information Security Foundation หรือ OISF) ซึ่งเป็นองค์กรไม่แสวงผลกำไรที่มุ่งมั่นที่จะรักษา Suricata ให้เป็น Open-Source อยู่เสมอ โดย Suricata สามารถบันทึกคำขอ HTTP บันทึกและจัดเก็บใบรับรอง TLS แยกไฟล์จาก Flow และจัดเก็บไว้ใน Disk ได้ นอกจากนี้ยังรองรับการจับภาพ pcap แบบเต็มรูปแบบ ทำให้การวิเคราะห์ง่ายขึ้น จึงเป็นหนึ่งในเครื่องมือที่ทรงพลังสำหรับการล่าภัยคุกคามทางไซเบอร์

3. Zeek

Zeek (เดิมรู้จักในชื่อ Bro) เป็นโซลูชัน Threat Hunting Tool ที่ตรวจสอบและแปลความหมายสิ่งที่เห็น เพื่อสร้าง Log ที่กะทัดรัดและมีความแม่นยำสูง เนื้อหาไฟล์ และผลลัพธ์ที่ปรับแต่งได้อย่างเต็มที่ อีกทั้งยังเหมาะสำหรับการตรวจสอบด้วยตนเองบน Disk หรือในเครื่องมือที่เป็นมิตรกับนักวิเคราะห์มากกว่า เช่น บน Security and Information Event Management (SIEM)

เนื่องจากไม่มีค่าธรรมเนียมในการใช้บริการ บางองค์กรจึงเลือกใช้เครื่องมือล่าภัยคุกคามอย่าง Snort, Suricata และ Zeek ซึ่งเป็นระบบตรวจจับการบุกรุกแบบใช้กฎ (Rules-based Intrusion Detection Systems หรือ IDS) ที่เน้นการวิเคราะห์เครือข่าย แต่อาจต้องใช้ทรัพยากรมาก

4. Cuckoo Sandbox

เครื่องมือ Open-Source นี้เหมาะอย่างยิ่งสำหรับการวิเคราะห์มัลแวร์ โดย Cuckoo Sandbox สามารถตรวจสอบไฟล์ต่างๆ ได้อย่างง่ายดาย และอนุญาตให้ผู้ใช้ปรับแต่งการวิเคราะห์ รวมถึงรายงานที่สร้างขึ้น ทั้งยังสามารถใช้งานได้กับระบบปฏิบัติการ Windows, Linux, macOS และ Android ทำให้เหมาะสำหรับสภาพแวดล้อมดิจิทัลทุกประเภท

Cuckoo Sandbox ประกอบด้วยโฮสต์ Linux Ubuntu ที่มีระบบ Windows 7 ซ้อนอยู่ด้านบน แพ็กเกจหลักของเครื่องมือนี้ใช้ Python และมีการพึ่งพาหลายอย่าง ซึ่งอาจทำให้การติดตั้งมีความซับซ้อน โดยใช้ VirtualBox บนโฮสต์ Ubuntu ในขณะที่ Windows 7 ทำหน้าที่เป็นระบบเกสต์ พร้อมตัวแทน Cuckoo ที่ช่วยให้อุปกรณ์ทั้งสองสื่อสารกันได้

5. APT-Hunter

APT-Hunter เป็นเครื่องมือ Open-Source ที่ออกแบบมาเพื่อค้นหารูปแบบการใช้งานที่ผิดปกติ และติดตามการเคลื่อนไหวของ APT สำหรับบันทึกเหตุการณ์ Windows Event Logs ซึ่งเครื่องมือนี้จะบันทึกกลยุทธ์และเทคนิคของ Mitre ATT&CK สำหรับรหัสบันทึก Windows Event IDs เพื่อช่วยในการค้นหาตัวบ่งชี้การโจมตี

ดังนั้น เครื่องมือนี้จึงสามารถตรวจจับการโจมตีได้เร็วขึ้น อีกทั้ง APT-Hunter ทำหน้าที่เป็นตัวกรองในเครือข่ายและเร่งการบันทึก Windows Log Analysis

แม้ว่าบริการล่าภัยคุกคามแบบ Open-Source เหล่านี้จะมีประสิทธิภาพในรูปแบบของตัวเอง แต่เครื่องมือรักษาความปลอดภัยเชิงพาณิชย์สามารถให้บริการและโซลูชันที่จำเป็นสำหรับองค์กรขนาดใหญ่ อีกทั้งผู้ให้บริการ Threat-Hunting Tools เหล่านี้ยังสามารถให้บริการและอัปเดตที่ทันท่วงที เพื่อรักษาความปลอดภัยเครือข่ายของคุณอย่างสมบูรณ์

Threat Hunting Tool และ Platform ล่าภัยคุกคามอื่นๆ

นอกจาก 5 เครื่องมือยอดนิยมที่กล่าวถึงก่อนหน้านี้ ยังมีตัวเลือกแบบ Open-Source และเครื่องมือฟรีที่น่าสนใจอื่นๆ สำหรับการล่าภัยคุกคาม เช่น

- TheHive: เป็นแพลตฟอร์มตอบสนองต่อเหตุการณ์ด้านความปลอดภัย (Security Incident Response Platform) แบบ Open-Source ที่สามารถขยายขนาดได้ รองรับการล่าภัยคุกคามผ่านการผสานรวมหลากหลายรูปแบบ และมีความสามารถในการตอบสนองต่อเหตุการณ์แบบอัตโนมัติ

- Moloch: เป็นแพลตฟอร์มวิเคราะห์แพ็กเก็ตแบบ Open-Source ช่วยให้สามารถล่าภัยคุกคามผ่านการจับ การทำดัชนี และการวิเคราะห์การจราจรเครือข่ายแบบเรียลไทม์สำหรับแพ็กเก็ต IPv4 ขนาดใหญ่ เพื่อการตรวจสอบแบบ Packet forensics

- YARA: ออกแบบมาโดยเฉพาะสำหรับนักวิจัยมัลแวร์ YARA ช่วยในการระบุและจำแนกตัวอย่างมัลแวร์ รองรับการทำงานข้ามแพลตฟอร์ม (Windows, Linux, macOS) และอนุญาตให้สร้างคำอธิบายมัลแวร์โดยอิงจากรูปแบบสตริงและนิพจน์แบบบูลีน (ฺBoolean Expressions)

- Velociraptor: เป็นแพลตฟอร์มขั้นสูงแบบ Open-Sourceสำหรับการตรวจสอบจุดปลายทาง (Endpoint Monitoring) นิติวิทยาศาสตร์ดิจิทัล และการตอบสนองทางไซเบอร์ Velociraptor เป็นเครื่องมืออเนกประสงค์สำหรับการล่าภัยคุกคาม

- MISP (Malware Information Sharing Platform): เป็นแพลตฟอร์มข่าวกรองภัยคุกคามแบบ Open-Source ที่ช่วยอำนวยความสะดวกในการแบ่งปันข้อมูลที่มีโครงสร้างเกี่ยวกับภัยคุกคาม และเหตุการณ์ด้านความปลอดภัยทางไซเบอร์ ซึ่งได้รับความนิยมในการใช้งานโดยนักวิเคราะห์ SOC ผู้เชี่ยวชาญด้านความปลอดภัย และการวิเคราะห์มัลแวร์ย้อนกลับ (Malware Reverse Engineers) เพื่อการทำงานร่วมกันอย่างมีประสิทธิภาพ

แนวทางปฏิบัติในการใช้เครื่องมือล่าภัยคุกคาม (Best Practices)

เพื่อให้ใช้งานเครื่องมือค้นหาภัยคุกคามแบบเชิงรุกเหล่านี้เกิดประสิทธิภาพสูงสุด มีแนวปฏิบัติที่สำคัญและดีที่สุดหลายประการที่ควรปฏิบัติตาม ได้แก่

- กำหนดวัตถุประสงค์ให้ชัดเจนและจัดตั้งทีมเฉพาะ: จัดตั้งทีมที่ผ่านการฝึกอบรมด้านเทคนิคการล่าภัยคุกคาม เพื่อใช้ประโยชน์จากเครื่องมือได้อย่างมีประสิทธิภาพและเข้าใจภัยคุกคามต่อองค์กร

- ผสานการล่าภัยคุกคามเข้ากับกลยุทธ์ความปลอดภัยทางไซเบอร์: โดยการสร้างกระบวนการที่ครอบคลุมการเก็บรวบรวมข้อมูล การวิเคราะห์ และการตอบสนอง

- เลือกเครื่องมือที่สอดคล้องกับความต้องการขององค์กร: พิจารณาปัจจัยต่างๆ เช่น ความง่ายในการใช้งาน ความสามารถในการขยายขนาด และการผสานรวมกับระบบอื่น

- ติดตามข้อมูลล่าสุด: คอยติดตามข้อมูลเกี่ยวกับภัยคุกคาม เครื่องมือ และเทคนิคล่าสุดอยู่เสมอ ปรับปรุงกระบวนการและเครื่องมือเป็นประจำเพื่อรักษาประสิทธิภาพ

- รักษาความโปร่งใส: ทำความเข้าใจสถาปัตยกรรมองค์กร การไหลของการสื่อสาร พฤติกรรมผู้ใช้ และการเข้าถึงข้อมูลระบบอย่างละเอียด

Sangfor Cyber Command เครื่องมือ Cybersecurity และ Threat-Huning ที่ใช่สำหรับคุณและองค์กร

การรักษาความปลอดภัยทางไซเบอร์ไม่ควรใช้วิธี "ทำครั้งเดียวจบ" แต่ต้องดำเนินการค่าอย่างระมัดระวังและถูกต้องตามความต้องการขององค์กร เพื่อให้มั่นใจว่าได้รับการป้องกันจากภัยคุกคามทางไซเบอร์ที่ดีที่สุด

ซอฟต์แวร์ล่าภัยคุกคามแบบ Open-Source อาจเป็นตัวช่วยที่ดีหากใช้งานอย่างเหมาะสม แต่บริษัทของคุณควรได้รับกลยุทธ์การล่าภัยคุกคามที่ละเอียด ตอบโจทย์ความต้องการเฉพาะขององค์กร และครอบคลุมทุกด้านของการรักษาความปลอดภัยทางไซเบอร์

เพราะ Sangfor เข้าใจว่าเครื่องมือล่าภัยคุกคามที่ดีที่สุดต้องมีการผสานรวมและนำเสนอการรักษาความปลอดภัยทางไซเบอร์ที่ยืดหยุ่น นั่นคือเหตุผลที่แพลตฟอร์ม Sangfor Cyber Command เป็นโซลูชันการค้นหาภัยคุกคามแบบเชิงรุกที่ใช่ ด้วยความสามารถที่เหนือกว่าเครื่องมือ Open-Source ใดๆ ในตลาด โซลูชัน Cyber Command ช่วยให้องค์กรมองเห็นเครือข่ายและภัยคุกคามได้อย่างครบถ้วน ด้วยความสามารถในการตรวจจับและตอบสนองเครือข่ายขั้นสูง (Advanced Network Detection and Response) ระบบจะตรวจสอบการทราฟฟิกเครือข่ายภายใน เชื่อมโยงเหตุการณ์ด้านความปลอดภัยโดยใช้ AI และการวิเคราะห์พฤติกรรม และระบุภัยคุกคามที่ซ่อนอยู่ภายในเครือข่าย การผสานรวมโซลูชันความปลอดภัย เช่น Network and Endpoint Security, Sangfor NGFW ไปจนถึงเทคโนโลยี Data Loss Prevention ช่วยให้ Cyber Command สามารถตอบสนองต่อภัยคุกคามได้โดยอัตโนมัติและง่ายขึ้น ป้องกันการถูกโจรกรรมข้อมูลได้อย่างมีประสิทธิภาพ

สามารถเรียนรู้เพิ่มเติมเกี่ยวกับ Sangfor Cyber Command ได้ที่วิดีโอด้านล่าง:

เรื่องราวความสำเร็จของ Sangfor Cyber Command

- J&T Express บริษัทโลจิสติกส์ที่มีปริมาณการจัดส่งมากที่สุดในอินโดนีเซีย โดยใช้ศูนย์ปฏิบัติการความปลอดภัย Cyber Command Sangfor ดำเนินการประเมินความปลอดภัยเป็นประจำให้กับ J&T Express โดยในระหว่างการประเมินเหล่านี้ Cyber Command สามารถตรวจสอบการโจมตีแบบ Brute Force ตรวจสอบโฮสต์ที่ถูกบุกรุก และระบุช่องโหว่ที่มีความเสี่ยงสูง ด้วยการวิเคราะห์ภัยคุกคามแบบลับ (Stealth Threat Analysis หรือ STA) ของ Sangfor

- Azienda Socio Sanitaria Territoriale (ASST) Lariana เป็นผู้ให้บริการด้านสุขภาพที่มีชื่อเสียงในโคโม ประเทศอิตาลี โดย Sangfor Cyber Command มอบมุมมอง 360 องศาของเครือข่าย เพื่อรับรองความปลอดภัยทางไซเบอร์ให้กับผู้ให้บริการด้านสุขภาพรายนี้

- Naquadria S.r.l. เป็นผู้ให้บริการอินเทอร์เน็ตและศูนย์ข้อมูลในเมืองเพียเชนซา ประเทศอิตาลี โซลูชัน Cyber Command NDR (Network Detection and Response) ของ Sangfor มอบศูนย์ควบคุมและตอบสนองที่เชื่อถือได้และทันสมัยสำหรับภัยคุกคามทั้งหมดที่รบกวนระบบที่เปิดเผย รวมถึงเว็บและเมลเซิร์ฟเวอร์

Sangfor มุ่งมั่นที่จะให้บริการเครื่องมือและบริการ Cybersecurity ที่มีประสิทธิภาพในราคาที่เหมาะสม สำหรับข้อมูลเพิ่มเติมเกี่ยวกับโซลูชัน Cybersecurity และ Cloud Computing ของ Sangfor กรุณาติดต่อเราสำหรับข้อสงสัยเกี่ยวกับการค้นหาภัยคุกคามแบบเชิงรุกทั้งหมด

คำถามที่พบบ่อย

5 เครื่องมือล่าภัยคุกคาม Open-Source ที่ดีที่สุดมีอะไรบ้าง

5 เครื่องมือล่าภัยคุกคาม Open-Source ที่ดีที่สุด ได้แก่ Snort, Suricata, Zeek, Cuckoo Sandbox และ APT-Hunter ตามที่กล่าวไว้ข้างต้น โดยสามารถเข้าชมเว็บไซต์ของผู้ให้บริการแต่ละราย และดาวน์โหลดเวอร์ชันล่าสุดได้ทันที

ความท้าทายระหว่างเครื่องมือล่าภัยคุกคาม Open-Source กับ Commercial มีอะไรบ้าง

แม้ว่าเครื่องมือล่าภัยคุกคามแบบ Open-Source จะมีราคาถูกหรือไม่เสียค่าใช้จ่าย แต่มักมีความซับซ้อนในการใช้งานและบ่อยครั้งที่มีการกำหนดค่าและติดตั้งไม่ถูกต้อง นอกจากนี้ยังไม่มีประสิทธิภาพหรือครอบคลุมเพียงพอที่จะปกป้ององค์กรขนาดใหญ่ทั้งหมด หากเกิดเหตุการณ์ร้ายแรงและถูกโจมตีทางไซเบอร์ สิ่งสำคัญคือ ต้องพิจารณาว่าลูกค้าของคุณจะตอบสนองอย่างไรต่อกลยุทธ์ด้านความปลอดภัยทางไซเบอร์ขององค์กรคุณ พวกเขาจะชื่นชมวิธีการประหยัดของคุณในการรักษาความปลอดภัยทางไซเบอร์ หรือจะเปลี่ยนไปใช้บริการจากบริษัทที่ลงทุนในการปกป้องข้อมูลของพวกเขาแทน

ควรเลือกแพลตฟอร์มล่าภัยคุกคามแบบ Open-Source หรือแบบ Professional

แพลตฟอร์มล่าภัยคุกคามแบบ Open-Source สามารถเข้าถึงได้ง่ายกว่า และเหมาะสำหรับผู้ที่มองว่าการใช้เครื่องมือล่าภัยคุกคามแบบมืออาชีพอาจมีค่าใช้จ่ายสูงเกินไปหรือมีขั้นตอนทางการบริหารมากเกินไป อีกทั้ง แพลตฟอร์ม Open-Source ยังสามารถนำมาปรับแต่งได้โดยปราศจากความยุ่งยากด้านการจัดการ