เมื่อเดินทางมาถึงปี 2025 สิ่งสำคัญคือการจดจำข้อผิดพลาดและความสำเร็จต่างๆ ในปีที่ผ่านมา เพื่อช่วยให้เราสร้างเส้นทางสู่อนาคตที่ประสบความสำเร็จ พร้อมได้เรียนรู้จากข้อผิดพลาดและพัฒนาให้ดีขึ้น แนวคิดดังกล่าวสามารถนำมาประยุกต์ใช้ในแง่ของการตระหนักรู้ด้านความปลอดภัยทางไซเบอร์ (Cybersecurity) ได้เช่นกัน ผ่านการมองย้อนกลับไปยังเหตุการณ์ทางไซเบอร์ที่สำคัญ ช่วยให้เราเตรียมพร้อมสำหรับอนาคตได้ดีขึ้น ในบทความนี้ เราจะพามาสำรวจเหตุการณ์การโจมตีด้วย Ransomware ที่สำคัญที่ปี 2024 และทำความเข้าใจว่า เราสามารถปรับปรุงความปลอดภัยทางไซเบอร์ในทุกภาคส่วนขององค์กร เพื่อป้องกันภัยคุกคามเหล่านี้ในอนาคตได้อย่างไร

Ransomware หรือมัลแวร์เรียกค่าไถ่ เป็นวิธีการโจมตีที่เข้าถึงได้ยาก สร้างกำไรได้จำนวนมาก และเป็นที่นิยมสำหรับแฮกเกอร์ส่วนใหญ่ในปัจจุบัน ด้วยเทคโนโลยีขั้นสูงเช่น ปัญญาประดิษฐ์ (AI) สกุลเงินดิจิทัล และแพลตฟอร์ม Ransomware-as-a-Service ที่แพร่หลายมากขึ้น ทำให้ Ransomware กลายเป็นสิ่งที่เข้าถึงได้ง่ายขึ้น ซึ่งทำให้อันตรายมากยิ่งขึ้นนั่นเอง เพื่อให้เข้าใจขอบเขตของ การโจมตีด้วย Ransomware ในปี 2024 อย่างเต็มที่ เรามาดูสถิติจากปีที่แล้วกันก่อน

สถิติ Ransomware ในปี 2024

ปี 2024 เป็นปีที่เกิดเหตุการณ์สำคัญสำหรับความปลอดภัยทางไซเบอร์มากมาย รวมไปถึงการโจมตีทางไซเบอร์และเหตุการณ์ที่มีชื่อเสียงหลายเหตุการณ์เกิดขึ้น ดังนั้น มาดูกันว่าสถิติ Ransomware ปี 2024 นั้นเป็นอย่างไร

- ในปี 2024 ประมาณ 65% ขององค์กรทางการเงินทั่วโลกรายงานว่าประสบกับการโจมตีด้วย Ransomware ( Statista )

- กลุ่ม Ransomware ที่เคลื่อนไหวในครึ่งแรกของปี 2024 เพิ่มขึ้น 56% ( Searchlight Cyber )

- ต้นทุนเฉลี่ยประจำปีของอาชญากรรมทางไซเบอร์คาดว่าจะสูงขึ้นกว่า 23 ล้านล้านดอลลาร์ในปี 2027 ( กระทรวงการต่างประเทศสหรัฐฯ )

- ผลการสอบถามผู้เชี่ยวชาญด้านความปลอดภัยทางไซเบอร์ขององค์กรทั่วโลกในปี 2024 เปิดเผยว่า 32% ขององค์กรประสบกับ Ransomware Attack อันเนื่องมาปัญหาจากช่องโหว่ในระบบ ( Statista )

- ช่องโหว่ใหม่กว่า 30,000 รายการ ถูกเปิดเผยในปีที่ผ่านมา (TechTarget)

- โดยเฉลี่ยแล้ว 59% ขององค์กรทั่วโลกตกเป็นเหยื่อของการโจมตีด้วย Ransomware ระหว่างเดือนมกราคมถึงกุมภาพันธ์ของปี 2024 เท่านั้น ( Statista )

- เหยื่อ Ransomware สูญเสียข้อมูลที่ได้รับผลกระทบจากการโจมตีไปอย่างถาวรโดยเฉลี่ย 43% ( SCWorld )

- การละเมิดข้อมูลส่วนบุคคลเป็นสาเหตุที่พบบ่อยเป็นอันดับสองของการโจมตีด้วย Ransomware ที่ประสบความสำเร็จ ในขณะที่อีเมลที่เป็นอันตรายอยู่ในอันดับที่สาม ( Statista )

เมื่อทราบกันไปแล้วว่า สถานการณ์ของ Ransomware มีความรุนแรงมากขนาดไหนตลอดปีที่ผ่านมา ต่อไป มาดูกันว่าการโจมตีด้วย Ransomware ที่ถือเป็นเหตุการณ์สำคัญในปี 2024 มีอะไรบ้าง

การโจมตีด้วย Ransomware ที่สำคัญในปี 2024

การโจมตีด้วย Ransomware ที่สำคัญในปี 2024 มีอะไรบ้าง แล้วเราสามารถเรียนรู้อะไรจากเหตุการณ์เหล่านี้ได้บ้าง

1. Ransomware Attack

ที่โรงพยาบาล Lurie Children’s Hospital

ในเดือนมกราคมปี 2024 โรงพยาบาลเด็ก Lurie Children’s Hospital ในชิคาโกจำเป็นต้องปิดระบบของตน ส่งผลในการดูแลผู้ป่วยล่าช้าลงหลังจากถูกโจมตีด้วยมัลแวร์เรียกค่าไถ่โดย Rhysida ซึ่งเป็นกลุ่ม Ransomware-as-a-Service ที่โด่งดัง โดยมีการเรียกร้องค่าไถ่จำนวน 3.7 ล้านดอลลาร์สหรัฐฯ เพื่อแลกกับข้อมูลขนาด 600GB ที่ถูกขโมยไป ซึ่งหลังจาก Lurie Children’s Hospital ปฏิเสธที่จะจ่ายค่าไถ่ตามราคา ข้อมูลของคนไข้จึงถูกปล่อยสู่โลกออนไลน์ ซึ่งการเจาะระบบที่เกิดจาก Ransomware ครั้งนี้ส่งผลกระทบต่อประชาชนประมาณ 791,000 คนเลยทีเดียว

2. Ransomware Attack ที่ Change Healthcare

ในเดือนกุมภาพันธ์ปี 2024 Change Healthcare ถูกโจมตีด้วย Ransomware ส่งผลให้ต้องปิดตัวลงเป็นเวลาหลายสัปดาห์ องค์กรได้ใช้โปรโตคอลความปลอดภัยและปิดเครือข่ายทั้งหมดเพื่อแยกการบุกรุกในระบบ ซึ่งกลุ่มแฮกเกอร์ ALPHV/BlackCat อ้างได้ว่าเป็นผู้ที่ทำการโจมตี โดยเปิดเผยว่าได้ขโมยข้อมูลสุขภาพและข้อมูลผู้ป่วยที่ละเอียดอ่อนของชาวอเมริกันหลายล้านคน ท้ายที่สุดบริษัทฯ ได้จ่ายค่าไถ่มากถึง 22 ล้านดอลลาร์สหรัฐฯ เพื่อกู้ข้อมูลคืนมา โดย Andrew Witty ประธานเจ้าหน้าที่บริหารของ UnitedHealth Group (UHG) เจ้าของ Change Healthcare ได้ยอมรับในภายหลังว่าแฮกเกอร์บุกเข้าระบบของ C hange Healthcare โดยใช้รหัสผ่านชุดเดียวบนบัญชีผู้ใช้ที่ไม่ได้รับการป้องกันด้วยการยืนยันตัวตนหลายปัจจัย (Multi-factor Authentication) นอกจากนี้ หลังจากมีรายละเอียดเพิ่มเติมเกี่ยวกับเหตุการณ์ดังกล่าว รัฐเนแบรสกา (Nebraska) ได้ยื่นฟ้อง Change Healthcare ในเดือนธันวาคม ด้วยข้อกล่าวหาว่า มีความล้มเหลวด้านความปลอดภัยที่นำไปสู่การเข้าถึงข้อมูลครั้งใหญ่ของประชาชนอเมริกันอย่างน้อย 100 ล้านคน

3. Ransomware Attack ที่ VNDirect Securities

ในเดือนมีนาคมปี 2024 บริษัทนายหน้าซื้อขายหุ้นที่ใหญ่เป็นอันดับสามในเวียดนามอย่าง VNDirect Securities ได้ตกเป็นเหยื่อของ Ransomware โดย Nguyen Vu Long ซีอีโอของ VNDirect ระบุว่า บริษัทถูกโจมตีโดยกลุ่มแฮกเกอร์มืออาชีพที่เข้ารหัสข้อมูลของบริษัทฯ ซึ่งลูกค้าหลายรายบอกว่า พวกเขาประสบปัญหาในการเข้าถึงระบบซื้อ-ขายของบริษัท การสอบถามบัญชี และการส่งคำสั่งซื้อขาย ทั้งนี้หลังพบเหตุการณ์ดังกล่าว VNDirect ก็ได้ทำการถอดรหัสข้อมูลที่ถูกบล็อกและเริ่มทำการกู้คืนระบบ วันต่อมา ตลาดหลักทรัพย์ฮานอย (HNX) ประกาศว่าจะตัดการเชื่อมต่อการซื้อขายระยะไกลและการซื้อขายออนไลน์ของธุรกรรมหลักทรัพย์อนุพันธ์ ธุรกรรมตราสารหนี้ และธุรกรรมหุ้นกู้องค์กรรายบุคคลของ VNDirect Securities ชั่วคราวจนกว่าปัญหาจะได้รับการแก้ไข ถัดมา หนึ่งสัปดาห์หลังจากการโจมตีในวันที่ 1 เมษายน ตลาดหลักทรัพย์โฮจิมินห์และฮานอยก็ได้อนุญาตให้บริษัทฯ กลับมาทำการซื้อขายได้อีกครั้ง อย่างไรก็ตาม พบว่า บริษัทได้ประสบกับการลดลงของกำไรสุทธิสูงถึง 18% เมื่อเทียบกับปีก่อนหน้า

4. Ransomware Attack ที่ Ascension Health

การโจมตีด้วย Ransomware ที่เกิดขึ้นกับ Ascension Healthcare ถือเป็นอีกหนึ่งเหตุการณ์ที่ทำให้อุตสาหกรรม Healthcare ต้องสั่นสะเทือน โดยในปี 2024 ในวันที่ 8 พฤษภาคม องค์กร Ascension Healthcare ถูกโจมตีทางไซเบอร์ ซึ่งขัดขวางการทำงานของระบบในโรงพยาบาลกว่า 120 แห่ง ต่อมาได้มีการยืนยันว่า เหตุการณ์ Ransomware ครั้งนี้ได้เจาะรหัสระบบคอมพิวเตอร์เป็นจำนวนหลายพันเครื่อง โรงพยาบาลต่างๆ จึงไม่สามารถเข้าถึงข้อมูลสุขภาพได้ ซึ่งส่งผลกระทบต่อวินิจฉัยโรคของผู้ป่วย รวมถึงบริการ MRI และ CT สแกน จึงเป็นการบีบบังคับให้พยาบาลและแพทย์พึ่งพาภาพสแกนที่พิมพ์ออกมาระหว่างการผ่าตัด แหล่งข่าวยืนยันว่า Black Basta เป็นโปรแกรม Ransomware ที่ถูกใช้ในการโจมตี สุดท้าย Ascension Health ได้ทุ่มงบประมาณ 130 ล้านดอลลาร์สหรัฐฯ ในการจ่ายค่าไถ่ ส่งผลให้บริษัทสูญเสียรายได้สุทธิประมาณ 1.1 พันล้านดอลลาร์สหรัฐฯ จากรายได้การดำเนินงานภายในสิ้นปีงบประมาณ 2024

5. Ransomware Attack ที่ศูนย์ข้อมูลแห่งชาติอินโดนีเซีย

ในเดือนมิถุนายนปีที่แล้ว Indonesia National Data Center หรือศูนย์ข้อมูลแห่งชาติอินโดนีเซียได้ตกเป็นเหยื่อของ Ransomware ส่งผลให้บริการของรัฐบาลหยุดชะงักตลอดทั้งสุดสัปดาห์ โดยบริษัทค้นพบการโจมตีหลังจากได้รับการแจ้งเตือนเกี่ยวกับ "การพยายามปิด Windows Defender" ที่เป็นหนึ่งในซอฟต์แวร์ ไฟร์วอลล์ (Firewall) ที่อยู่ในระบบ โดยสนามบินและเรือข้ามฟากหลายแห่งได้รับผลกระทบและระบบหนังสือเดินทาง (Passport System) ได้หยุดชะงัก อีกทั้งการโจมตียังรบกวนการบริการที่สถาบันของรัฐ 210 แห่งทั่วประเทศ ทั้งนี้ ยังโชคดีที่ศูนย์ข้อมูล Surabaya ที่ถูกโจมตีในเหตุการณ์นี้เป็นเพียงสถานที่ชั่วคราวที่ใช้ระหว่างการสร้างศูนย์ข้อมูลใหม่ เพื่อรวมข้อมูลจากหน่วยงานของรัฐบาลในระดับกลางและระดับภูมิภาค มีการคาดการณ์ว่าแฮกเกอร์เบื้องหลังการโจมตีดังกล่าวอาจอยู่ของกลุ่ม LockBit และได้ทำการเรียกร้องค่าไถ่จำนวน 8 ล้านดอลลาร์สหรัฐฯ อย่างไรก็ตาม รัฐมนตรีการสื่อสารและสารสนเทศ Budi Arie Setiadi ยืนยันว่ารัฐบาลอินโดนีเซียจะไม่จ่ายค่าไถ่

6. Ransomware Attack ที่ CDK Global

เมื่อเดือนมิถุนายนปี 2024 ได้เกิดการโจมตีด้วย Ransomware ครั้งใหญ่กับ CDK Global บริษัทซอฟต์แวร์ที่ให้บริการระบบสำหรับตัวแทนจำหน่ายรถยนต์ทั่วอเมริกาเหนือและแคนาดา โดยเหตุการณ์นี้ได้นำไปสู่การหยุดชะงักอย่างกว้างขวางในระบบตัวแทนจำหน่ายยานยนต์หลายแห่ง ซึ่งส่งผลต่อการติดตามและสั่งซื้อชิ้นส่วนรถยนต์ การขายใหม่ และการจัดหาเงินทุน โดยบริษัทเลือกที่จะปิดระบบของตนเองเป็นเป็นการป้องกันเชิงรุก ส่งผลให้พนักงานต้องบันทึกการทำธุรกรรมด้วยมือบนกระดาษ ซึ่งกลุ่ม BlackSuit ได้อ้างความรับผิดชอบต่อการโจมตีและเรียกร้องค่าไถ่เป็น Bitcoin จำนวน 387 หน่วย ซึ่งมีมูลค่าประมาณ 25 ล้านดอลลาร์สหรัฐฯ ข้อมูล Third-Party Data และข้อมูลที่ระบุตัวบุคคล (PII) ที่ถูกขโมยโดยกลุ่มนี้ทำให้แฮกเกอร์สามารถจัดตั้งแคมเปญการโจมตีรอบสองต่อลูกค้าของ CDK ได้ ต่อมา ในวันที่ 21 มิถุนายน SC Media รายงานว่า CDK "ได้โพสต์ข้อความเสียงแจ้งว่าผู้กระทำภัยคุกคามกำลังติดต่อลูกค้าและพันธมิตรทางธุรกิจของ CDK โดยแอบอ้างเป็นสมาชิกหรือพันธมิตรของ CDK"

7. Ransomware Attack ที่ NHS England

ในเดือนมิถุนายนปี 2024 National Health Service (NHS) ของสหราชอาณาจักรยืนยันว่า ข้อมูลผู้ป่วยที่จัดการโดยองค์กรทดสอบพยาธิวิทยา Synnovis ถูกขโมยจากการโจมตีด้วย Ransomware ส่งผลให้ตารางการนัดหมายโรงพยาบาลและแพทย์ทั่วไปมากกว่า 3,000 รายได้รับผลกระทบจากการโจมตีดังกล่าวโดยกลุ่มแฮกเกอร์ชาวรัสเซียชื่อว่า Qilin ซึ่งทางกลุ่มแฮกเกอร์ก็ได้แบ่งปันข้อมูลเกือบ 400GB บนเว็บไซต์ดาร์กเน็ตของพวกเขาหลังจากข่มขู่ โดย Synnovis ได้รับคำสั่งคุ้มครองชั่วคราวจาก English High Court ต่อกลุ่มแฮกเกอร์ โดยสั่งไม่ให้พวกเขาเข้าถึงระบบ IT ของ Synnovis แม้ว่าจะดูเหมือนไม่มีความสำคัญที่จะทำเช่นนั้น แต่ก็เป็นเรียกร้องให้แพลตฟอร์มต่างๆ เช่น Telegram และผู้ให้บริการอินเทอร์เน็ต (ISP) ลบข้อมูลที่ถูกแฮ็ก หลังจากคำสั่งคุ้มครองนี้ข้อมูลที่ถูก Qilin เผยแพร่บน Telegram ก็ได้ถูกลบออกไป

8. การโจมตีด้วย Ransomware ที่ OneBlood

ในเดือนกรกฎาคมปี 2024 อุตสาหกรรมสุขภาพได้รับผลกระทบอีกครั้งเมื่อบริการบริจาคเลือดที่ไม่แสวงหาผลกำไรอย่าง OneBlood ได้ตกเป็นเหยื่อของ Ransomware ที่ส่งผลกระทบต่อระบบซอฟต์แวร์ที่สำคัญ เหตุการณ์นี้ส่งผลกระทบต่อความสามารถของบริษัทในการจัดส่งเลือดไปยังโรงพยาบาลในฟลอริดา ซึ่ง OneBlood ต้องหันไปใช้การติดฉลากผลิตภัณฑ์เลือดด้วยมือแทน อีกทั้งองค์กรยังต้องขอให้โรงพยาบาลมากกว่า 250 แห่งที่ใช้บริการของพวกเขาเปิดใช้งานโปรโตคอลการขาดแคลนเลือดฉุกเฉินจนกว่าสถานการณ์จะถูกคลี่คลาย

9. การโจมตีด้วย Ransomware ที่ Casio

ในเดือนตุลาคมปี 2024 Casio บริษัทอิเล็กทรอนิกส์ยักษ์ใหญ่ของญี่ปุ่นประสบกับเหตุการณ์การโจมตีด้วย Ransomware ที่ทำให้ข้อมูลส่วนบุคคลเกือบ 8,500 คนถูกขโมยไป โดยมีข้อมูลมากกว่า 200 GB ที่ถูกขโมยโดยกลุ่ม Underground Ransomware หลังจากการสืบสวน Casio เผยว่าการโจมตีได้ส่งผลกระทบต่อข้อมูลของพนักงานเกือบ 6,500 คนถูกเปิดเผยข้อมูลส่วนตัว เช่น ชื่อ หมายเลขพนักงาน ที่อยู่อีเมล ข้อมูลเพศ วันเกิด ข้อมูลบัตรประจำตัว ข้อมูลครอบครัว และหมายเลขประจำตัวผู้เสียภาษี อีกทั้ง การโจมตียังเข้าถึงข้อมูลส่วนบุคคลของพันธมิตรทางธุรกิจของ Casio มากกว่า 1,900 ราย และลูกค้า 91 ราย บริษัทได้แถลงในภายหลังว่า ผู้โจมตีใช้เทคนิค Phishing ในการเข้าสู่ระบบ

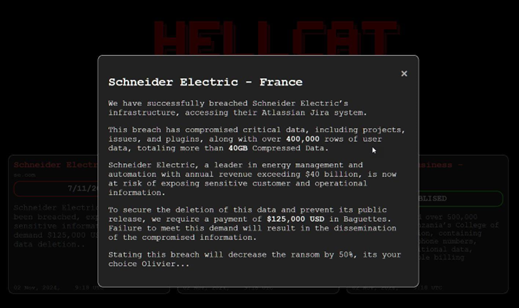

10. การโจมตีด้วย Ransomware ที่ Schneider Electric

ในเดือนพฤศจิกายน 2024 บริษัทข้ามชาติของฝรั่งเศส Schneider Electric ตกเป็นเหยื่อของมัลแวร์เรียกค่าไถ่ โดยกลุ่ม Ransomware Hellcat อ้างความรับผิดชอบต่อการโจมตี โดยเรียกร้องค่าไถ่เป็นจำนวน 125,000 ดอลลาร์สหรัฐฯ ใน "ขนมปังฝรั่งเศส" หรือ “Baguettes” เพื่อป้องกันไม่ให้ข้อมูลรั่วไหล

แหล่งที่มา: BleepingComputer

โดยกลุ่มนี้อ้างว่าได้ขโมยข้อมูลที่บีบอัดขนาด 40GB ต่อมาพบว่ากลุ่มนี้ต้องการเงิน 125,000 ดอลลาร์สหรัฐฯ ในสกุลเงินดิจิทัล Monero และเล่นเรื่องขนมปังฝรั่งเศสเพื่อดึงดูดความสนใจในกระแสข่าว

11. การโจมตีด้วย Ransomware ที่ Deloitte UK

ในเดือนธันวาคมปี 2024 กลุ่ม Ransomware ที่ชื่อว่า Brain Cipher อ้างว่าได้โจมตี Deloitte UK ด้วย Ransomware พวกเขาระบุว่าได้เข้าถึงระบบขององค์กรและขโมยข้อมูลที่บีบอัด 1 TB ซึ่งกลุ่มกำหนดเส้นตายให้ Deloitte ตอบสนองและข่มขู่ว่าจะเปิดเผยว่า บริษัทไม่ปฏิบัติตาม "พื้นฐาน" การรักษาความปลอดภัยของข้อมูล กลุ่มแฮกเกอร์นี้ยังวิจารณ์บริษัทที่ไม่รักษาความปลอดภัยของระบบอย่างเพียงพอ ซึ่งเป็นการบ่งชี้ว่าแนวปฏิบัติด้านความปลอดภัยทางไซเบอร์ของ Deloitte ไม่เป็นไปตามมาตรฐาน ทั้งนี้ Deloitte ได้ออกแถลงการณ์ปฏิเสธว่า การแฮกดังกล่าวไม่ได้ส่งผลกระทบต่อระบบใดๆ ของบริษัท โดยระบุว่า "ข้อกล่าวหาเกี่ยวข้องกับระบบของลูกค้ารายเดียวซึ่งอยู่นอกเครือข่ายของ Deloitte"

ทั้งหมดนี้เป็นเพียงเหตุการณ์การโจมตีด้วย Ransomware ที่เป็นข่าวพาดหัวในปี 2024 จำนวนหนึ่งเท่านั้น ต่อมาเรามาเรียนรู้เพิ่มเติมเกี่ยวกับกลุ่มแฮกเกอร์ Ransomware ที่เริ่มเป็นที่รู้จักมากขึ้นในปี 2024 กันเลย

กลุ่ม Ransomware เริ่มมีชื่อเสียงในปี 2024

กลุ่ม Ransomware มักเป็นกลุ่มแฮกเกอร์ที่ไม่ระบุตัวตน อย่างไรก็ตาม หลายกลุ่มก็เติบโตมากขึ้นจากความนิยมเช่นกัน โดยเฉพาะอย่างยิ่งกลุ่ม Ransomware-as-a-Service ที่ใช้ชื่อเสียงในทางลบเพื่อดึงดูดลูกค้า ฉะนั้นมาดูกันว่ากลุ่ม Ransomware ที่ได้รับความสนใจในปี 2024 นั้นมีกลุ่มใดบ้าง

Akira

กลุ่ม Ransomware นี้เกิดขึ้นในปี 2023 เป็นกลุ่มแยกตัวจาก Conti Ransomware ซึ่งอาจเป็นกลุ่มที่มีความเชื่อมโยงกับโครงสร้างพื้นฐานของ Conti มากกว่ากลุ่มอื่นๆ โดย สถิติ จาก CISA ณ วันที่ 1 มกราคม 2024 ระบุว่า กลุ่ม Ransomware นี้ได้สร้างกระทบต่อองค์กรมากกว่า 250 แห่ง และอ้างว่าได้รับเงินไปแล้วประมาณ 42 ล้านดอลลาร์สหรัฐฯ จากการเรียกค่าไถ่ นอกจากนี้ Statista ได้แสดงให้เห็นว่าในไตรมาสที่สามของปี 2024 กลุ่ม Akira มีส่วนแบ่งการตลาด 13% ของการโจมตีด้วยมัลแวร์เรียกค่าไถ่ ซึ่งแพร่หลายมากที่สุดในสหรัฐอเมริกา

Play หรือ PlayCrypt

Play Ransomware เริ่มเป็นที่รู้จักในปี 2022 และมุ่งเน้นการใช้ประโยชน์จากช่องโหว่ในห่วงโซ่อุปทานในซอฟต์แวร์ความปลอดภัยทั่วไปที่ใช้โดยองค์กรยอดนิยม เช่น Fortinet, Citrix และ VMWare's ESXi รายงานเดือนกรกฎาคม 2024 โดย Trend Micro เปิดเผยความเชื่อมโยงระหว่าง Play และ Prolific Puma แฮกเกอร์อีกกลุ่มที่มีชื่อเสียงในการสร้างโดเมนโดยใช้อัลกอริทึมสุ่ม และเสนอบริการย่อลิงก์ให้กับอาชญากรไซเบอร์เพื่อหลีกเลี่ยงการตรวจจับ ซึ่งในปี 2024 Play อ้างว่าได้เรียกค่าไถ่จากเหยื่อไปแล้วกว่า 362 ราย

LockBit

แม้จะมีปฏิบัติการบังคับใช้กฎหมายทั่วโลกที่ทำลายโครงสร้างพื้นฐานหลักของ LockBit ไปแล้ว แต่ในเดือนกุมภาพันธ์ของปี 2024 กลุ่ม Ransomware นี้ก็ยังคงอยู่ และการกลับมาของ LockBit 3.0 ก็ได้ส่งผลกระทบมากยิ่งขึ้นกว่าเดิม โดย LockBit ได้กลายเป็นผู้สร้าง Ransomware ที่โดดเด่นที่สุด ซึ่งกลุ่มนี้เปิดตัวการโจมตีด้วย Ransomware ถึง 176 ครั้ง ภายในเดือนพฤษภาคมของปี 2024 คิดเป็น 37% ของจำนวนการโจมตีทั้งหมดในเดือนนั้น ตัวเลขดังกล่าวแสดงถึงการเติบโตถึง 665% เมื่อเทียบกับเดือนก่อนหน้าสำหรับกลุ่ม Ransomware-as-a-service (RaaS) นี้

RansomHub

ในเดือนกุมภาพันธ์ปี 2024 RansomHub ได้ถูกก่อตั้งขึ้นเป็นกลุ่ม Ransomware-as-a-Service (RaaS) และได้รับความสนใจในการโจมตี Change Healthcare แม้ว่ากลุ่มจะไม่ได้เกี่ยวข้องโดยตรงกับการโจมตี แต่ก็ถูกกล่าวหาว่าได้รับข้อมูลที่ถูกขโมยและออกคำขอเรียกค่าไถ่ให้กับ Change Healthcare โดยตั้งแต่เดือนกุมภาพันธ์ของปี 2024 RansomHub ได้ดำเนินการโจมตีไปแล้วอย่างน้อย 210 ครั้ง นอกจากนี้ กลุ่มนี้ถูกกล่าวหาว่าอยู่เบื้องหลังการโจมตี Rite Aid, American Clinical Solutions, Neurological Spine Institute of Savannah และกระทรวงสาธารณสุขฟลอริดา ส่งผลให้องค์กร CISA และ FBI ได้ออก คำแนะนำ ด้านความปลอดภัยทางไซเบอร์เกี่ยวกับกลุ่ม RansomHub ในเดือนสิงหาคม

Black Basta

Black Basta เป็นกลุ่ม Ransomware-as-a-Service ที่เริ่มเผยตัวในปี 2022 และเป็นที่รู้จักอย่างรวดเร็วจากการ เรียกค่าไถ่บริษัทชั้นนำ 19 แห่ง และมีเหยื่อที่ได้รับการยืนยันแล้วกว่า 100 รายในช่วงเดือนแรกๆ ของการดำเนินงาน โดย Black Basta ใช้กลยุทธ์การขู่กรรโชกสองชั้น ผ่านการเข้ารหัสข้อมูลของเหยื่อและข่มขู่ที่จะเปิดเผยข้อมูลที่ละเอียดอ่อนบนเว็บไซต์ Basta News บน Tor กลุ่มนี้ได้โจมตีองค์กรในสหรัฐฯ ญี่ปุ่น แคนาดา สหราชอาณาจักร ออสเตรเลีย และนิวซีแลนด์ แล้วในปี 2024 Black Basta อ้างความรับผิดชอบต่อการโจมตี Ascension Healthcare อีกด้วย

Brain Cipher

Brain Cipher เป็นกลุ่ม Ransomware ที่ค่อนข้างใหม่ ซึ่งถูกระบุตัวครั้งแรกเมื่อกลางปี 2024 และเป็นที่เฝ้าระวังหลังจากการโจมตีศูนย์ข้อมูลแห่งชาติอินโดนีเซียในเดือนมิถุนายน ซึ่งส่งผลให้บริการสาธารณะและกระบวนการตรวจคนเข้าเมืองต้องหยุดชะงัก อีกทั้ง กลุ่มนี้ใช้กลยุทธ์การขู่กรรโชกหลายด้านและเว็บไซต์เผยแพร่ข้อมูลบน TOR เพื่อกดดันเหยื่อให้ปฏิบัติตามคำสั่งหรือจ่ายค่าไถ่ นอกจากนี้ Brain Cipher ยังออกมาแสดงตัวเป็นผู้รับผิดชอบการโจมตี Deloitte UK ในปี 2024 อีกด้วย

DarkVault

แม้จะเกิดขึ้นในปี 2023 แต่ DarkVault ได้กลายเป็นภัยคุกคามที่ต้องเฝ้าระวังอย่างเข้มงวดในปี 2024 โดยกลุ่ม Ransomware หน้าใหม่นี้มีความคล้ายคลึงกับ LockBit อย่างมาก ทำให้หลายคนเชื่อว่าเป็นการลอกเลียนแบบ กลุ่มนี้เชี่ยวชาญในการโจมตีด้วย Ransomware การข่มขู่ด้วยระเบิด การแจ้งความเท็จ การเปิดเผยข้อมูลส่วนบุคคล การทำลายเว็บไซต์ การสร้างมัลแวร์ การหลอกลวง สแปม และการฉ้อโกงรูปแบบต่างๆ โดยกิจกรรมล่าสุดของ DarkVault เป็นการเปิดเผยข้อมูลของเหยื่อ 19 รายบนเว็บไซต์ในเดือนเมษายน โดยเหยื่อที่เป็นองค์กรใหญ่ในรายชื่อก็คือ องค์กรการกุศลในสหราชอาณาจักรอย่าง Tommy Club และมหาวิทยาลัย Sandip University ในนาซิก อินเดีย

กลุ่ม Ransomware เหล่านี้เกิดขึ้น และกลับมาโด่งดังอีกครั้ง ตลอดหลายปีที่ผ่านมา กลุ่มแฮกเกอร์เหล่านี้ได้สร้างความวุ่นวายและเปิดพื้นที่การโจมตีที่กว้างขึ้นต่อองค์กร อย่างไรก็ตาม หากเราสามารถเรียนรู้จากอดีตและลงทุนในเทคโนโลยีและแนวปฏิบัติด้านความปลอดภัยทางไซเบอร์ที่จำเป็น เราสามารถสร้างอนาคตที่ดีและปลอดภัยกว่าได้

วิธีการเตรียมพร้อมและป้องกันตัวเองจาก Ransomware ในปี 2025

เพื่อให้มั่นใจใน การป้องกัน Ransomware ที่มีประสิทธิภาพในปี 2025 องค์กรสามารถปฏิบัติตามแนวทางความปลอดภัยทางไซเบอร์ ดังนี้

- อัปเดตซอฟต์แวร์ ระบบปฏิบัติการ และเฟิร์มแวร์เป็นประจำ เพื่อให้มั่นใจว่าเป็นแพตช์ล่าสุด

- ใช้รหัสผ่านที่แข็งแกร่ง มีการเปลี่ยนรหัสเป็นประจำ และจัดการอย่างมีประสิทธิภาพ

- เพิ่มความตระหนักรู้ด้านความปลอดภัยทางไซเบอร์ให้แก่พนักงาน ด้วยแคมเปญ กิจกรรม และเวิร์คชอป

- ใช้การยืนยันตัวตนหลายชั้น (MFA) สำหรับบัญชีผู้ใช้ทั้งหมดเพื่อป้องกัน Phishing

- นำนโยบาย Zero-Trust มาใช้ทั่วทั้งองค์กรของคุณ เพื่อให้มั่นใจในการควบคุมการเข้าถึงที่แน่นหนา

- ลงทุนในผลิตภัณฑ์ความปลอดภัยอุปกรณ์ที่แข็งแกร่งอย่าง EDR หรือ MDR เพื่อตรวจสอบกิจกรรมที่น่าสงสัย

โซลูชัน Anti-Ransomware ของ Sangfor ระบุและป้องกันทุกแง่มุมการโจมตีด้วย Ransomware อย่างราบรื่น มอบแพลตฟอร์มที่ปลอดภัยและเชื่อถือได้ให้กับองค์กรของคุณ เพื่อการลดความเสี่ยงจากมัลแวร์เรียกค่าไถ่ในอนาคต นอกจากนี้ Sangfor Technologies ยังให้บริการโครงสร้างพื้นฐานด้านความปลอดภัยทางไซเบอร์ เช่น Next-Generation Firewall ( NGFW ), Data Loss Prevention และโครงสร้าง Cloud Computing ที่มีประสิทธิภาพเหนือกว่า เพื่อการป้องกัน Ransomware อย่างมีประสิทธิภาพ

หากมองย้อนกลับไปยัง การโจมตีด้วย Ransomware ที่สำคัญที่ปี 2024 มีให้เห็น สิ่งสำคัญคือการเรียนรู้จากข่าวพาดหัวเหล่านี้และลงทุนในเทคโนโลยีและโครงสร้างพื้นฐานเพื่อป้องกันพวกมัน โซลูชันความปลอดภัยทางไซเบอร์เชิงรุก นวัตกรรม และที่เพิ่มขึ้นมีความสำคัญในการต่อสู้กับการแพร่กระจายของ Ransomware ในปี 2025 ติดต่อ Sangfor Technologies วันนี้หรือที่เว็บไซต์ www.sangfor.com เพื่อสอบถามข้อมูลเพิ่มเติม