Con l’inizio del 2025, è importante ricordare gli errori e i successi che hanno segnato l'anno precedente. Questo ci aiuta a costruire un futuro migliore, imparando dai nostri sbagli e scegliendo attivamente di migliorare. Questo concetto è valido anche per la consapevolezza della cybersicurezza. Analizzando i principali incidenti informatici, possiamo prepararci meglio per il futuro. In questo articolo, esploriamo alcuni dei principali attacchi ransomware che il 2024 ci ha riservato e cerchiamo di capire come migliorare la sicurezza informatica in tutti i settori per prevenire queste minacce nei prossimi anni.

Il ransomware è oggi un metodo di attacco sfuggente, redditizio e molto diffuso tra gli hacker. Con l’adozione sempre più ampia di tecnologie avanzate come l’Intelligenza Artificiale (IA), le criptovalute e le piattaforme Ransomware-as-a-Service, il ransomware è diventato più accessibile anche per persone comuni, rendendolo ancora più pericoloso. Per comprendere appieno la portata degli attacchi ransomware del 2024, esaminiamo innanzitutto alcune statistiche dell'anno scorso.

Ransomware Statistics for 2024

L'anno scorso è stato un anno significativo per la cybersecurity, con numerosi attacchi informatici di alto profilo e incidenti rilevanti. Ecco alcune statistiche sugli attacchi ransomware del 2024 per aiutarti a comprendere meglio il panorama delle minacce:

- Nel 2024, circa il 65% delle organizzazioni finanziarie a livello globale ha riferito di aver subito un attacco ransomware. ( Statista )

- Nei primi sei mesi del 2024, si è registrato un aumento del 56% dei gruppi ransomware attivi. ( Searchlight Cyber )

- Si prevede che il costo medio annuo della criminalità informatica supererà i 23 trilioni di dollari entro il 2027. ( US Department of State )

- Un sondaggio del 2024 tra i professionisti della cybersecurity di organizzazioni in tutto il mondo ha rivelato che il 32% delle aziende ha subito attacchi ransomware a causa di vulnerabilità sfruttate. ( Statista )

- Nell'ultimo anno sono state divulgate oltre 30.000 nuove vulnerabilità. (TechTarget)

- In media, il 59% delle organizzazioni a livello globale è stata vittima di un attacco ransomware tra gennaio e febbraio del 2024. ( Statista )

- Le vittime di ransomware perdono in media il 43% dei dati colpiti da un attacco. ( SCWorld )

- Il furto delle credenziali è stata la seconda causa più comune di attacchi ransomware riusciti, mentre le email dannose si sono classificate al terzo posto. ( Statista )

Ora che abbiamo un'idea di quanto sia stata grave la situazione nell'anno passato, concentriamoci sui principali attacchi ransomware del 2024.

Elenco dei principali attacchi ransomware del 2024

Avanzando verso il 2025, possiamo guardare indietro per capire dove abbiamo fatto passi falsi lungo il cammino. Ora, esamineremo alcuni dei principali attacchi ransomware del 2024 per capire cosa possiamo imparare da essi.

Attacco ransomware all’Ospedale Lurie Children's

Nel gennaio del 2024, l’Ospedale Lurie Children’s di Chicago ha messo offline i propri sistemi e ritardato le cure ai pazienti a seguito di un attacco ransomware. Il gruppo Rhysida, un noto gruppo Ransomware-as-a-Service, ha richiesto un riscatto di 3,7 milioni di dollari in cambio di 600GB di dati rubati. Dopo che l'ospedale ha rifiutato di pagare, i dati sono stati diffusi online. La violazione causata da questo attacco ha coinvolto circa 791.000 persone.

Attacco ransomware a Change Healthcare

Nel febbraio del 2024, Change Healthcare è stata colpita da un attacco ransomware che l'ha costretta a fermare le operazioni per diverse settimane. L’organizzazione ha attivato i suoi protocolli di sicurezza e ha spento l’intera rete per isolare un'intrusione nel sistema. Il gruppo ALPHV/BlackCat ha rivendicato l’attacco, affermando di aver rubato milioni di informazioni sanitarie e dati sensibili dei pazienti americani. L'azienda ha pagato un riscatto di 22 milioni di dollari. Andrew Witty, amministratore delegato di UnitedHealth Group (UHG), proprietario di Change Healthcare, ha poi ammesso che gli hacker sono riusciti ad entrare nei sistemi di Change Healthcare utilizzando una password univoca su un account utente non protetto da autenticazione a più fattori. Dopo che sono emersi ulteriori dettagli sull'hackeraggio, lo stato del Nebraska ha intentato una causa contro Change Healthcare a dicembre, accusando il gigante della tecnologia sanitaria di falle nella sicurezza che hanno portato alla violazione massiva di dati di almeno 100 milioni di persone negli Stati Uniti.

Attacco ransomware a VNDirect Securities

Nel marzo del 2024, VNDirect Securities, il terzo maggiore broker azionario del Vietnam per base di capitale, è diventato vittima di un attacco ransomware. Nguyen Vu Long, CEO di VNDirect, ha dichiarato che l’azienda è stata attaccata da un gruppo di hacker professionisti che hanno criptato i dati dell'azienda. Diversi clienti hanno segnalato difficoltà nell’accedere ai sistemi di trading, effettuare richieste di conto e fare ordini. VNDirect è riuscita a decriptare con successo i dati bloccati e a ripristinare il sistema. Il giorno successivo, la Borsa di Hanoi (HNX) ha annunciato che avrebbe temporaneamente disconnesso il trading remoto e online delle transazioni di strumenti derivati, transazioni di debito e transazioni di obbligazioni societarie di VNDirect fino alla risoluzione del problema. Il 1° aprile, una settimana dopo l'attacco, le borse di Ho Chi Minh e Hanoi hanno consentito all'azienda di riprendere le negoziazioni. Tuttavia, l'azienda ha registrato una diminuzione dell'18% dell'utile netto anno su anno, principalmente a causa delle ripercussioni dell'attacco ransomware.

Attacco ransomware a Ascension Health

L'attacco ransomware a Ascension Healthcare ha scosso il settore sanitario nel 2024. L'8 maggio, l’organizzazione sanitaria no-profit con sede negli Stati Uniti è stata colpita da un attacco informatico che ha gravemente interrotto le operazioni in oltre 120 ospedali. Successivamente confermato come un attacco ransomware, l'incidente ha criptato migliaia di sistemi informatici, rendendo inaccessibili i registri sanitari elettronici e influenzando servizi diagnostici cruciali, tra cui risonanze magnetiche e tomografie computerizzate. Medici e infermieri sono stati costretti a fare affidamento su scansioni stampate durante le operazioni. Le fonti hanno confermato che il ransomware utilizzato nell'attacco è stato Black Basta. Ascension ha speso circa 130 milioni di dollari in risposta all'attacco, perdendo circa 1,1 miliardi di dollari di ricavi operativi entro la fine dell'anno fiscale 2024.

Attacco ransomware al Centro Dati Nazionale dell'Indonesia

Nel giugno dello scorso anno, il Centro Dati Nazionale dell'Indonesia è stato colpito da un attacco ransomware, causando disagi nei servizi governativi per tutto il fine settimana. L'azienda ha scoperto l'attacco dopo aver ricevuto una notifica riguardante i “tentativi di disabilitare Windows Defender”, il software di sicurezza preinstallato che identifica virus, spyware e altri malware. Diversi aeroporti e traghetti sono stati colpiti, e i sistemi per i passaporti sono stati fermati. L'attacco ha ulteriormente interrotto i servizi in 210 istituzioni statali a livello nazionale. Fortunatamente, il centro dati di Surabaya colpito nell'incidente era solo una struttura temporanea utilizzata mentre venivano costruiti nuovi centri dati per integrare i dati dei governi a livello centrale e regionale. Gli attori dietro l'attacco sembrano essere affiliati del gruppo ransomware LockBit, che ha richiesto un riscatto di 8 milioni di dollari. Tuttavia, il ministro delle Comunicazioni e Informatica, Budi Arie Setiadi, ha assicurato che il governo indonesiano non avrebbe mai pagato il riscatto. Si ritiene che il ransomware utilizzato nell'attacco sia stato Brain Cipher.

Attacco ransomware a CDK Global

Nel giugno del 2024, CDK Global, una società di software che fornisce sistemi per le concessionarie automobilistiche in Nord America e Canada, è stata vittima di un massiccio attacco ransomware. L'interruzione dei sistemi CDK Global ha causato disagi diffusi in molteplici sistemi delle concessionarie, inclusi il tracciamento e l'ordinazione di ricambi auto, la gestione delle vendite e il finanziamento. L'azienda ha scelto di spegnere i propri sistemi in modo proattivo, costringendo i dipendenti a registrare manualmente le transazioni su carta. Il gruppo ransomware BlackSuit ha rivendicato l'attacco, richiedendo 387 Bitcoin, pari a circa 25 milioni di dollari, come riscatto. I dati di terze parti e le informazioni personali rubate dal gruppo hanno permesso agli attori minacciosi di organizzare una seconda campagna di attacco sui clienti di CDK. Il 21 giugno, SC Media ha riportato che CDK "ha pubblicato un messaggio vocale avvisando che gli attori malintenzionati stavano contattando i clienti e i partner aziendali di CDK, fingendosi membri o affiliati di CDK".

Attacco ransomware al NHS England

Sempre a giugno del 2024, il National Health Service (NHS) del Regno Unito ha confermato che i dati dei pazienti gestiti dall'organizzazione di test patologici Synnovis sono stati rubati in un attacco ransomware. Più di 3000 appuntamenti ospedalieri e presso i medici di famiglia sono stati influenzati dall'attacco orchestrato dal gruppo hacker russo Qilin. Il gruppo ha poi condiviso quasi 400GB di dati riservati sul proprio sito darknet dopo aver minacciato Synnovis nell'attacco ransomware. I dati includevano richieste per appuntamenti e test patologici e istologici. Synnovis ha ottenuto un'ingiunzione preliminare dalla High Court inglese contro il gruppo ransomware, ordinando loro di non accedere ai sistemi IT di Synnovis. Anche se potrebbe sembrare inutile, questa azione obbliga piattaforme come Telegram e ISP a richiedere la rimozione dei dati rubati. Dopo questa ingiunzione, il canale Telegram utilizzato da Qilin per distribuire i dati non sembrava più essere attivo.

Attacco ransomware a OneBlood

Nel luglio del 2024, il settore sanitario ha subito un altro colpo quando OneBlood, un'organizzazione no-profit di donazione di sangue, è stata vittima di un attacco ransomware che ha colpito i suoi sistemi software critici. L'incidente ha compromesso la capacità dell'organizzazione di spedire prodotti sanguigni agli ospedali della Florida e OneBlood ha dovuto ricorrere all'etichettatura manuale dei prodotti sanguigni. L'organizzazione ha anche dovuto chiedere a più di 250 ospedali sotto il loro servizio di attivare i protocolli di emergenza per la carenza di sangue e di rimanere in quello stato finché necessario.

Attacco ransomware a Casio

Nel ottobre del 2024, Casio è stata vittima di un attacco ransomware che ha compromesso i dati personali di quasi 8.500 persone. La grande azienda giapponese di elettronica ha visto rubare oltre 200 gigabyte di dati dal gruppo Underground ransomware. Dopo un'indagine, Casio ha rivelato che la violazione ha riguardato i dati di circa 6.500 dipendenti, esponendo informazioni come nomi, numeri di dipendente, indirizzi email, informazioni sul genere, date di nascita, dati della carta d'identità, dati familiari e numeri di identificazione fiscale. L'attacco ha anche compromesso le informazioni personali di più di 1.900 partner commerciali di Casio e 91 clienti. L'azienda ha successivamente rivelato che gli aggressori avevano utilizzato tecniche di phishing per entrare nei sistemi, a causa di "alcune carenze nelle misure aziendali contro le email di phishing".

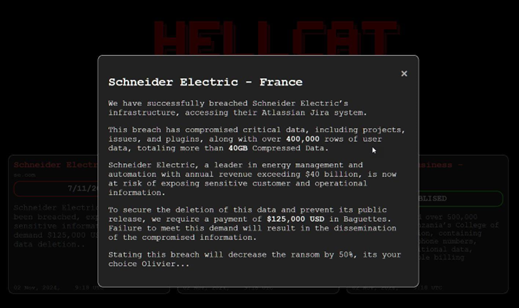

Attacco ransomware a Schneider Electric

Nel novembre del 2024, la multinazionale francese Schneider Electric è diventata vittima di un attacco ransomware. Il gruppo Hellcat ha rivendicato l'attacco e ha preso in giro l'azienda online, chiedendo un riscatto assurdo di 125.000 dollari in "baguette" per evitare che i dati venissero divulgati.

Fonte: BleepingComputer

Il gruppo ha affermato di aver rubato 40GB di dati compressi. Successivamente, è emerso che in realtà il gruppo voleva 125.000 dollari in criptovaluta Monero e aveva utilizzato le "baguette" per attirare l'attenzione dei media.

Attacco ransomware a Deloitte UK

Nel dicembre del 2024, un gruppo ransomware chiamato Brain Cipher ha rivendicato di aver colpito Deloitte UK con un attacco ransomware. Il gruppo ha dichiarato di essere riuscito a violare i sistemi dell’organizzazione e di aver rubato 1 terabyte (TB) di dati compressi. Il gruppo ha fissato una scadenza per ricevere una risposta da Deloitte, minacciando di rivelare come "i 'punti elementari' della sicurezza delle informazioni non vengano rispettati" dalla società. Il gruppo ha inoltre criticato le grandi corporazioni per non aver adeguatamente protetto i loro sistemi, insinuando che le pratiche di cybersecurity di Deloitte fossero insufficienti. Deloitte ha emesso una dichiarazione negando che la violazione avesse compromesso i propri sistemi, affermando che "le accuse riguardano il sistema di un singolo cliente, che si trova al di fuori della rete Deloitte."

Questi sono solo alcuni dei principali attacchi ransomware che hanno fatto notizia l'anno scorso. Ora, diamo un’occhiata ad alcuni dei gruppi ransomware più noti nel 2024.

Gruppi Ransomware che Hanno Scosso il 2024

I gruppi ransomware sono spesso incoraggiati dall'anonimato; tuttavia, molti prosperano anche grazie alla loro popolarità. Questo è particolarmente vero per i gruppi di Ransomware-as-a-Service che usano la loro notorietà per attrarre clienti. Ecco alcuni dei principali gruppi ransomware che hanno preso la scena nel 2024:

Akira

Il gruppo ransomware è emerso nel 2023 come un ramo separato del gruppo Conti Ransomware – probabilmente uno che ha più legami con l'infrastruttura di Conti rispetto a qualsiasi altro gruppo. Secondo un avviso della CISA, a partire dal 1° gennaio 2024, il gruppo ransomware ha colpito oltre 250 organizzazioni e ha richiesto circa 42 milioni di dollari in proventi da ransomware. Statista ha mostrato che nel terzo trimestre del 2024, il ransomware Akira rappresentava il 13% della quota di mercato degli attacchi ransomware, diventando la variante più diffusa negli Stati Uniti.

Play o PlayCrypt

Il ransomware Play è emerso nel 2022 e si è concentrato sull'esplorazione delle vulnerabilità nella catena di approvvigionamento di software di sicurezza comuni utilizzati da organizzazioni popolari, come Fortinet, Citrix e ESXi di VMWare. Un rapporto di luglio 2024 di Trend Micro ha rivelato una connessione tra Play e Prolific Puma – un altro gruppo ransomware noto per generare domini utilizzando algoritmi casuali e offrire servizi di accorciamento dei link ai criminali informatici per sfuggire alla rilevazione. Nel 2024, il ransomware Play ha colpito 362 vittime.

LockBit

Nonostante un'operazione delle forze dell'ordine globali che ha abbattuto le infrastrutture chiave di LockBit a febbraio del 2024, il gigantesco gruppo ransomware sembra essere ancora attivo. Il ritorno di LockBit 3.0 è stato travolgente - diventando l'attore ransomware più prominente nel maggio del 2024. Solo a maggio, il gruppo ha lanciato 176 attacchi ransomware, pari al 37% del numero totale per il mese. Ciò rappresenta un enorme aumento del 665% mese su mese per il gruppo ransomware-as-a-service (RaaS).

RansomHub

Nel febbraio del 2024, RansomHub è emerso come un gruppo di Ransomware-as-a-Service (RaaS) e ha guadagnato notorietà durante l'attacco a Change Healthcare. Sebbene il gruppo non sia stato direttamente coinvolto nell'attacco, si dice che abbia acquisito i dati rubati e abbia emesso una richiesta di riscatto a Change Healthcare per evitare che i dati venissero rilasciati. Da febbraio 2024, RansomHub ha condotto almeno 210 attacchi. Si dice che il gruppo sia dietro gli attacchi a Rite Aid, American Clinical Solutions, il Neurological Spine Institute of Savannah e il Florida Department of Health. CISA e l'FBI hanno emesso un avviso congiunto sulla sicurezza informatica riguardante il gruppo ransomware RansomHub nel mese di agosto.

Black Basta

Emerso nel 2022, il gruppo Black Basta Ransomware-as-a-Service ha rapidamente guadagnato terreno colpendo 19 aziende prominenti e registrando più di 100 vittime confermate nei suoi primi mesi di operazione. Black Basta utilizza tattiche di doppia estorsione – criptando i dati delle vittime e minacciando poi di diffondere informazioni sensibili sul suo sito di divulgazione pubblico su Tor, Basta News. Il gruppo ha colpito organizzazioni negli Stati Uniti, Giappone, Canada, Regno Unito, Australia e Nuova Zelanda con attacchi altamente mirati. Nel 2024, Black Basta ha rivendicato l'attacco a Ascension Healthcare.

Brain Cipher

Un ransomware relativamente nuovo, Brain Cipher è stato identificato per la prima volta a metà del 2024 e ha guadagnato notorietà dopo un attacco di alto profilo al National Data Center dell'Indonesia a giugno, interrompendo i servizi pubblici essenziali e i processi di immigrazione. Il gruppo utilizza strategie di estorsione su più fronti e un sito di divulgazione dati basato su TOR per mettere sotto pressione le vittime affinché si conformino. Brain Cipher ha anche rivendicato l'attacco ransomware a Deloitte UK nel 2024.

DarkVault

Sebbene sia emerso nel 2023, DarkVault è diventato una vera minaccia solo nel 2024. Il nuovo gruppo ransomware ha mostrato forti somiglianze con il ransomware LockBit, portando molti a credere che fosse una copia. Il gruppo è specializzato in attacchi ransomware, minacce di bombe, swatting, doxing, defacement di siti web, creazione di malware, truffe, spam e varie forme di frode. L'attività più recente di DarkVault include la pubblicazione dei dati di 19 vittime sul suo sito di divulgazione ad aprile, mentre tra le sue vittime più note ci sono la charity con sede nel Regno Unito Tommy Club e una violazione dei dati presso la Sandip University di Nashik, in India.

Questi gruppi ransomware emergono – e poi riemergono – nel corso degli anni per causare caos e ampliare la superficie di attacco delle organizzazioni. Tuttavia, se possiamo imparare dal passato e investire nelle tecnologie e nelle pratiche di sicurezza informatica essenziali, possiamo garantire un futuro migliore e più sicuro.

Come Proteggersi Dal Ransomware nel 2025

Per garantire una protezione efficace contro il ransomware nel 2025, le organizzazioni possono seguire queste best practise:

- Aggiornare regolarmente software, sistemi operativi e firmware per garantire le ultime funzionalità e patch.

- Utilizzare password robuste, cambiarle regolarmente e gestirle in modo efficiente.

- Sensibilizzare il personale sulla sicurezza informatica tramite campagne, eventi e workshop educativi regolari.

- Utilizzare l'Autenticazione Multifattore (MFA) per tutti gli account utente per prevenire il phishing.

- Adottare una politica di "zero trust" in tutta l'organizzazione per garantire un controllo rigoroso degli accessi.

- Investire in prodotti di Sicurezza degli Endpoint performanti che monitorano gli endpoint per attività sospette.

La soluzione

Anti-Ransomware di Sangfor identifica e previene in modo impeccabile tutti gli aspetti della catena di attacco del ransomware, offrendo alla tua organizzazione una piattaforma sicura e affidabile per mitigare i rischi legati ai ransomware in futuro. Sangfor Technologies offre anche un'infrastruttura integrata di cybersecurity e cloud computing, garantendo protezione contro i ransomware.

Guardando ai principali attacchi ransomware che il 2024 ci ha riservato, è importante imparare da questi eventi e investire nelle tecnologie e nelle infrastrutture per prevenirli. Soluzioni di cybersecurity proattive, innovative e avanzate sono essenziali per combattere la diffusione del ransomware nel 2025. Contatta Sangfor oggi o visita www.sangfor.it per maggiori informazioni.