Sangfor Botnet Detection

Bối cảnh

Không có tin tặc lão luyện nào phát động các cuộc tấn công từ địa chỉ IP cá nhân của họ trừ khi họ muốn bị bắt. Để tối đa hóa hiệu quả và thời gian kéo dài của các cuộc tấn công, tin tặc chỉ huy một đội quân botnet thực hiện các hoạt động độc hại của chúng như DDoS, nhiễm ransomware hoặc quét mạng để phát hiện các tài sản và lỗ hổng có giá trị.

Command and Control là phương tiện truyền thông chính được sử dụng để kiểm soát các botnet này. Trong khi các mạng C&C này từng hoạt động từ các địa chỉ IP tĩnh, gần đây tin tặc đã phản ứng với các tiến bộ bảo mật ngày càng tinh vi bằng cách chuyển đổi Thuật toán tạo miền (DGA) thành máy chủ C&C. Botnet giao tiếp với máy chủ C&C bằng cách gửi tên miền động, được xác định trước bởi một thuật toán mà chỉ tin tặc mới biết. Các yêu cầu DNS này thay đổi nhanh chóng và thường xuyên, đồng thời cực kỳ khó phát hiện bằng tường lửa và thông tin tình báo về mối đe dọa truyền thống.

* Hình ảnh ở trên có nguồn từ virustotal.com (tháng 3 năm 2018)

Tổng quan về đổi mới phát hiện Botnet

Sangfor quét và phát hiện Botnet trong mạng của bạn như thế nào? Neural-X của Sangfor sử dụng một bộ công nghệ học sâu, tính toán trực quan và phân tích luồng tiên tiến để cho phép Phát hiện và quét Botnet hiệu quả hơn.

Học sâu:

Học sâu là một yếu tố phức tạp của học máy lấy cảm hứng từ chức năng kết nối các nơ-ron trong não người. Sự phát triển của Học máy và là một yếu tố của AI, nó tự học để đưa ra các dự đoán chính xác hơn và nhanh hơn bằng cách quan sát, xử lý và phân tích lượng dữ liệu khổng lồ.

Sangfor sử dụng Học sâu để phân tích các tên miền bí ẩn thành các vectơ. Không giống như các kỹ thuật xử lý ngôn ngữ tự nhiên khác chủ yếu tập trung vào việc xác định phần mềm độc hại lành tính hay độc hại, các mô hình Học sâu của Sangfor tính đến họ phần mềm độc hại. Thông qua quá trình liên kết vectơ, chúng tôi có thể phát hiện các tên miền được sử dụng bởi các họ phần mềm độc hại tương tự. Theo thời gian, Deep Learning tự học mỗi lần thực thi, dẫn đến việc xác định nhiều tên miền độc hại chưa được phát hiện trước đó.

Tính toán trực quan:

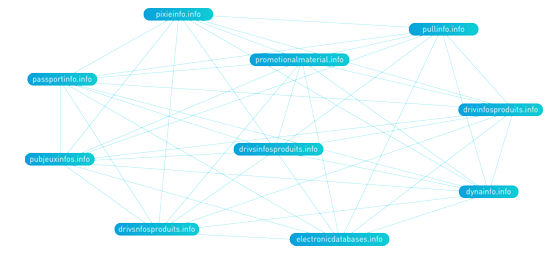

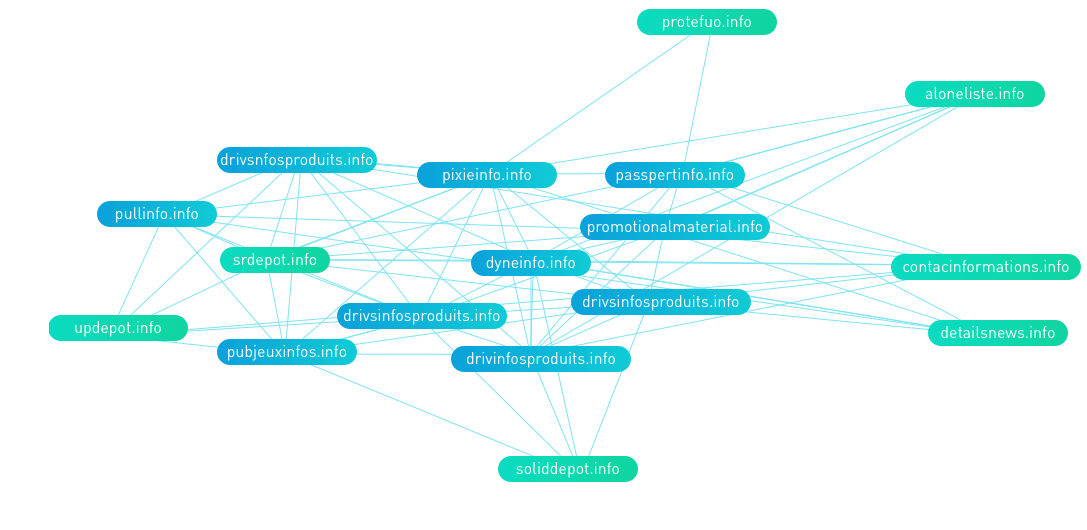

Các họ phần mềm độc hại quay trở lại họ gốc hoặc tên miền tương đối của chúng để liên lạc C&C. Bằng cách tạo bản đồ liên kết của các tên miền, Sangfor có thể phát hiện các tên miền tương tự được các họ phần mềm độc hại sử dụng.

Phân tích luồng:

Phần mềm độc hại thường tạo ra lưu lượng dữ liệu bất thường khi liên lạc với máy chủ C&C. ZSand của Sangfor phân tích, quan sát và ghi lại các hoạt động này để xác định xem hệ thống có bị tấn công từ mạng bot được kiểm soát hay không, mạng này sẽ thể hiện hành vi rất khác so với người dùng là con người. Sau đó, bằng chứng thu thập được sẽ được công cụ phân tích luồng xử lý để phát hiện ra các kiểu hành vi độc hại. Bằng chứng xác nhận về IOC của IP, URL và DNS sau đó được chia sẻ thông qua hệ thống Sangfor Threat Intelligence vì lợi ích của tất cả khách hàng.

Kết quả phát hiện Botnet

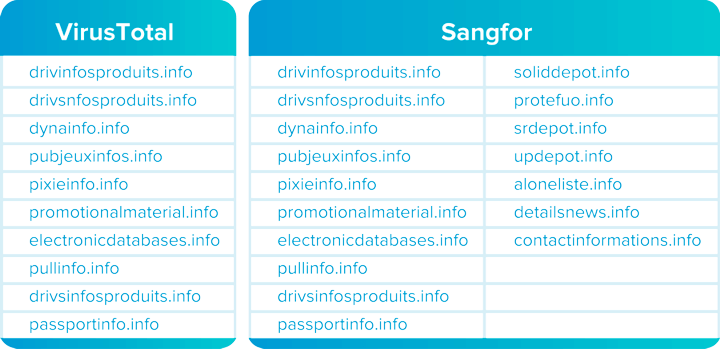

Sự kết hợp của các kỹ thuật trên giúp phát hiện nhiều tên miền độc hại hơn đáng kể so với các dịch vụ quét Botnet phổ biến khác. Công cụ Phát hiện Botnet của Sangfor đã phát hiện ra một số tên miền độc hại mới, như minh họa bên dưới trong phần so sánh giữa các tên miền độc hại do Sangfor và VirusTotal phát hiện.

Ưu điểm của chúng tôi

Neural-X Botnet Detection đã phát hiện ra hơn 1 triệu tên miền độc hại, với các phát hiện bổ sung hàng ngày.