2023 đánh dấu năm có số lượng tổ chức bị ảnh hưởng bởi các cuộc tấn công ransomware cao nhất. Theo Statista, hơn 72% các tổ chức trên toàn cầu đã trở thành nạn nhân của các cuộc tấn công ransomware vào năm 2023, tăng dần trong năm năm qua. Ngoài ra, mỗi năm kể từ năm 2018, hơn một nửa số người trả lời trong cùng một cuộc khảo sát báo cáo rằng tổ chức của họ phải đối mặt với các cuộc tấn công ransomware. Xét về các ngành công nghiệp trên toàn thế giới, ngành sản xuất dường như thường xuyên bị tấn công bằng phần mềm tống tiền, trong đó thông tin đăng nhập bị xâm phạm là nguyên nhân chính dẫn đến các cuộc tấn công này vào năm 2023.

Xem thêm số liệu thống kê tại Statista

Các doanh nghiệp trên toàn thế giới bị ảnh hưởng bởi phần mềm tống tiền 2018-2023

Xuất bản bởi Ani Petrosyan, ngày 28 tháng 3 năm 2024

Tính đến năm 2023, hơn 72 phần trăm doanh nghiệp trên toàn thế giới bị ảnh hưởng bởi các cuộc tấn công phần mềm tống tiền. Con số này thể hiện sự gia tăng so với năm năm trước và là con số cao nhất được báo cáo cho đến nay. Nhìn chung, kể từ năm 2018, hơn một nửa số người trả lời khảo sát mỗi năm đều tuyên bố rằng tổ chức của họ đã trở thành nạn nhân của phần mềm tống tiền.

Các ngành bị nhắm mục tiêu nhiều nhất

Vào năm 2023, ngành chăm sóc sức khỏe tại Hoa Kỳ một lần nữa lại là ngành bị nhắm mục tiêu nhiều nhất bởi các cuộc tấn công bằng phần mềm tống tiền. Ngành này cũng phải chịu nhiều vụ vi phạm dữ liệu nhất do hậu quả của các cuộc tấn công mạng. Ngành sản xuất quan trọng đứng thứ hai về số lượng các cuộc tấn công bằng phần mềm tống tiền, tiếp theo là ngành cơ sở vật chất của chính phủ.

Phần mềm tống tiền trong ngành sản xuất

Ngành sản xuất, cùng với các ngành phụ của nó, liên tục bị tấn công bằng phần mềm tống tiền, gây mất dữ liệu, gián đoạn kinh doanh và tổn hại đến danh tiếng. Thông thường, các cuộc tấn công mạng như vậy mang tính quốc tế và có mục đích chính trị. Vào năm 2023, thông tin đăng nhập bị xâm phạm là nguyên nhân hàng đầu gây ra các cuộc tấn công bằng phần mềm tống tiền trong ngành sản xuất.

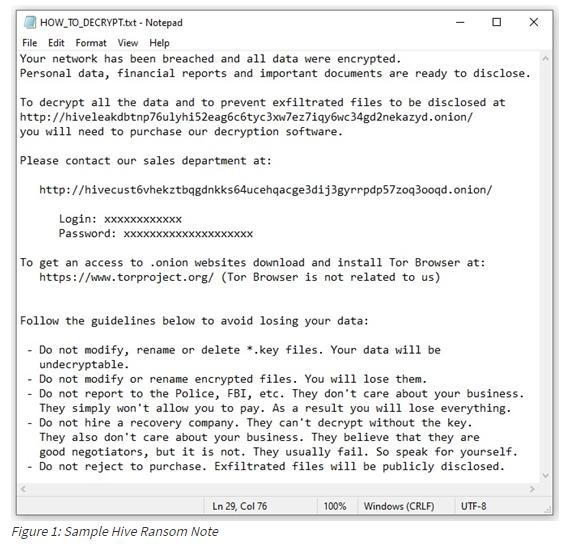

Ransomware liên tục phát triển và tiến bộ theo cách thức xâm nhập vào mạng. Mặc dù có vẻ như không thể làm gì khi các công ty lớn bị xâm phạm, nhưng mọi người có thể thực hiện các biện pháp an ninh mạng phù hợp ở quy mô nhỏ hơn để đảm bảo rằng họ sẽ không trở thành nạn nhân tiếp theo của một cuộc tấn công ransomware.