Sangfor Botnet Detection

Contexte

Aucun hacker expérimenté ne lance des attaques à partir de son adresse IP personnelle, sauf s'il souhaite être repéré. Pour maximiser l'effet et la longévité de leurs attaques, les hackers commandent une armée de botnets pour mener des activités malveillantes telles que les attaques DDoS, les infections par ransomware ou le balayage de réseau pour détecter des actifs et vulnérabilités de valeur.

Les commandes et contrôles (Command and Control ou C&C) sont les principaux vecteurs de communication utilisés pour contrôler ces botnets. Alors que ces réseaux C&C opéraient autrefois à partir d'adresses IP statiques, les hackers ont récemment répondu aux avancées croissantes en matière de sécurité en transformant les algorithmes de génération de domaines (DGA) en serveurs C&C. Les botnets communiquent avec les serveurs C&C en envoyant des noms de domaine dynamiques, prédéfinis par un algorithme uniquement connu des hackers. Ces requêtes DNS changent fréquemment et rapidement, rendant leur détection extrêmement difficile avec les pare-feux traditionnels et les systèmes de renseignement sur les menaces.

* Image ci-dessus provenant de virustotal.com (mars 2018)

Aperçu de l'innovation en détection de botnets

Comment Sangfor scanne et détecte-t-il les botnets sur votre réseau ? Neural-X de Sangfor utilise un ensemble de technologies avancées de deep learning, de calcul visuel et d'analyse des flux pour permettre une détection et un balayage des botnets plus efficaces.

Deep Learning :

Le deep learning est un élément complexe de l'apprentissage machine, inspiré par le fonctionnement des neurones interconnectés dans le cerveau humain. Évolution de l'apprentissage machine et élément de l'intelligence artificielle (IA), il s'auto-enseigne pour effectuer des prédictions plus précises et rapides en observant, traitant et analysant d'énormes quantités de données.

Sangfor utilise le deep learning pour décomposer des noms de domaine cryptiques en vecteurs. Contrairement à d'autres techniques de traitement du langage naturel qui se concentrent principalement sur la détermination de la nature bénigne ou malveillante d'un malware, les modèles de deep learning de Sangfor prennent en compte la famille de malware. Par un processus d'association vectorielle, nous sommes capables de détecter des noms de domaine utilisés par des familles similaires de malwares. Au fil du temps, le deep learning s'auto-améliore à chaque exécution, permettant l'identification de nombreux noms de domaine malveillants jusqu'alors non détectés.

Calcul visuel :

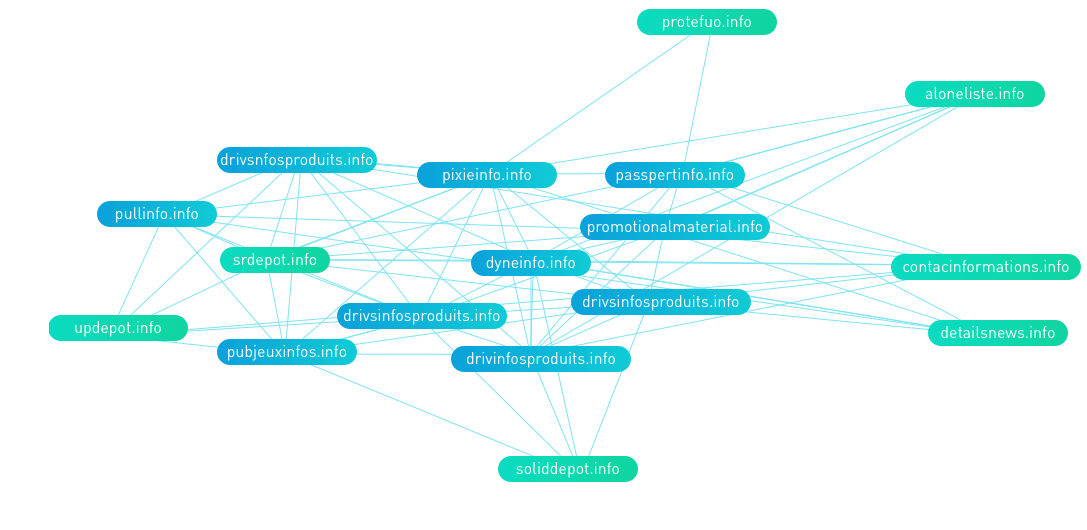

Les familles de malwares reviennent souvent à leurs familles d'origine ou à des noms de domaine relatifs pour les communications C&C. En créant une carte d'association des noms de domaine, Sangfor est capable de détecter des noms de domaine similaires utilisés par des familles de malwares.

Analyse des flux :

Les malwares génèrent généralement un trafic de données anormal lorsqu'ils communiquent avec des serveurs C&C. ZSand de Sangfor analyse, observe et capture ces activités pour déterminer si un système est attaqué par un botnet contrôlé, ce qui afficherait un comportement très différent de celui d'un utilisateur humain. Les preuves collectées sont ensuite traitées par le moteur d'analyse des flux pour découvrir des modèles de comportement malveillant. Les preuves confirmées d'indicateurs de compromission (IOC) concernant les adresses IP, les URL et les DNS sont ensuite partagées via le système de renseignement sur les menaces de Sangfor au bénéfice de tous les clients.

Résultats de la détection de botnets

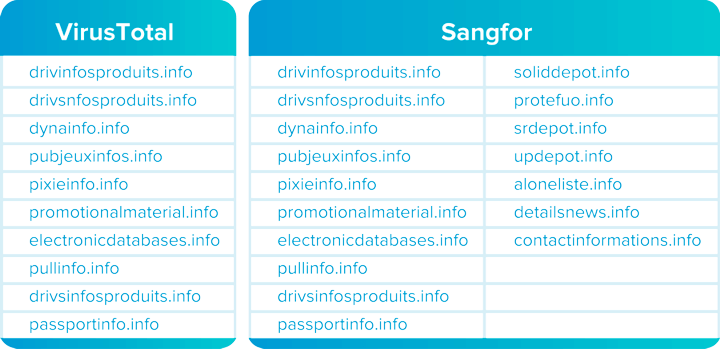

Une combinaison des techniques ci-dessus permet de découvrir un nombre significativement plus élevé de noms de domaine malveillants par rapport à d'autres services populaires de détection de botnets. L'outil de détection de botnets de Sangfor a déjà découvert plusieurs nouveaux noms de domaine malveillants, comme illustré ci-dessous dans une comparaison entre les noms de domaine malveillants découverts par Sangfor et VirusTotal.

Nos avantages

La détection des botnets Neural-X a découvert plus d'un million de noms de domaine malveillants, avec de nouvelles découvertes quotidiennement.