Introduction

Pourquoi avez-vous besoin d'une détection continue des menaces ?

350 000 nouvelles souches de malwares chaque jour. Vos contrôles de sécurité existants ne peuvent en bloquer que 99,5 %. Cela signifie que 1 750 nouvelles attaques de malwares chaque jour peuvent contourner vos dispositifs de sécurité. De nouvelles variantes de malwares et de virus sont produites chaque jour. Selon l'Institut AV-TEST, plus de 350 000 nouveaux échantillons de malwares sont enregistrés chaque jour. Vous pouvez donc imaginer que si vos contrôles de sécurité existants peuvent bloquer 99,5 % des nouveaux malwares chaque jour, il y a encore plus de 1 750 menaces de malwares qui peuvent contourner vos contrôles de sécurité et pénétrer dans votre réseau. Pire encore, des études montrent que la plupart des services de détection des menaces que les organisations ont en place ne parviennent pas à prévenir 50 % des nouveaux malwares. Il s'agit d'une donnée alarmante qui devrait servir de signal d'alarme pour inciter les entreprises à prendre les mesures appropriées en matière de détection des menaces avancées, en mettant en place des outils d'analyse du trafic réseau, et en obtenant les derniers et meilleurs logiciels de chasse aux menaces et de détection disponibles.

Les équipes de sécurité doivent changer d'état d'esprit

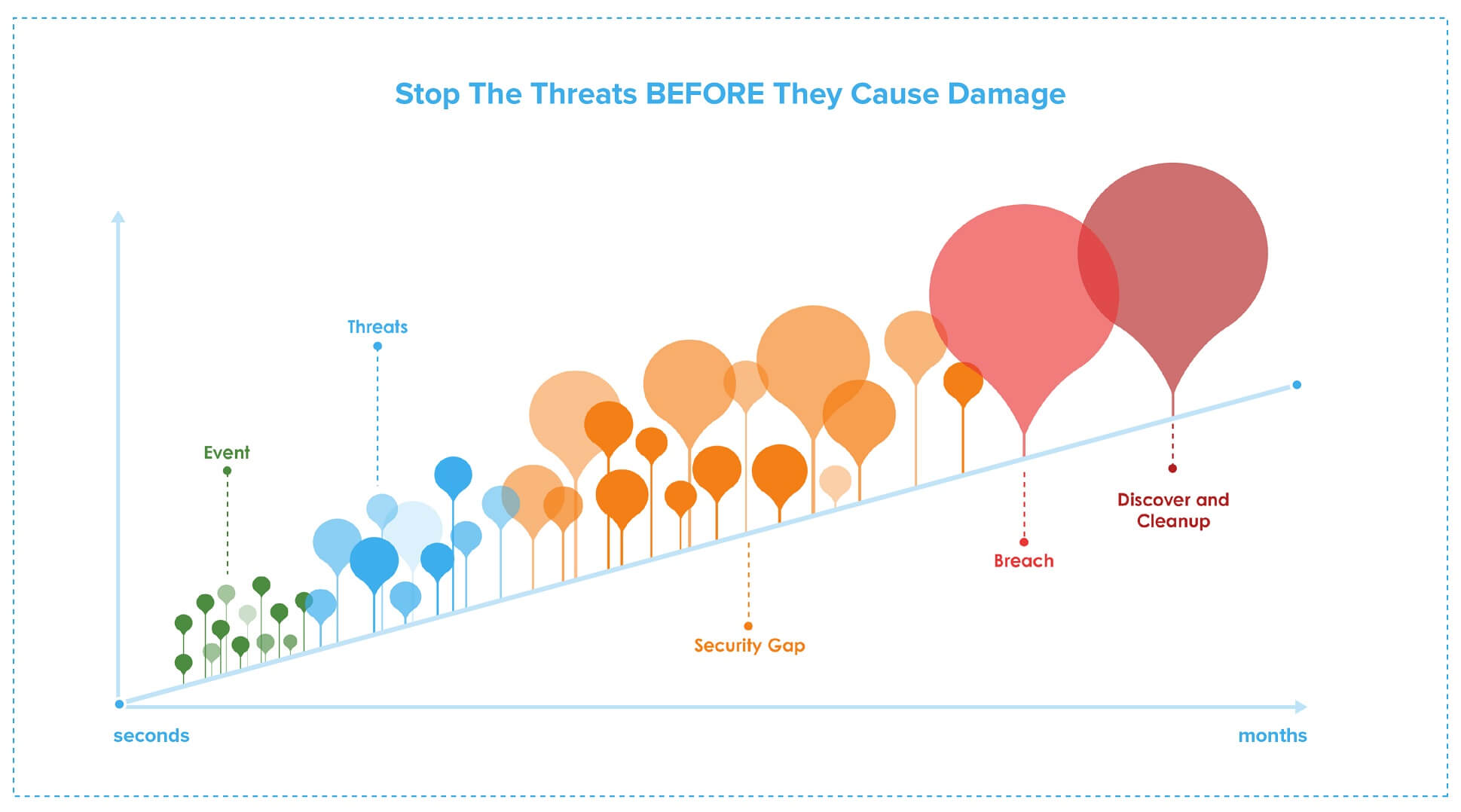

La prévention seule ne peut pas arrêter les attaques. Les équipes de sécurité doivent reconnaître que les nouvelles menaces nécessitent de nouveaux paradigmes et de nouveaux services de détection des menaces pour s'en défendre. En changeant d'état d'esprit, c'est-à-dire en passant de l'idée qu'il faut empêcher tous les attaquants d'entrer dans le réseau à celle que les pirates sont déjà dans le réseau, les équipes de sécurité pourront élaborer des stratégies plus solides pour identifier et arrêter les attaques avant qu'elles ne causent des dommages. Il est important de comprendre le temps moyen d'identification (MTTI) et le temps moyen de réponse (MTTR). Les événements de sécurité peuvent devenir des brèches s'ils ont des mois pour se propager dans un réseau. Les équipes de sécurité doivent trouver et combler les lacunes de sécurité par la chasse aux menaces et la détection.

Solutions de scénarios pour travailler de n'importe où

Il suffit d'une seule violation

XDDR met l’accent sur la réponse coordonnée, prête à contenir et à atténuer cette violation QUAND elle se produit.

Nouvelles récentes et communiqués de presse

Découvrez-en davantage sur les réalisations de Sangfor, notamment la reconnaissance du secteur, les prix et l’accréditation des plus grands cabinets d’analystes et instituts de test du monde.

Tata Technologies Faces Major Data Breach Following Ransomware Attack

31 Jan, 2025Sangfor Technologies Achieves ISO/IEC 27001:2022 Certification for Global Security Operations Centre (GSOC)

10 Jan, 2025Sangfor and Veeam Forge Strategic Partnership to Enhance Cloud Data Management Solutions

05 Dec, 2024Questions fréquemment posées

Avec tant de programmes de malwares différents, il peut être difficile de trouver le bon. Avec la demande toujours élevée pour les services et logiciels de détection des menaces, Sangfor Continuous Threat Detection est l'une des solutions leaders en matière de chasse aux menaces, détection des menaces, et analyse du trafic réseau

Les logiciels malveillants ont considérablement évolué ces derniers temps pour échapper à tous les logiciels de détection des menaces existants. Parmi les moyens utilisés, citons les délais d'attente, la suspension intelligente et la fragmentation. Avec la multiplication des moyens d'échapper à la détection, le besoin de services de détection des menaces et d'outils d'analyse du trafic réseau n'a jamais été aussi grand.