L'Agence de Cybersécurité et de Sécurité des Infrastructures (CISA) définit les ransomwares comme un type de logiciel malveillant utilisé par des acteurs malveillants pour infecter des ordinateurs et chiffrer des fichiers jusqu'au paiement d'une rançon. Lors d'une attaque par ransomware, le logiciel malveillant se fait passer pour un fichier légitime – convainquant les utilisateurs qu'il est sûr de l'ouvrir. Cependant, une fois ouvert, le ransomware se propage à travers le réseau pour infecter et chiffrer les fichiers en arrière-plan sans que l'utilisateur ne s'en aperçoive.

Une fois le réseau infecté, les pirates prennent les fichiers chiffrés en otage et exigent un montant de rançon en échange de leur déchiffrement – souvent sous forme de Bitcoin ou d'une autre cryptomonnaie intraçable. Les pirates menacent ensuite de rendre les fichiers volés publics ou de les vendre aux enchères sur le dark web. Des instructions pour la rançon sont souvent fournies, indiquant à la victime un délai limité pour payer avant que les fichiers ne soient exposés ou vendus. Une fois la rançon payée, les acteurs malveillants envoient une clé de déchiffrement permettant à l'entreprise de récupérer ses fichiers.

Bien qu'elles puissent sembler simples, les attaques par ransomware sont complexes et suivent une série d'étapes soigneusement construites. La plupart des attaques exploitent des vulnérabilités ou des stratagèmes d'ingénierie sociale pour infiltrer un réseau. La triste réalité est que de nombreuses entreprises ne se remettent jamais complètement des pertes financières ou de réputation causées par une attaque par ransomware – laissant une traînée de destruction dans les secteurs publics et privés.

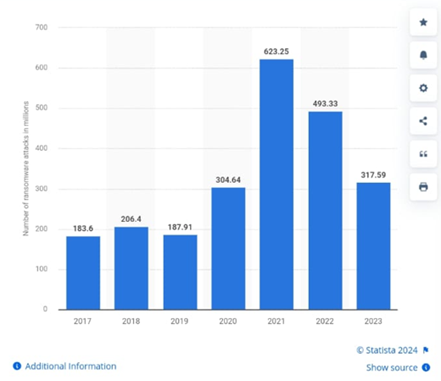

En moyenne, 59 % des organisations dans le monde ont été victimes d'une attaque par ransomware entre janvier et février 2024 seulement. Cette menace cybernétique populaire est devenue une option privilégiée pour la plupart des criminels et des hacktivistes, qu'il s'agisse d'attaques privées ou étatiques. Les attaques par ransomware peuvent avoir des effets dévastateurs sur les entreprises, les individus et même les pays entiers.

- Entreprises : Statista a noté que plus de 72 % des entreprises dans le monde ont été touchées par des attaques par ransomware en 2023. En général, une entreprise victime de ransomware subit des pertes prolongées bien après l'attaque. Des dommages financiers et de réputation à l'échec opérationnel et aux répercussions juridiques, les entreprises sont souvent paralysées par la tâche de se remettre d'une attaque par ransomware. Les petites et moyennes entreprises risquent de fermer sans les fonds nécessaires pour se rétablir efficacement.

- Individus : Les ransomwares affectent également le grand public. En exploitant et en exposant potentiellement les données et informations des clients sur le dark web, les attaques par ransomware peuvent engendrer une méfiance générale envers les entreprises et conduire à des cyberattaques supplémentaires ciblant les individus.

- Gouvernements : Les infrastructures critiques sont un secteur notoirement vulnérable aux attaques par ransomware. Les établissements de santé, les agences gouvernementales et d'autres industries critiques sont généralement ciblés en raison de la gravité des interruptions, qui peuvent s'avérer mortelles.

Bien que les effets et la dévastation causés par les ransomwares semblent augmenter de manière exponentielle, ces logiciels malveillants ont des débuts relativement modestes. À ce titre, examinons l'histoire des ransomwares, de leur origine à ce que nous connaissons aujourd'hui.