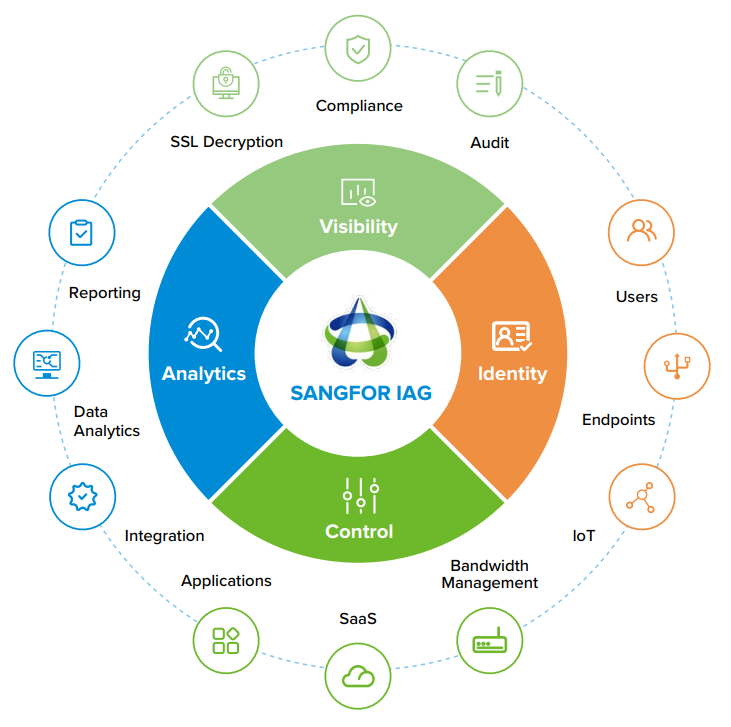

Transformer l'invisible en visible

Vous ne pouvez pas protéger ce que vous ne pouvez pas voir. Le trafic crypté crée d'énormes zones d'ombre en matière de sécurité et rend vos défenses inutiles. Vous devez gagner en visibilité et trouver les mauvais comportements dans le trafic caché, tels que les comportements d'utilisateurs malveillants et les logiciels malveillants.

Décryptage SSL avec la passerelle IAG et le client entrant

- Amélioration des performances avec le client entrant pour la capacité de décryptage SSL du client.

- Exécutez indépendamment ou les deux méthodes de décryptage en fonction de votre environnement.

Sensibiliser les utilisateurs à la sécurité

Une adresse IP n'est pas une entité. Vous devez fournir une identité d'utilisateur unique pour savoir qui utilise quelles applications et quand elles sont utilisées sur votre réseau. Une fois l'identité de l'utilisateur vérifiée, vous pouvez attribuer aux utilisateurs uniquement l'accès dont ils ont besoin tout en vous permettant de suivre les tendances du comportement des utilisateurs.

Prise en charge des types d'authentification les plus couramment utilisés et analyse des tendances du comportement des utilisateurs.

- Un large éventail de méthodes d'authentification des utilisateurs, notamment Active Directory, LDAP, OA, médias sociaux, OAuth, SAML2.0, authentification unifiée avec plusieurs branches, etc.

- Statistiques sur les activités Internet et le trafic.

- Auto-authentification et connexion corrélée avec un compte.

Sécurisez votre espace de travail

Vous devez donner le bon accès à la bonne personne. Nous vous donnons les moyens de maximiser la sécurité et de maintenir la conformité de vos utilisateurs afin de réduire le risque d'abus. Cela augmentera considérablement la productivité des utilisateurs en garantissant la conformité à l'Internet.

Contrôlez les activités d'accès à Internet des utilisateurs sans compromettre la productivité et la sécurité.

- Sécurisation des dispositifs d'accueil grâce à la vérification de la conformité des terminaux.

- Politique d'accès à Internet personnalisée et contrôle des applications avec protection contre les proxy.

- Intégration d'ICAP avec des solutions de sécurité tierces existantes, notamment DLP, anti-malware, sandboxing et autres serveurs ICAP.